简介

靶机来源于知攻善防实验室的应急响应的靶机,记录一下自己在应急中目前的思路,争取一次挑战成功哈,再介绍一下这个靶机,解压缩完之后直接点击.vmx 文件在 VMware 中打开即可,下面是这个靶机的官方介绍:

粘一个靶机的下载地址

链接:https://pan.baidu.com/s/1JYIrzhVZ6BnBNhzJb-B41A?pwd=po9p

提取码:po9p

--来自百度网盘超级会员V3的分享

前景需要:小王急匆匆地找到小张,小王说"李哥,我dev服务器被黑了",快救救我!!

挑战内容:

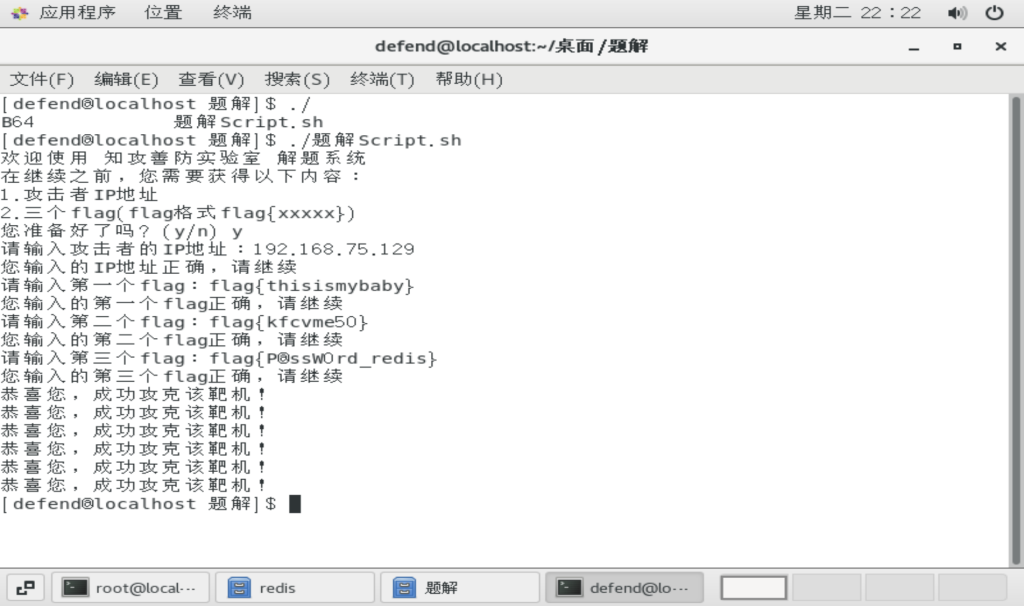

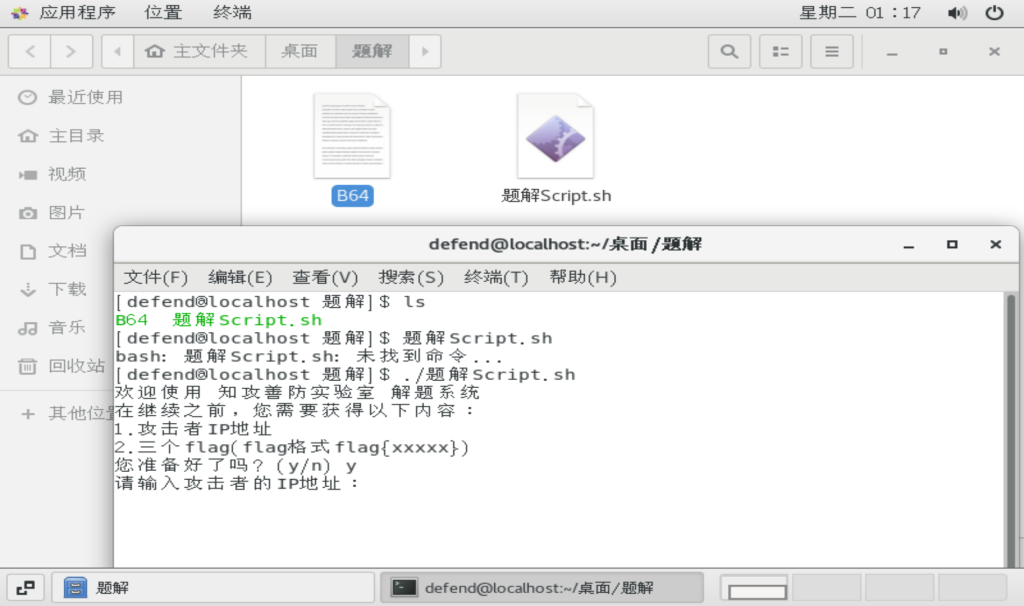

黑客的IP地址

遗留下的三个flag

相关账户密码:

defend/defend

root/defend

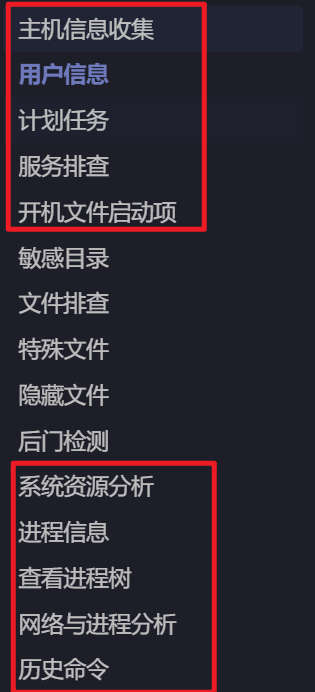

思路

我们总体思路就是想方设法去查找到这个 webshell 或者是什么恶意文件,然后往前推就是看 web 日志或者是其它的日志,往后推就是看看那些系统日志,攻击者可能维权的手段,哪一个环节找不到的话就先跳过,逐个去排查,找出可疑文件的时间之类的线索然后去慢慢推别的部分

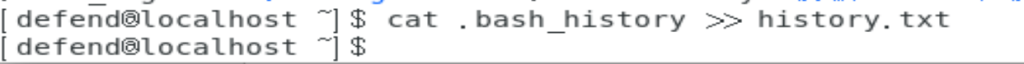

1.历史记录

先把 history 文件给导出来一份到桌面,防止与之后的操作弄混了,就怕是攻击者直接拿到 defend 的账户和密码去登录然后操作的,所以不管攻击者是通过哪个用户去操作的,我们切换用户后第一件事情就是把这个文件导出一份到桌面去备用

但是这个用户的 history 是空的鹅

然后就是切换已知的这种比如 root 或者是什么的,和甲方人员确认是在经常用的,然后把他们的 history 都先导出来一份备用,以防搞混

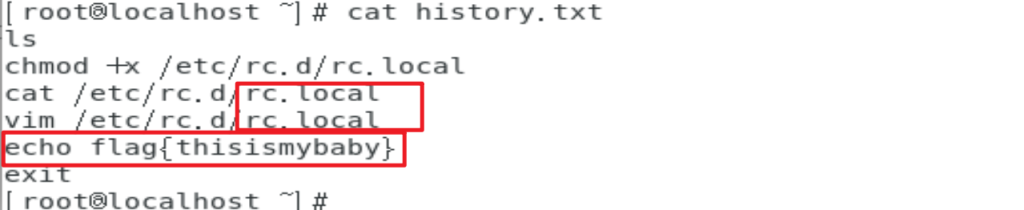

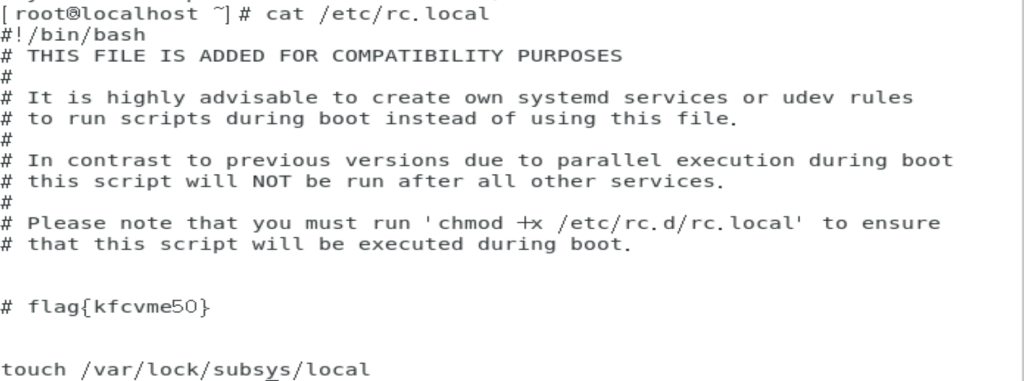

发现了一些蛛丝马迹,这一看就是去改开机自启动项了

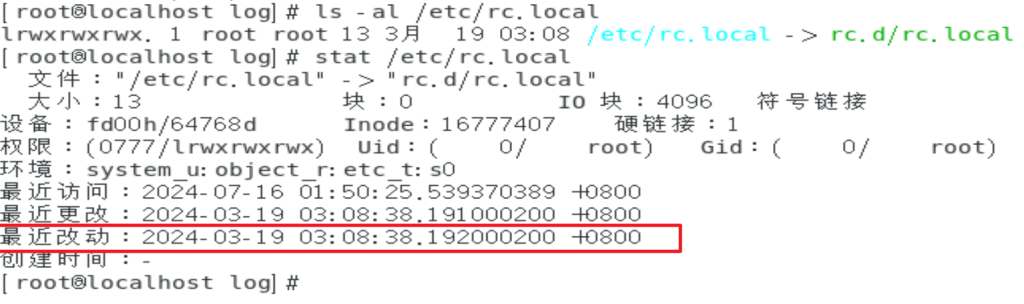

2.查看下开机自启动项

查出它的时间

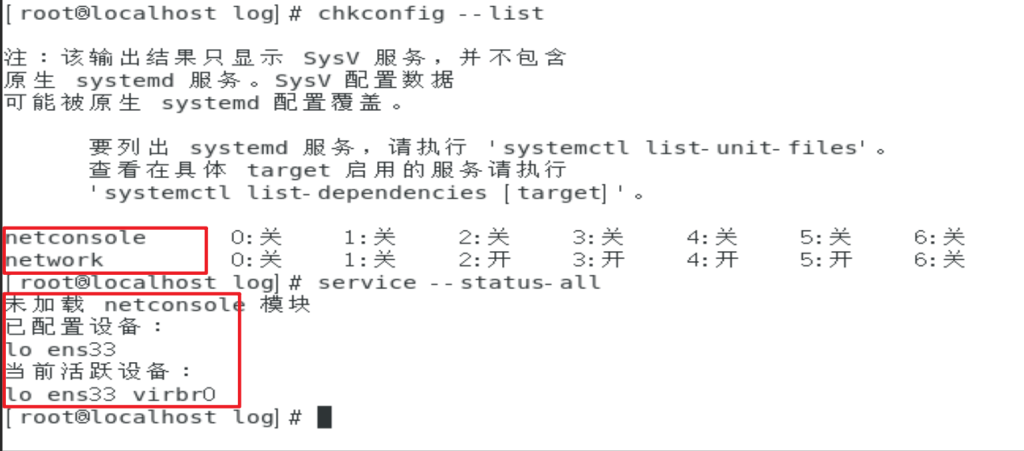

3.查外连

通过查外连去分析进程树,然后去确定恶意文件位置,进而得到恶意文件的功能或者是时间什么的,方便我们去做后续的进一步分析

4.找 shell 或者说攻击者是怎么进来的

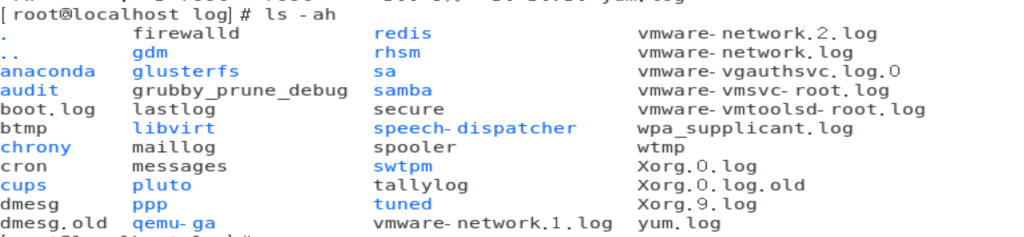

看网站日志,这个主机貌似没有 web 服务

默认目录也没有 web 的日志

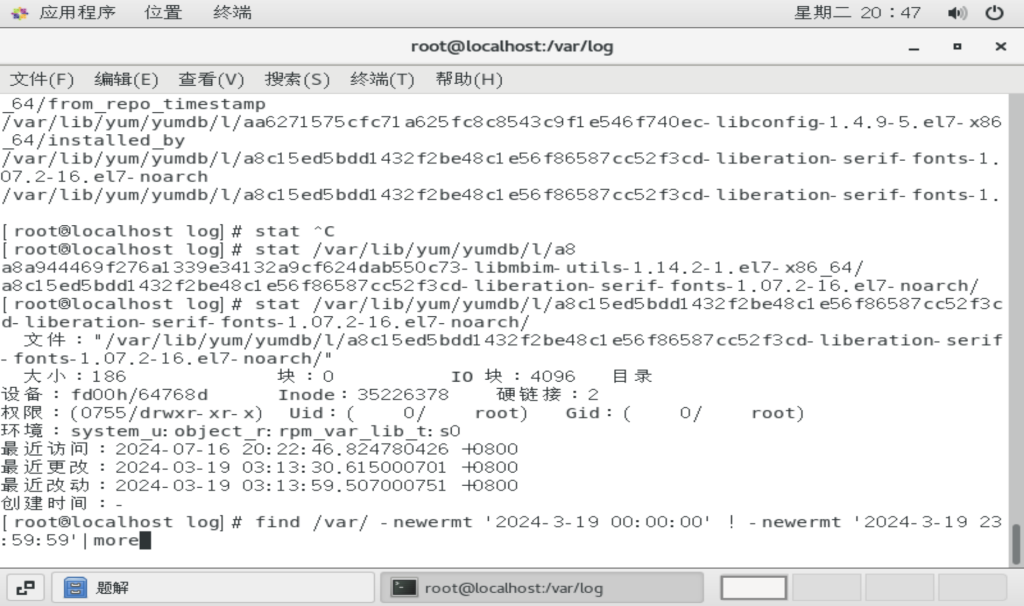

只能根据上面的那个时间来去分析一下,但这台机子也是那个时候新创建的,筛选出来的文件也太多了,无法去分析攻击者到底是去改哪里了

然后实在是没思路了,就去照着下面一点点去排查,看看能不能发现别的痕迹与时间线联系起来

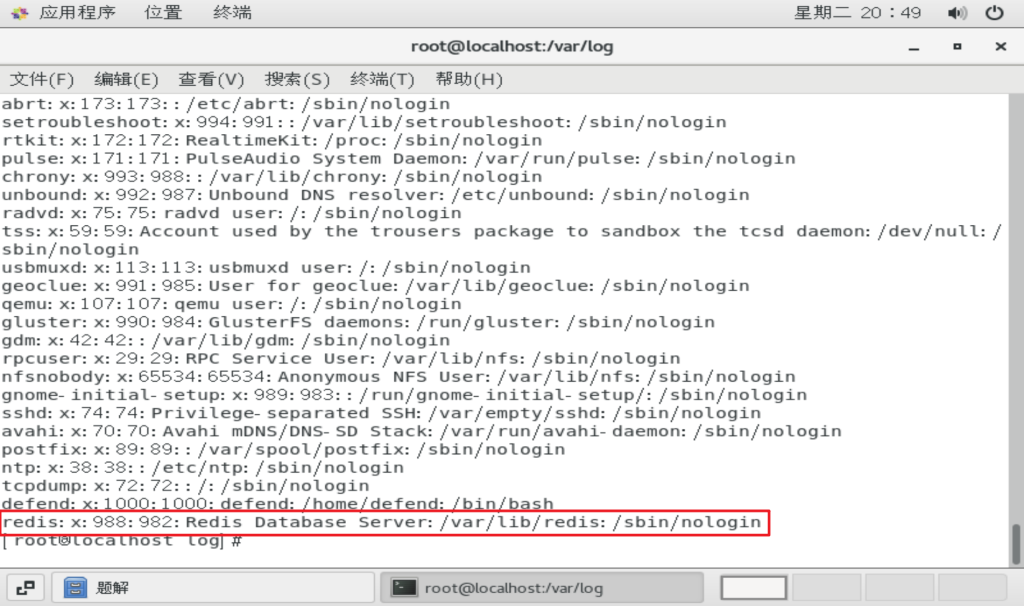

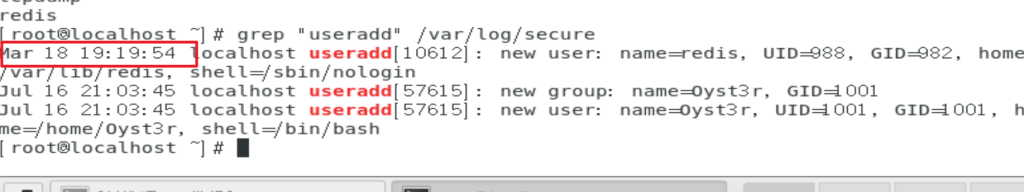

查用户信息的时候发现有个 redis 用户

其它都是内置用户不用关了,感觉可疑,看看这个账户的具体信息

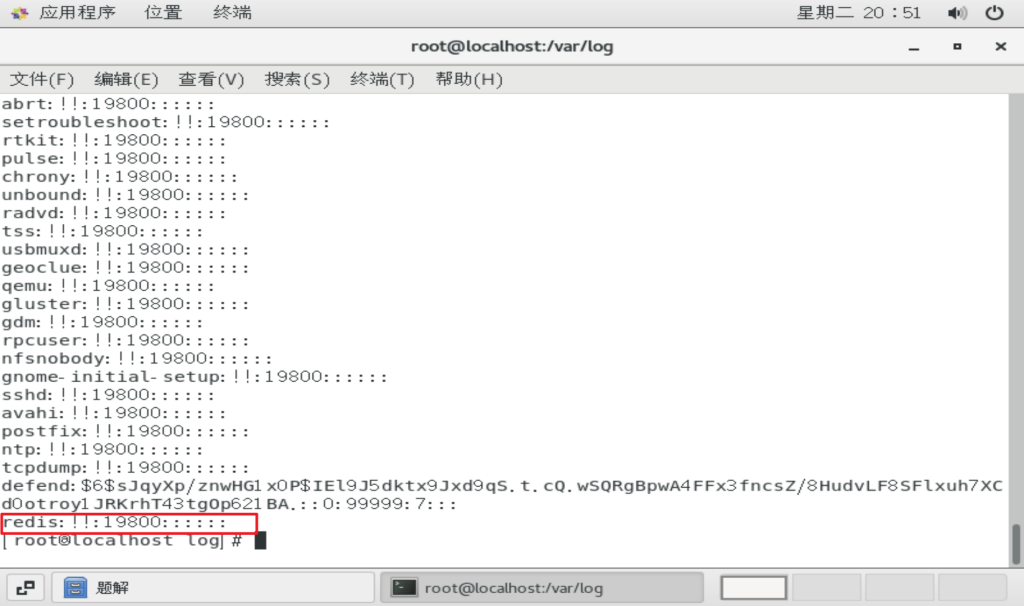

发现这个账户被禁用了,看看这个用户创建的时间

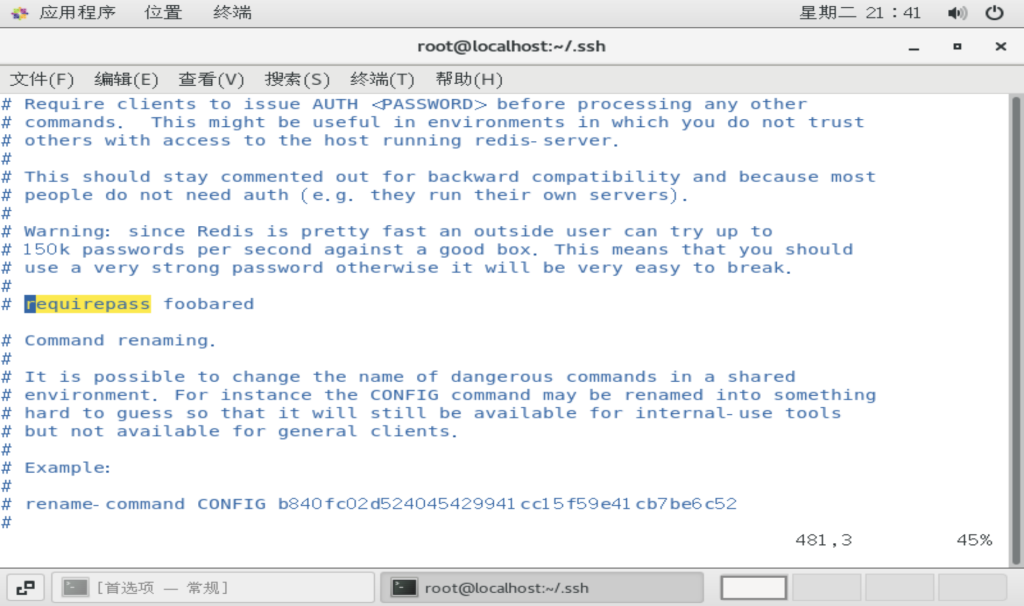

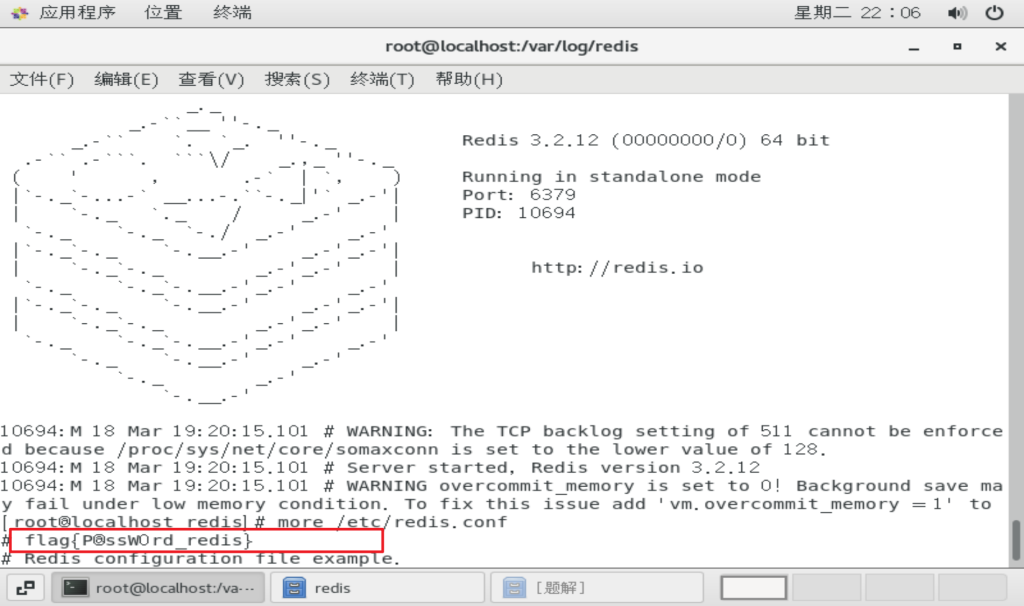

现在怀疑是 redis 出现问题了,去看看它的配置文件以及日志

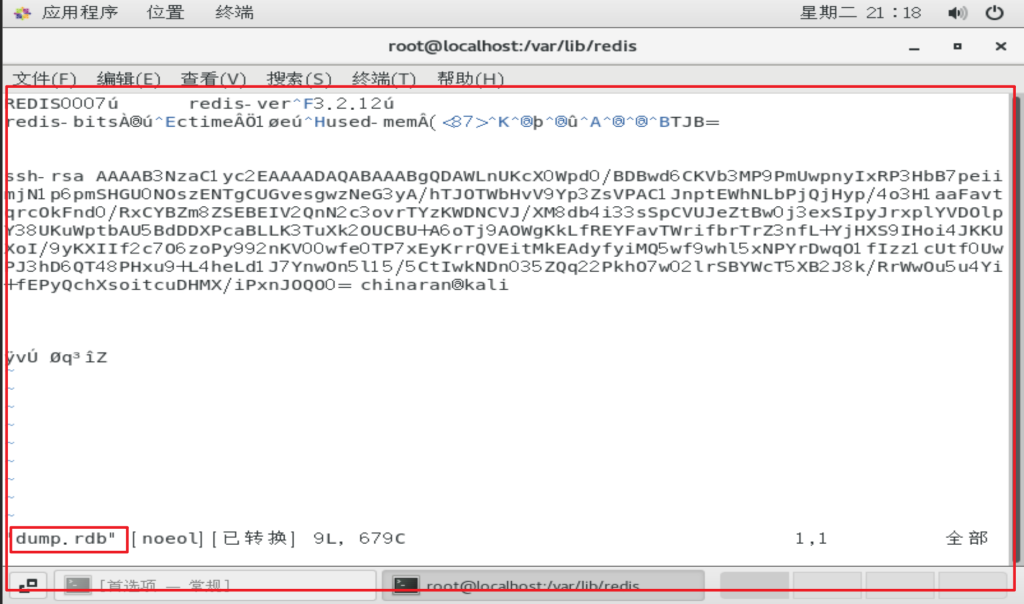

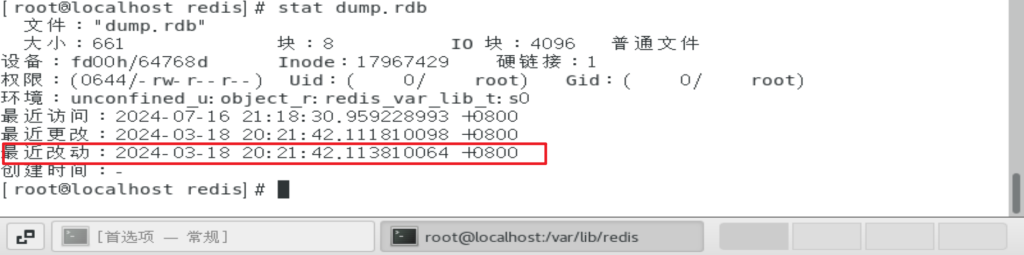

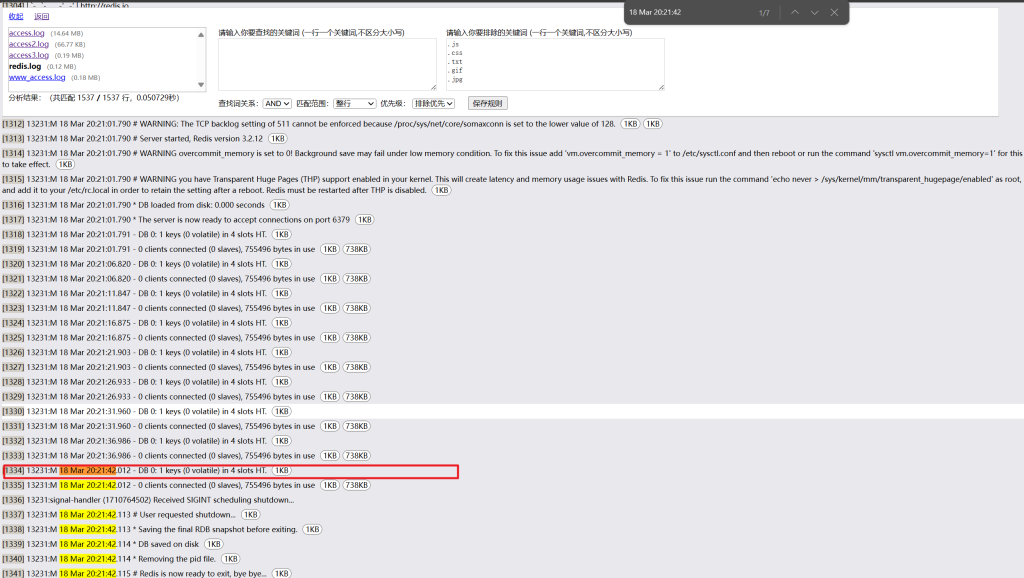

emmmm 这一看就是被写 shell 了然后去连的,现在基本上已经知道它是怎么进来的了,然后顺着这个时间往前推就好

5.深度去分析攻击过程以及它维权的一些地方

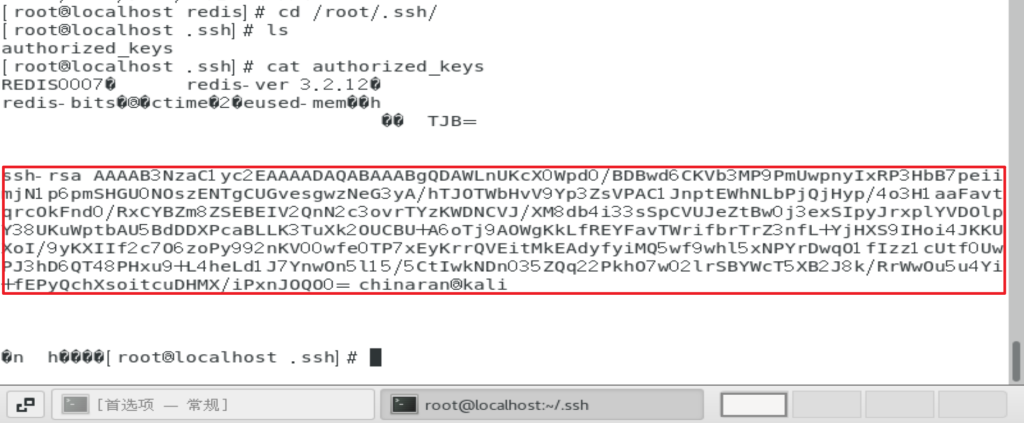

上面那张图可以发现这个 redis 服务是以 root 身份去启动的,这个很苛刻的条件已经满足了,咱们就去看看它的/root/.ssh/有没有公钥

发现和上面一样,这肯定就是被写 shell 了,攻击者直接就 ssh 连上 root 用户了

然后看看啥原因

首先第一个是这个本身没有去设置密码,而且服务是以 root 启动的

然后 ssh 开启了允许公私钥登录,这两点就够了,然后去看日志看看攻击者最开始的攻击时间

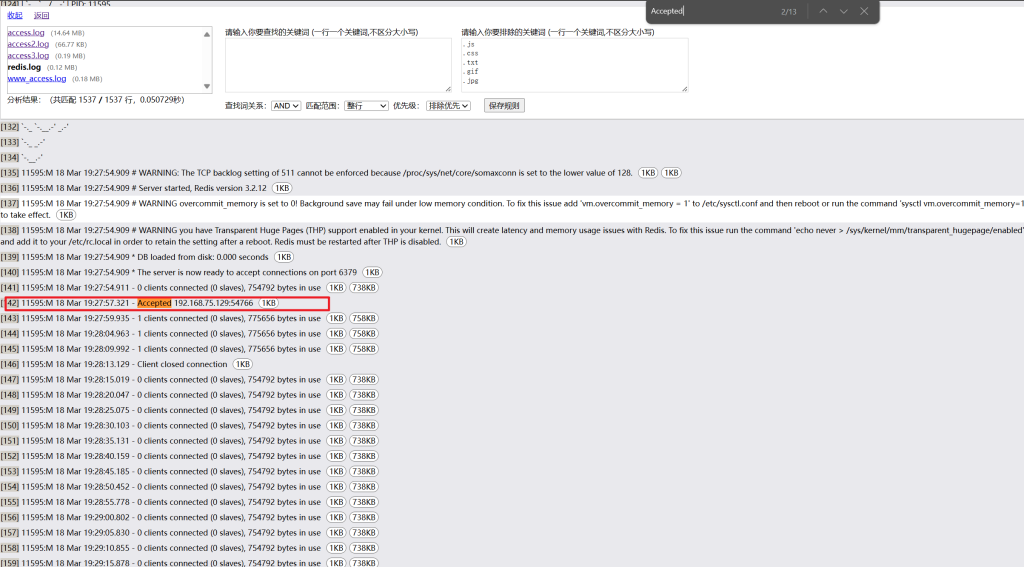

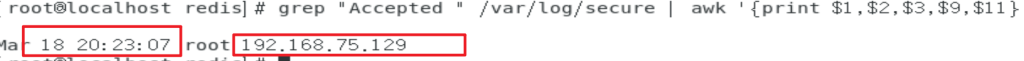

然后往上看,找一下有没有连接成功的,顺便把 IP 和时间点给提取出来

应该就是直接去连上了,也不用爆破啥的,然后就是写 shell,然后 ssh 连接,这里再看看系统日志,这里时间也对上了

至此完全还原攻击者的攻击流程,之后再挨个去检查一遍有无维权的东西就好!!!

奥对最后一个 flag 找了半天每找到,后来返回去找是在这里

这回全部完毕了