简介

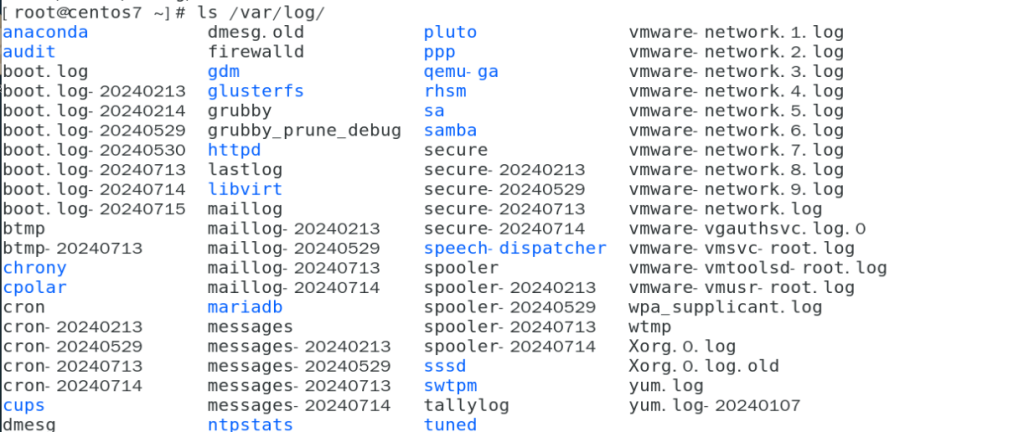

在 linux 系统中基本所有的操作都会记录到系统日志里面,日志都基本存放在/var/log/这个目录下面

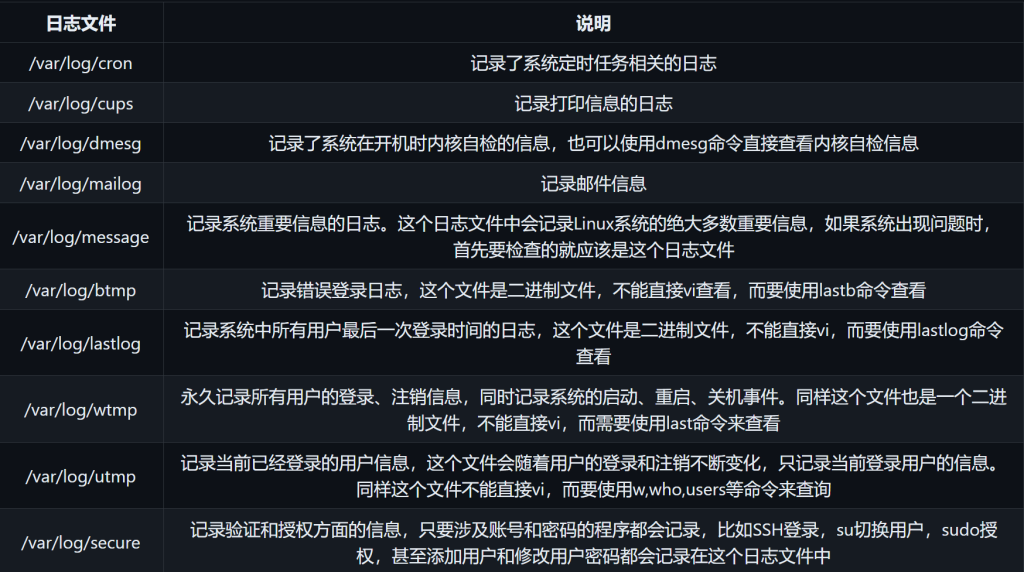

介绍一下这上面的一些主要的日志文件

日志分析小技巧

- 查询非本地登录的日志

| last -i | grep -v 0.0.0.0 |

- 定位有多少 IP 在爆破主机的 root 帐号

| grep “Failed password for root” /var/log/secure | awk ‘{print $11}’ | sort | uniq -c | sort -nr | more |

- 定位有哪些 IP 在爆破

| grep “Failed password” /var/log/secure | grep -E -o “(25[0-5] | 2[0-4][0-9] | [01]?[0-9][0-9]?).(25[0-5] | 2[0-4][0-9] | [01]?[0-9][0-9]?).(25[0-5] | 2[0-4][0-9] | [01]?[0-9][0-9]?).(25[0-5] | 2[0-4][0-9] | [01]?[0-9][0-9]?)” | uniq -c |

- 爆破用户名字典

| grep “Failed password” /var/log/secure | perl -e ‘while($_=<>){ /for(.*?) from/; print “$1\n”;}’ | uniq -c | sort -nr |

- 登录成功的 IP 有哪些

| grep “Accepted “ /var/log/secure | awk ‘{print $11}’ | sort | uniq -c | sort -nr | more |

- 登录成功的日期、用户名、IP

| grep “Accepted “ /var/log/secure | awk ‘{print $1,$2,$3,$9,$11}’ |

- 增加用户的日志

grep “useradd” /var/log/secure

- 删除用户的日志

grep “userdel” /var/log/secure

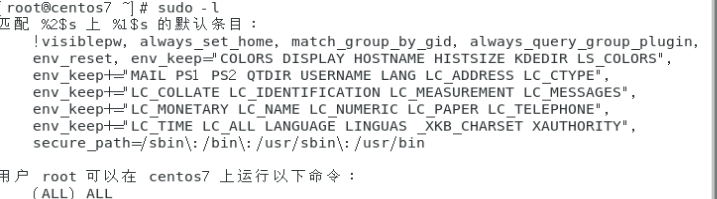

- 查看 sudo 权限

有的攻击者可能会改 linux 中某个文件的配置,改完之后对应的账户再使用 sudo 的时候就不用去输入密码了,所以用 sudo -l 去查看一下

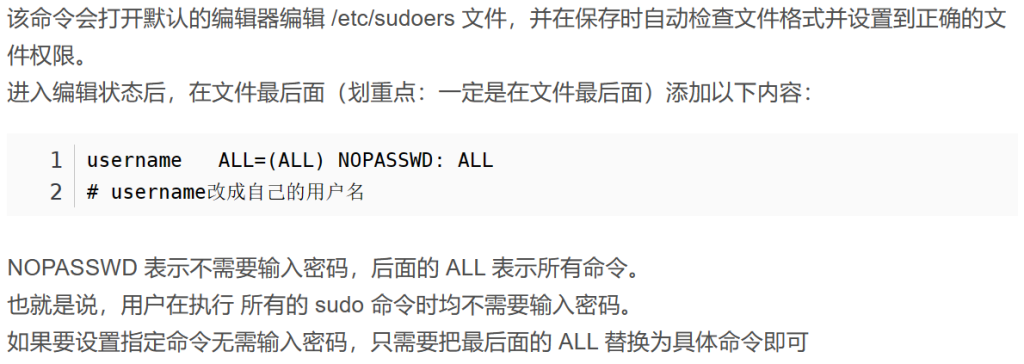

要格外去关注一下这个/etc/sudoers 的文件

- yum 操作日志

有的攻击者拿下服务器后可能会去用 yum 去下载一些恶意的软件,这个时候可以去翻一翻 yum 的日志

more /var/log/yum.log