Windows 系统的基本信息

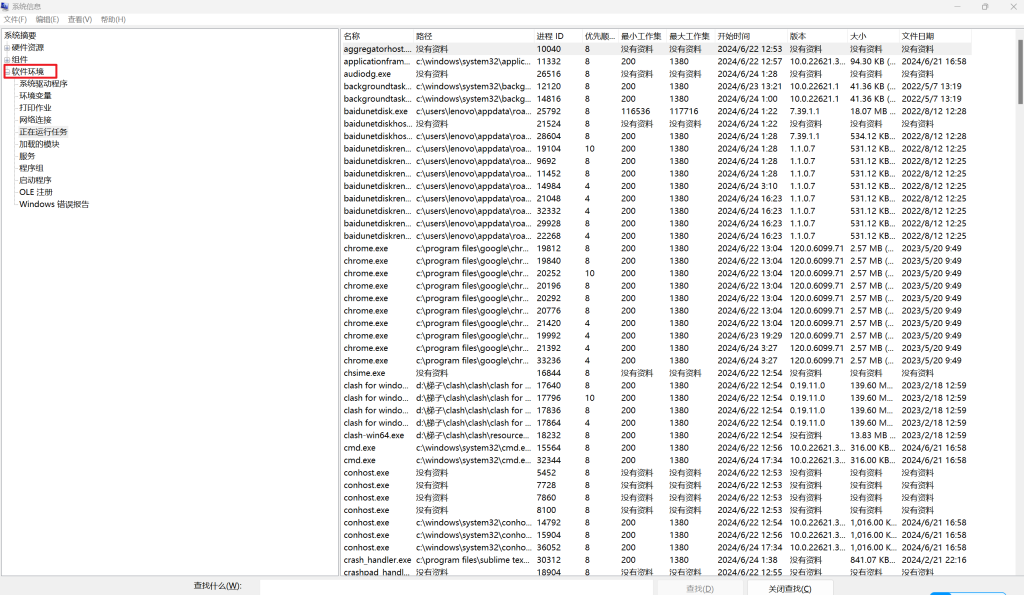

在基础排查的时候可以用命令msinfo32.exe来打开 microfost 系统信息工具查询系统的一个基本的信息,其中主要看的就是其中的软件环境这一个板块,这个就是将在黑框框里面的 systeminfo、set 等指令输出的结果做了一个整合,而且还有这种搜索的功能,所以 Windows 既然有这样好用的图形化界面,那我们用就行了,不用再输什么命令之类的(这个的话最好去用管理员去运行,不然的就像下图一样都是显示没有资料)

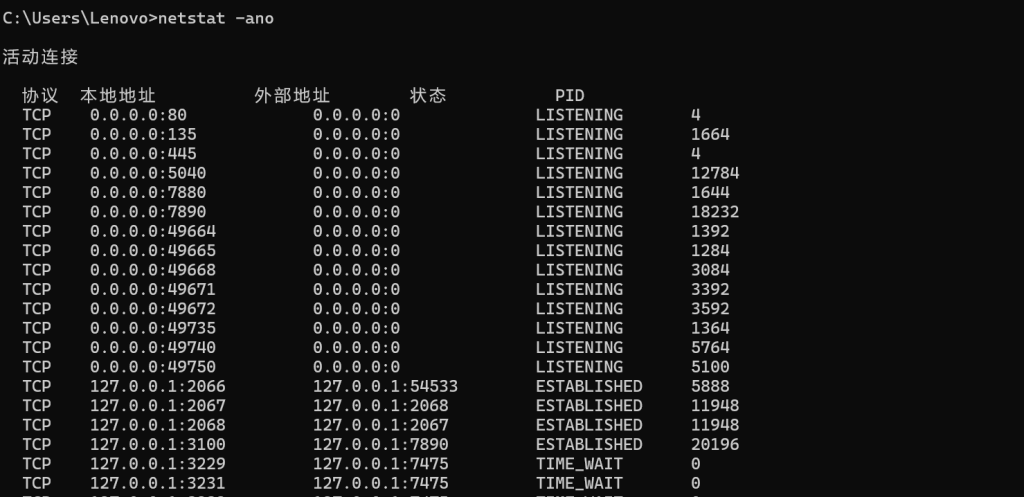

排查网络连接

查看端口以及所对应的相关信息

- netstat -ano

对状态做个小解释:

CLOSED:初始(无连接)状态

LISTENING:侦听状态,等待远程机器的连接请求

SYN_SEND:在TCP三次握手期间,主动连接端发送了SYN包后,进入SYN_SEND状态,等待对方的ACK(SYN:synchronous 同步,ACK:acknowledgement 确认)

SYN_RECV:在TCP三次握手期间,主动连接端收到SYN包后,进入SYN_RECV状态(RECV:receiver 收到)

ESTABLISHED(建立):完成TCP三次握手后,主动连接端进入ESTABLISHED状态。此时,TCP连接已经建立,可以进行通信

主动连接端可能的状态有:CLOSED SYN_SEND ESTABLISHED

被动连接端可能的状态有:LISTEN SYN_RECV ESTABLISHED

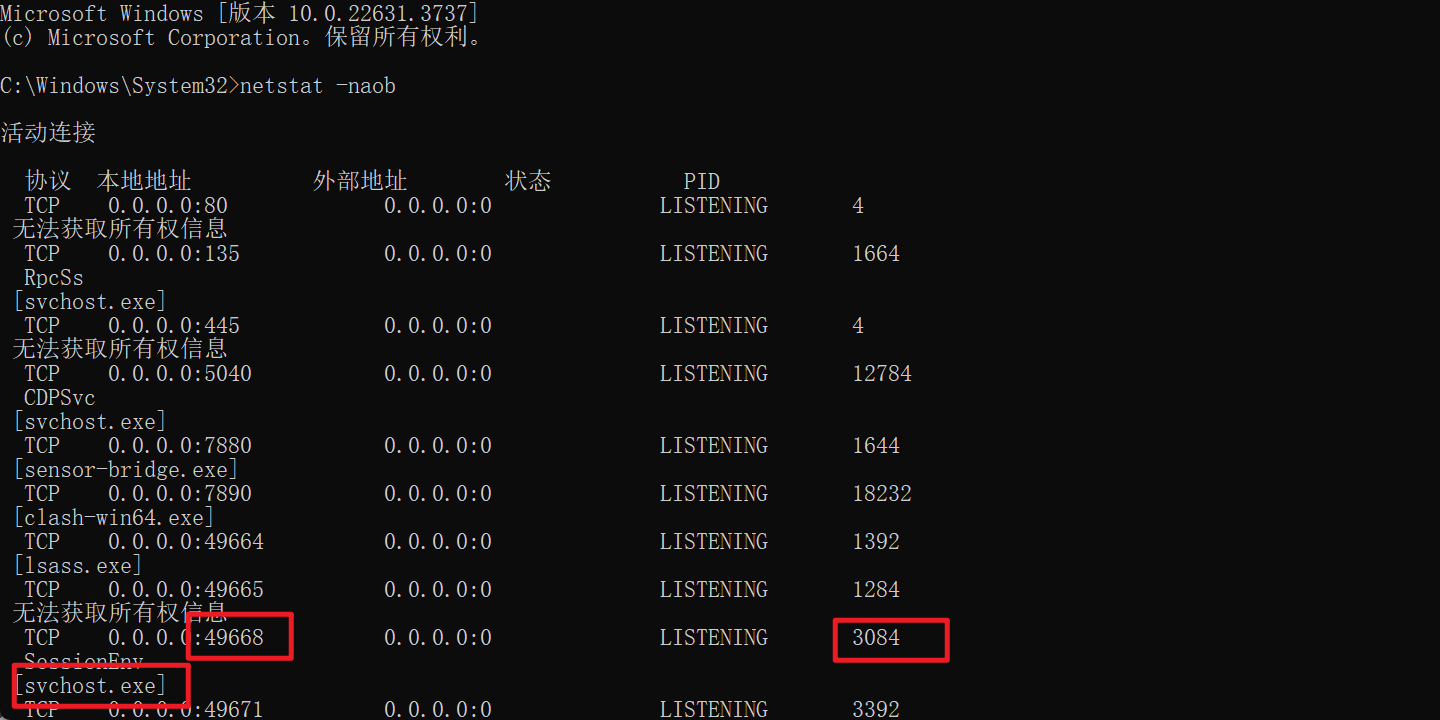

- netstat -anob

这条命令的话要以管理员权限去运行 cmd 才可以,可以直接获取到服务所对应的程序

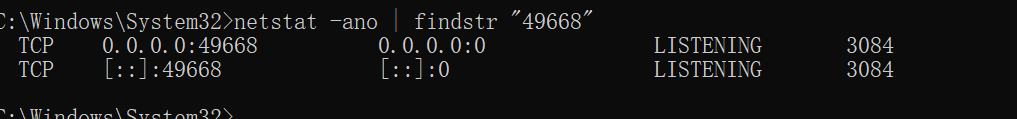

查看指定的端口并获取 pid

-

**netstat -ano findstr “49668”**

根据进程号去对应程序

-

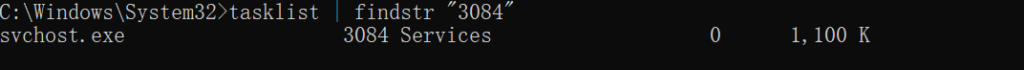

tasklist去查看所有的进程,然后用**tasklist findstr “3084”**去查看对应的程序

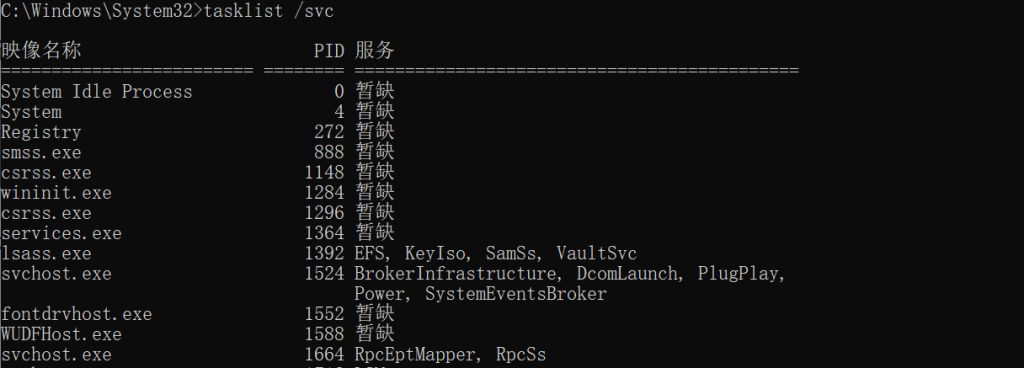

- tasklist /svc去显示所有的进程以及 pid 和服务

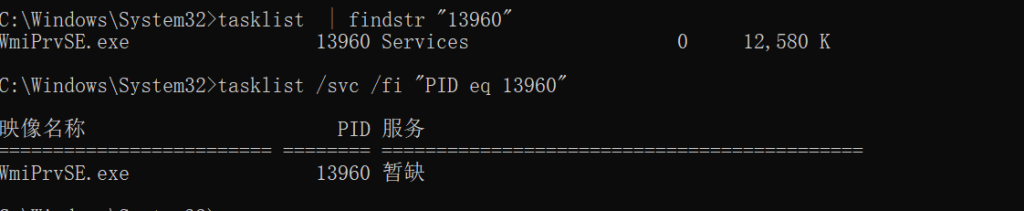

查看指定进程 PID 的详细信息

- 用tasklist /svc /fi “PID eq 13960”

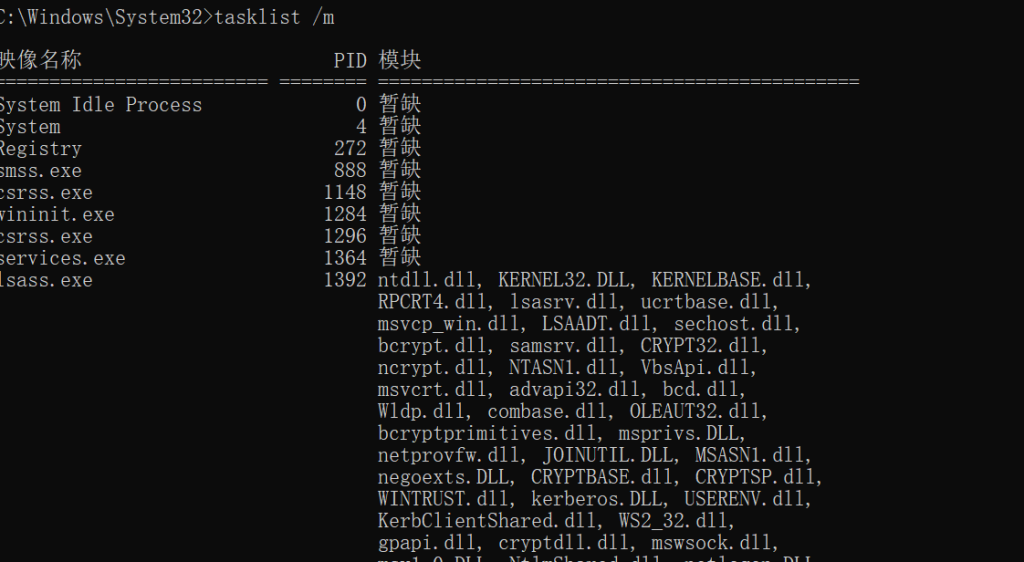

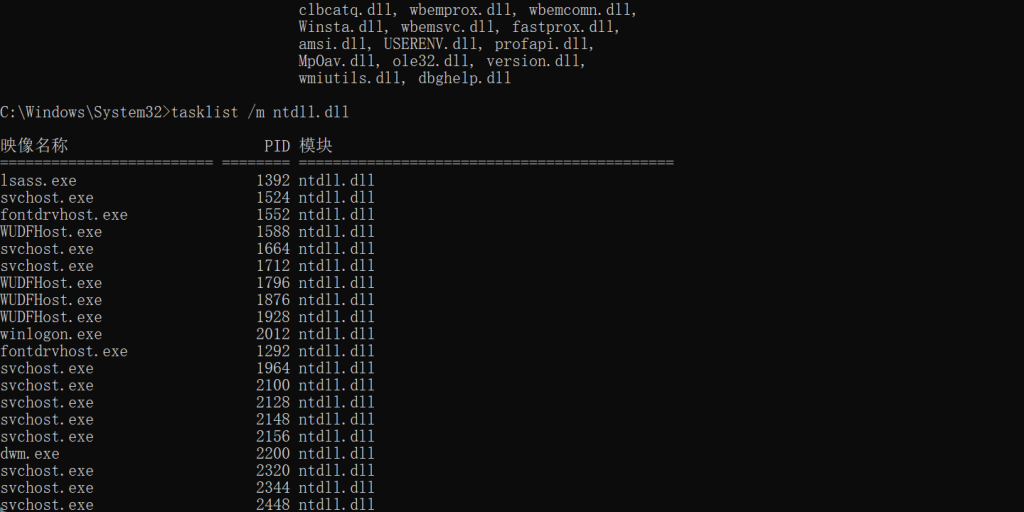

加载 dll 的恶意进程

- 可输入tasklist /m去查看 exe 加载的 dll

同样的去查看 dll 调用了那些程序可以这么去查tasklist /m ntdll.dll

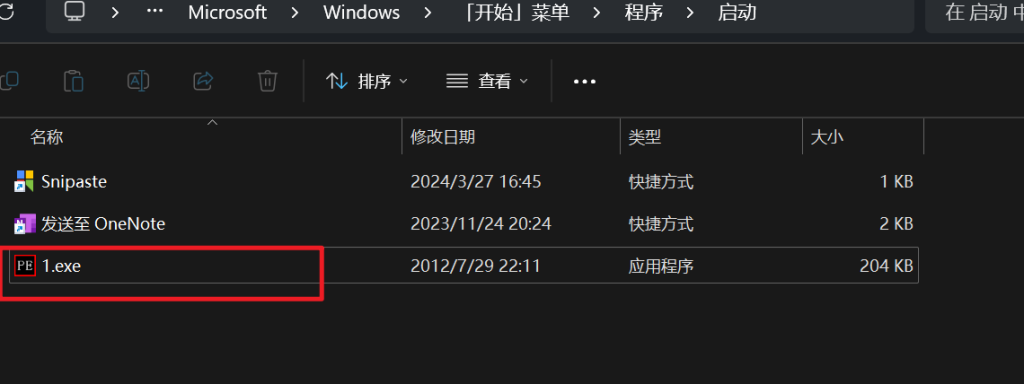

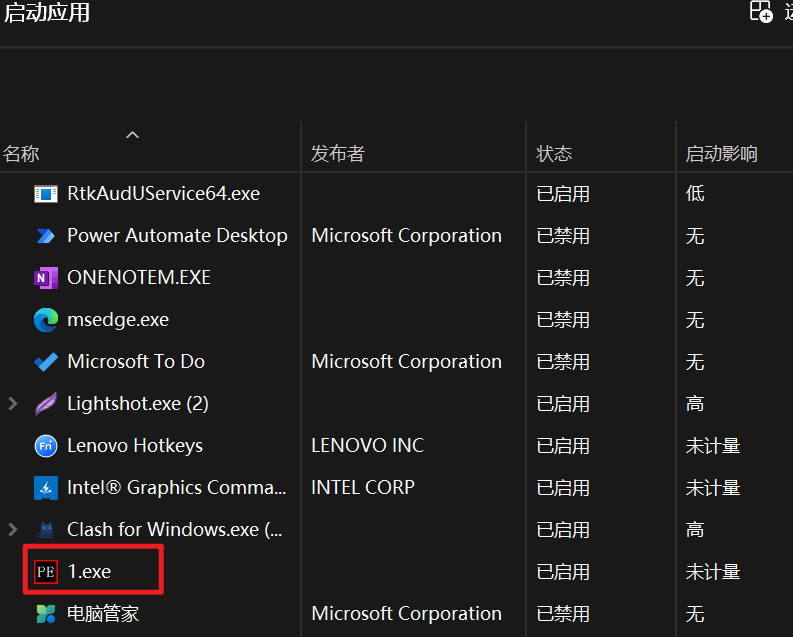

利用系统文件启动去执行木马

- 操作系统中的启动菜单C:\Users\Administrator\AppData\Roaming\Microsoft\windows\start Menu\Programs\startup(这个很容易就能看出来)

-

系统配置msconfig,然后添加新的启动项就行

-

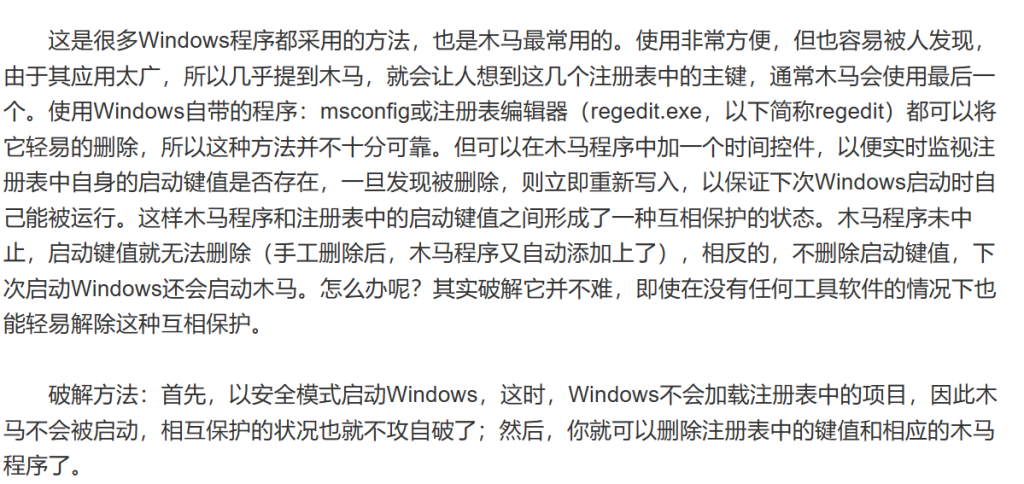

注册表启动

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunServices

一些介绍:

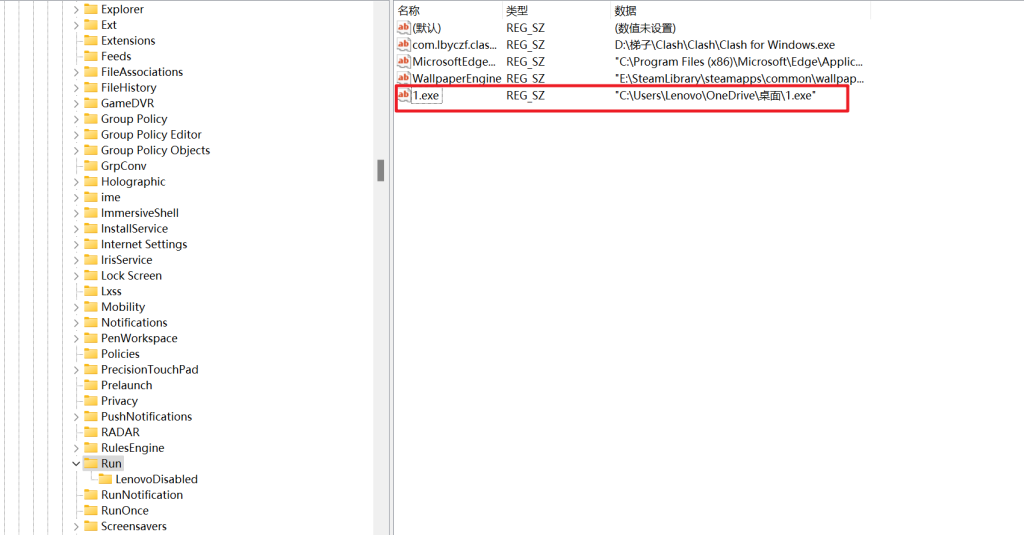

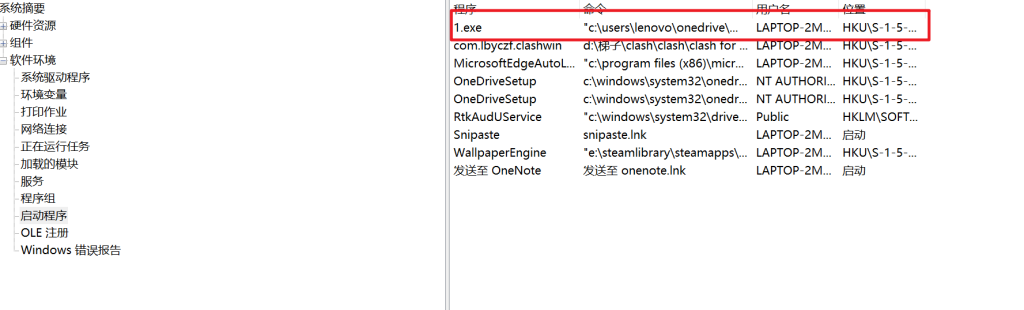

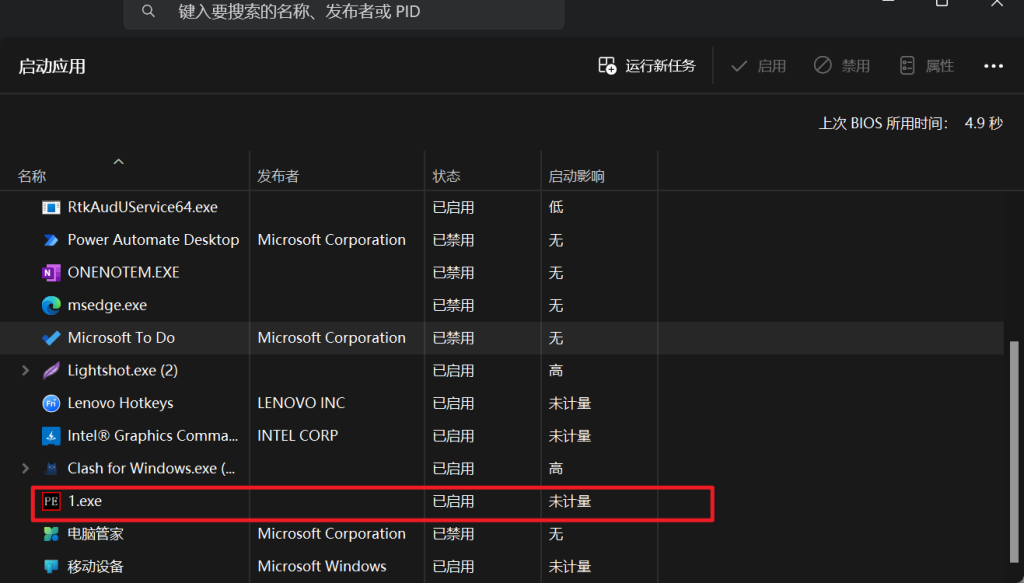

如图写入一个字符串,粘贴上 1.exe 的绝对路径

也是能被查看到的

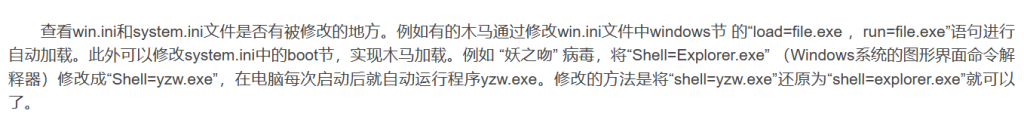

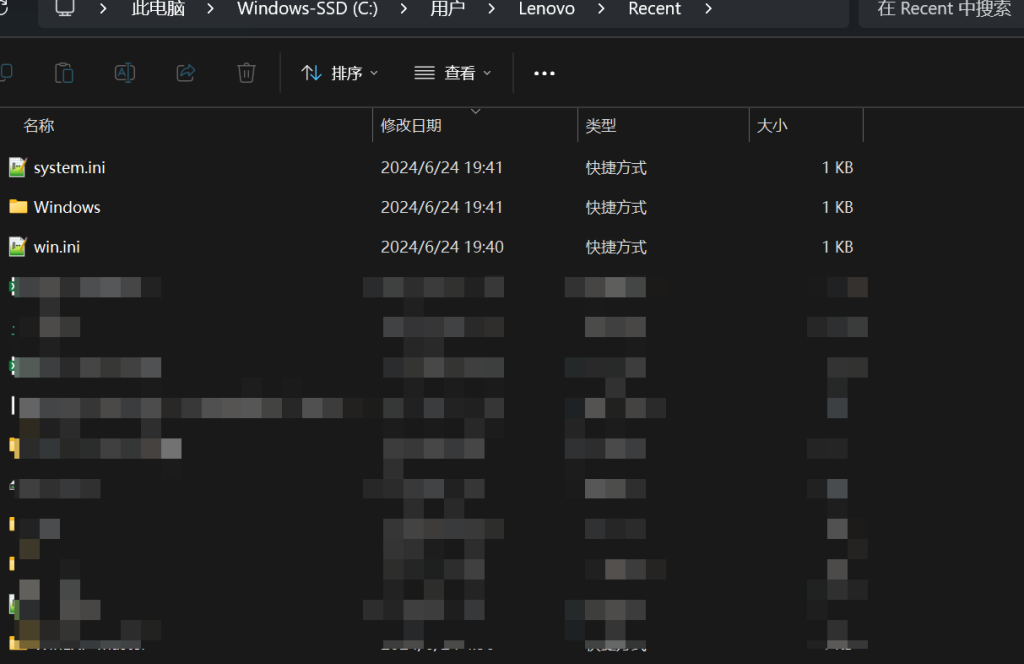

- 修改 C:\Windows 目录下的 win.ini 或者是 system.ini,排查的时候重点看看这两项

敏感文件分析

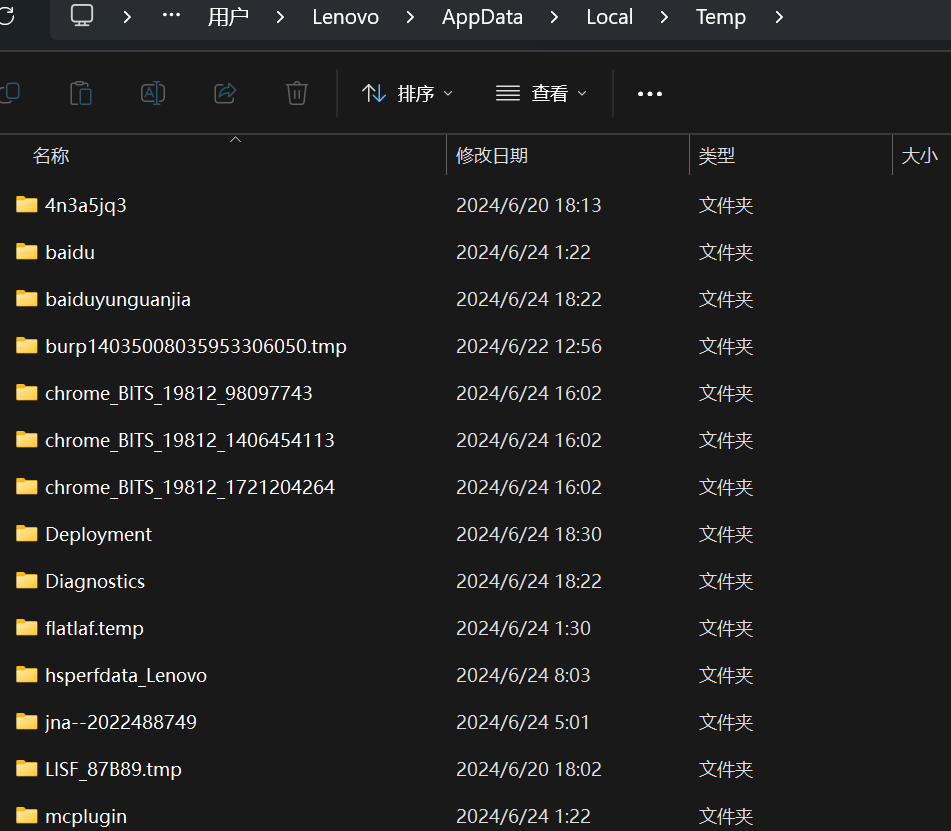

临时文件分析

可以把这些文件上传到沙箱里面、杀毒软件跑一遍,看看都有没有危害

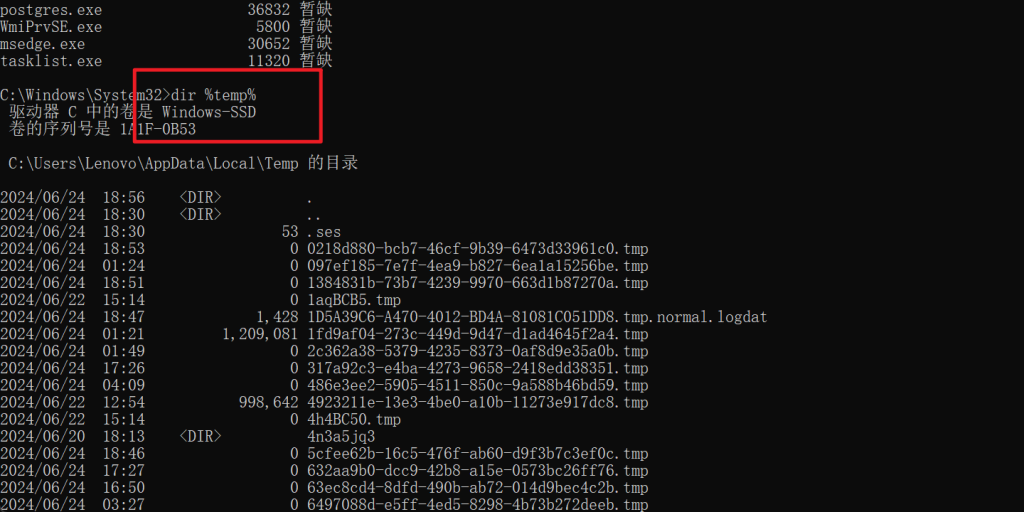

- 输入命令%temp%或者直接去文件管理器里面去输入这个

记得要查看隐藏项

最近打开的文件分析

资源管理器输入%UserProfile%\Recent,即可查看最近打开的文件

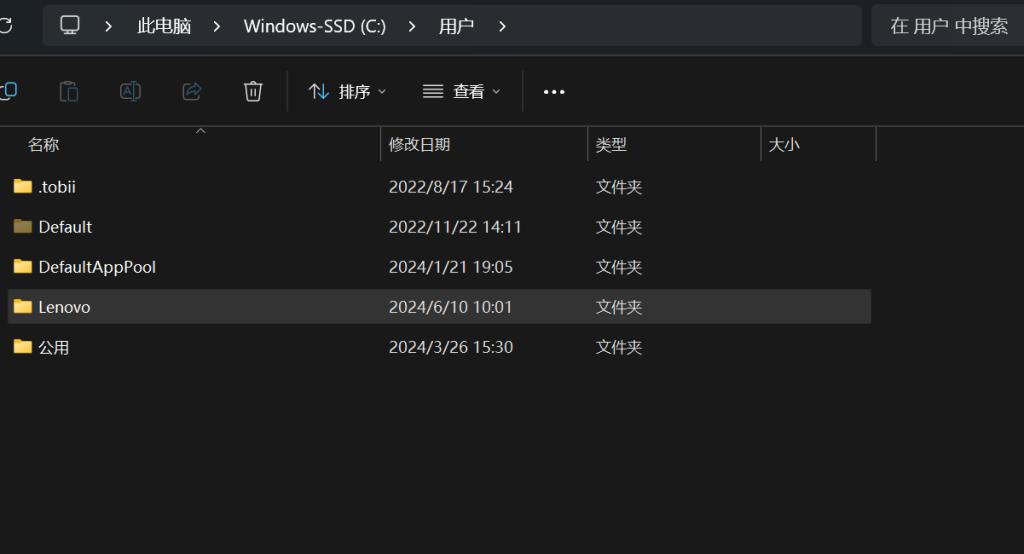

C:\users 文件分析

创建完一个账号后一旦登录进了系统就会在这个目录下去创建一个对应的用户文件夹,这个是删不掉的(也是只有接触到物理机才可以)

- dir C:\Users这个指令去查看一下

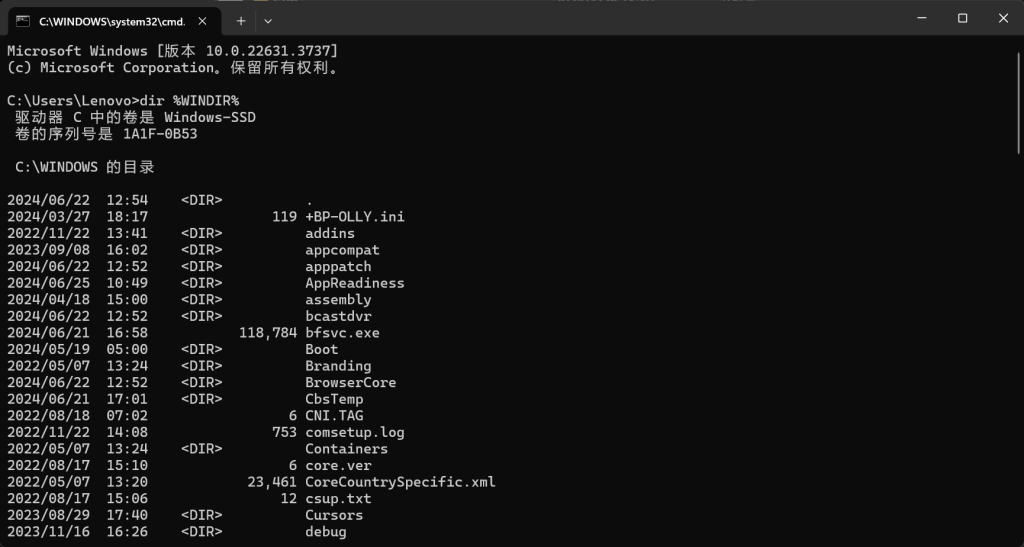

%WINDIR% 文件分析

dir %WINDIR%实际上是 Windows 系统默认设置的一个环境变量,表示 Windows 系统的安装目录

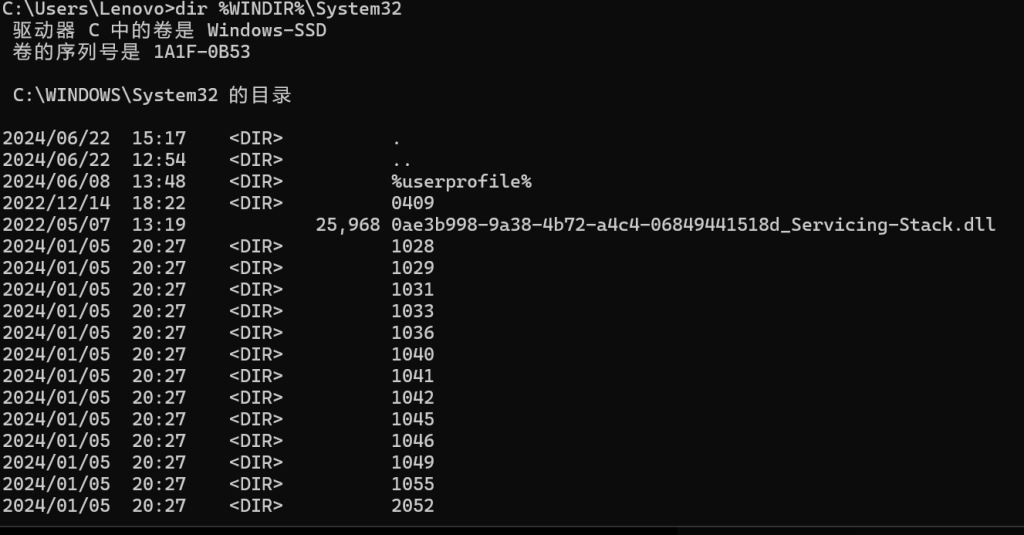

%WINDIR%/System32 文件分析

dir %WINDIR%\System32是 Windows 操作系统的系统文件夹,是操作系统的神经中枢,文件夹中包含了大量用于 Windows 操作系统的文件

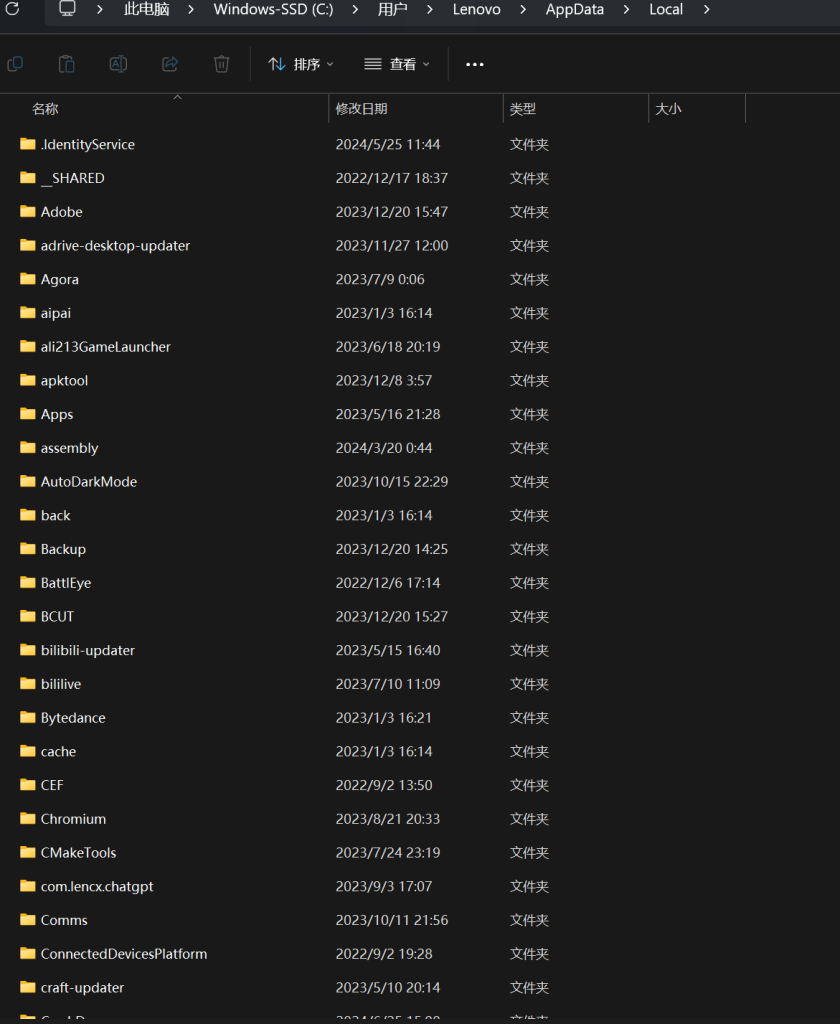

%LOCALAPPDATA% 文件分析

应用程序本地的数据

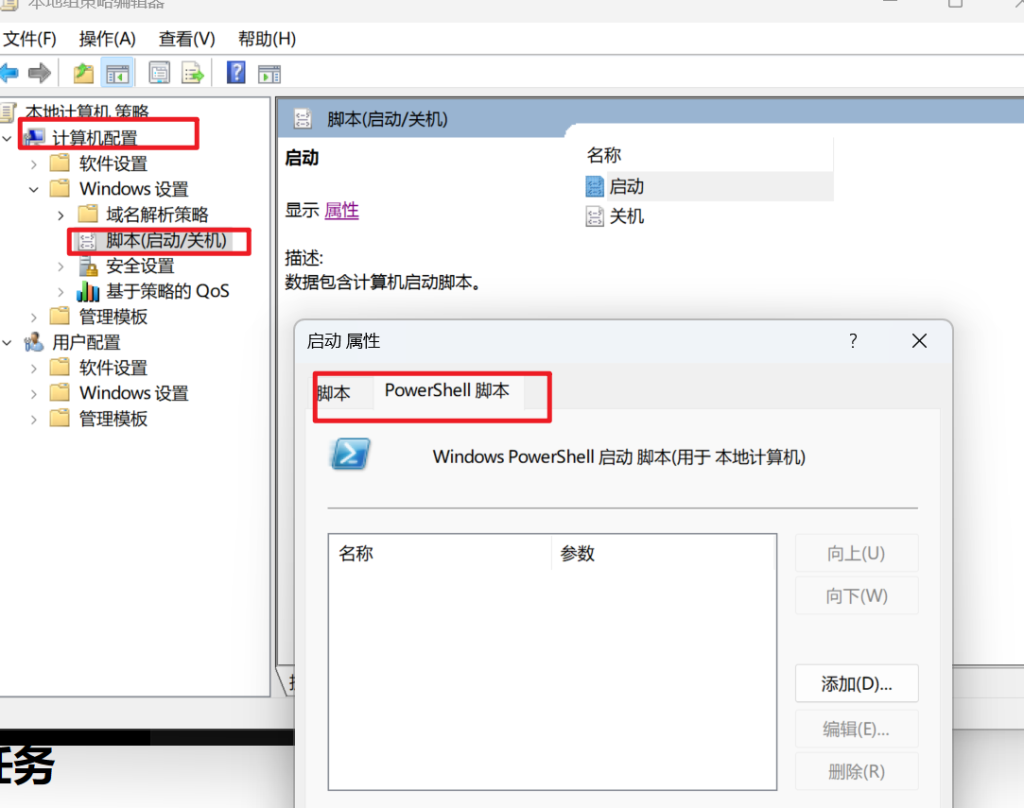

组策略

运行gpedit.msc,因为这里也有这种计划任务什么的

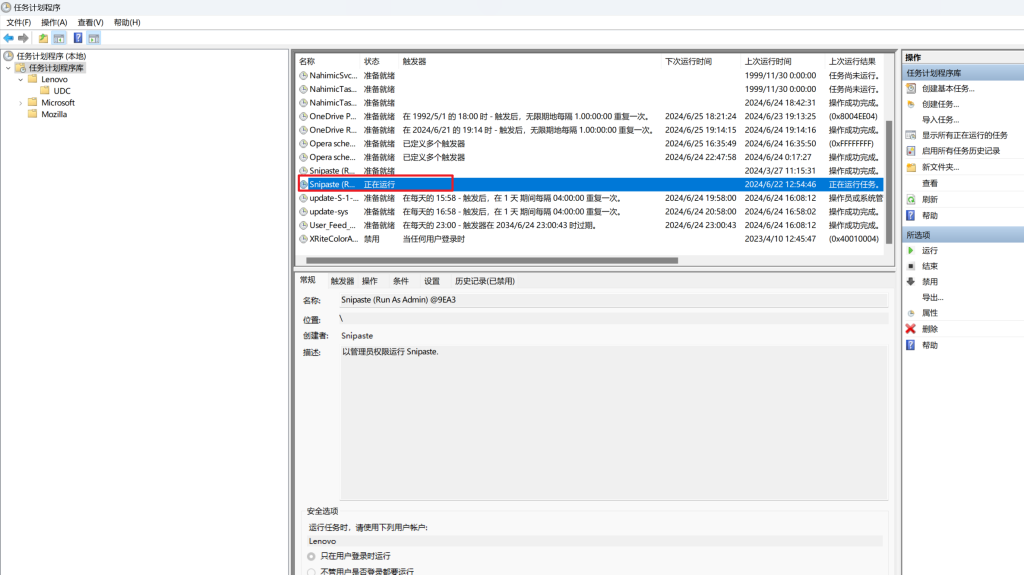

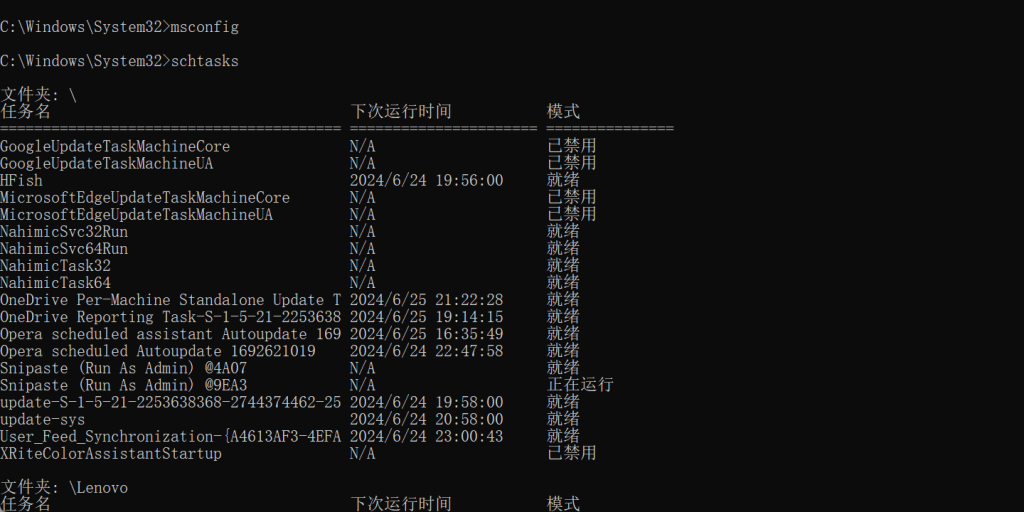

计划任务

运行taskschd.msc,打开计划任务,查看一下属性,看是否存在可疑的任务

也可以在终端里面输入schtasks来查询

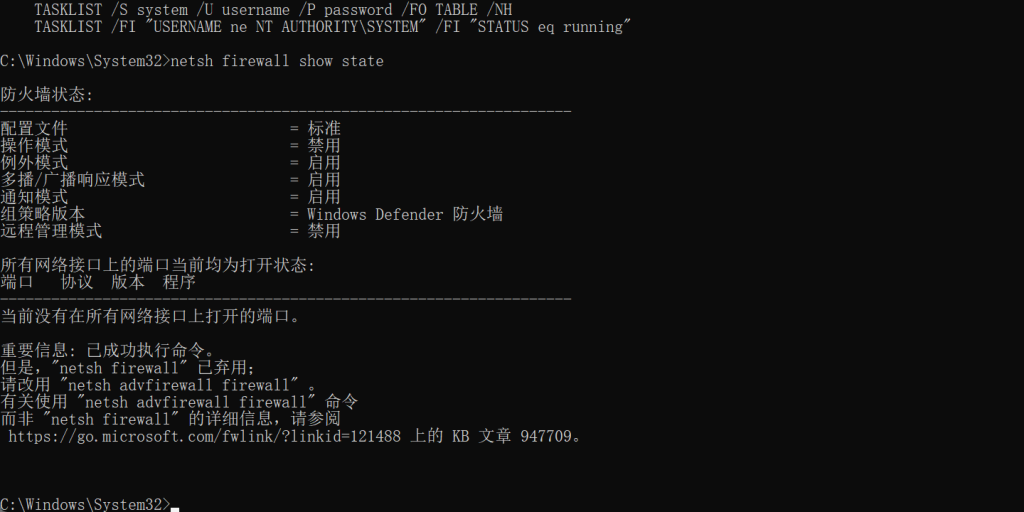

防火墙查看

-

这个首先就是控制面板去查看就好,包括什么出入站规则的

-

用netsh这个命令去查看,使用netsh firewall show state命令去显示当前防火墙的状态

就到这里吧!!!